Mullvad ausprobiert – Bestes VPN für WireGuard! (finde ich)

Ich experimentiere derzeit viel mit VPNs, vor allen Dingen WireGuard. In einem Kommentar hat mich der Kollege Ferdinand Thommes mit der Nase auf Mullvad gestoßen. Der Anbieter kommt aus Schweden und bietet viele Server an, zu denen Du Dich mittels WireGuard verbinden darfst. Zudem gibt es einen grafischen Client für Linux, der zwar recht übersichtlich ist, aber ganz gut funktioniert. Viel Schnickschnack muss ja nicht immer vorteilhaft sein.

Ich habe den Anbieter angeschrieben und gefragt, ob sie ein Affiliate-Programm haben. Das wurde verneint, weil es gegen den Codex des Unternehmens verstößt, für Artikel zu bezahlen. Ich könnte aber ein Testkonto haben und möchte aber bei einem Artikel darauf hinweisen, dass es sich um meine eigene Meinung und keinen bezahlten Artikel handelt. Das tue ich hiermit:

Ich habe vor drei Monaten einen kostenlosen Zugang erhalten, aber das wird meine Meinung über den Anbieter nicht beeinflussen! Das bedeutet auch, dass ich das VPN schon 3 Monate lang aktiv im Einsatz habe und wirklich meine Erfahrungen damit wiedergeben kann.

Was ich schon Mal verraten möchte: An Mullvad ist einfach alles sympathisch! Allerdings würde ich sagen, es ist ein VPN für Leute mit etwas mehr technischem Wissen. Anfängern im Bereich VPN würde ich es nicht zwingend empfehlen.

Was für Clients bietet Mullvad?

Der VPN Provider stellt Clients für Linux zur Verfügung. Genauer gesagt sind das eine deb- und eine rpm-Datei. Die deb-Datei funktioniert nicht nur für Debian, sondern auch für Linux Mint und Ubuntu. Das habe ich ausprobiert. Ich kann mir gut vorstellen, dass die rpm-Datei auch mit anderen Distributionen funktioniert, die eben RPMs nutzen. Bestätigen kann ich das aber nicht. Die Linux-Versionen sind für 64-Bit-Systeme ausgelegt. Weiterhin gibt es Clients für macOS und Windows.

Derzeit nicht verfügbar sind dedizierte Clients für Android oder iOS. Mullvad stellt einen Generator zur Verfügung, der Dir eine ovpn-Datei erzeugt. Du kannst die offizielle OpenVPN App herunterladen und die ovpn-Datei manuell einpflegen, aber das dürfte vor allen Dingen technisch weniger versierte Leute abschrecken. Natürlich funktioniert das, aber es ist weniger benutzerfreundlich als bei anderen Anbietern.

Suchst Du ein VPN für mobile Betriebssysteme, das sich schnörkellos installieren und benutzen lässt, dann kann ich Dir Mullvad nicht uneingeschränkt ans Herz legen. Verschweigen möchte ich nicht, dass es einen WireGuard Client für Android und iOS gibt, mit dem Du Dich auch zum VPN verbinden kannst. Dazu aber mehr in der WireGuard-Sektion.

Stellvertretend der Linux-Client

Ich möchte Dir an dieser Stelle den Linux-Client von Mullvad kurz vorstellen. Die Entwickler geben an, dass Du mindestens Linux Kernel 4.8.0 oder neuer brauchst. Weiterhin schreibt der Anbieter, dass der Linux-Client unter Ubuntu 16.04.2 oder höher, Debian 9 oder höher und Fedora 28 oder höher läuft. Wie gesagt gibt es nur Unterstützung für 64-Bit-Systeme.

Wie Du im nachfolgenden Screenshot siehst, gibt es nichts nicht zu kapieren. Du suchst Dir einen Standort aus und klickst auf Secure my connection. Die Sprache kannst Du allerdings derzeit nicht umstellen, zumindest hätte ich das nicht gefunden. Englisch ist aber OK.

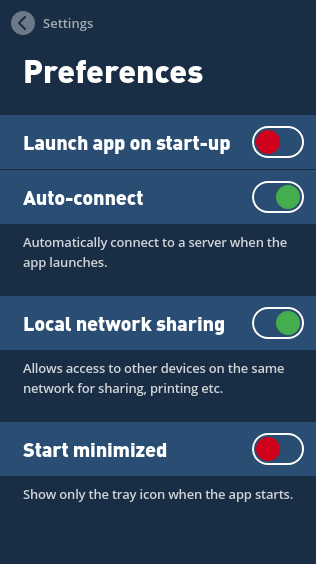

Die Einstellungen sind auch sehr verständlich. Du darfst Dir aussuchen, ob die Anwendung bei Systemstart ausgeführt wird und ob sich das VPN automatisch verbinden soll. Außerdem kannst Du konfigurieren, ob Du mit Geräten im gleichen LAN kommunizieren willst oder nicht. Das ist weniger sinnvoll in einem öffentlichen WLAN, kann aber daheim ganz nützlich sein, wenn Du eine interne Nextcloud oder einen Drucker erreichen möchtest.

Die Advanced-Funktionen sind auch sehr unmissverständlich, zumindest wenn Du etwas Ahnung von der Materie hast. Der erste Schalter aktiviert oder deaktiviert IPv6. Der zweite Schalter ist sozusagen ein Kill Switch. Er würde alle Netzwerk-Verbindungen unterbinden, wenn Du nicht mit dem VPN von Mullvad verbunden bist. Das ist eine recht sinnvolle Funktion, vor allen Dingen, wenn Du ein fremdes Netzwerk benutzt. Es schützt Dich vor ungewollten Datenlecks. Würde ich auf jeden Fall aktivieren, wenn Du unterwegs bist.

Bei den Netzwerk-Protokollen stehen Dir nur Automatic, UDP oder TCP zur Verfügung. Sollte es keine Probleme geben, würde ich das auf automatisch lassen. Bei TCP oder UDP darfst Du noch manuell verschiedene Ports einstellen. Bei TCP hast Du zum Beispiel die Wahl zwischen Port 80 und 443.

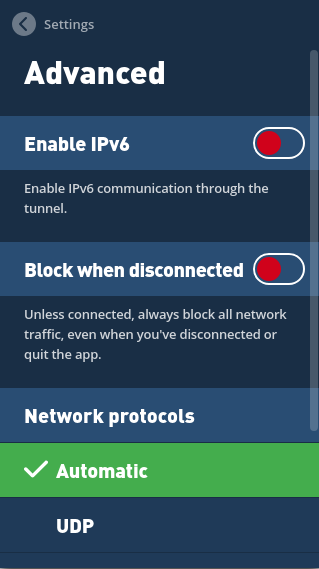

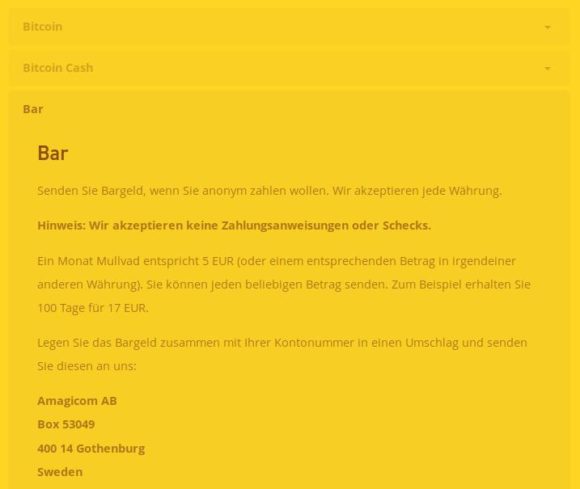

CLI-Version ist ebenfalls vorhanden

Mit der Installation der Software hast Du aber auch die CLI-Version installiert! Rufe einfach eine Kommandozeile auf und führe diesen Befehl aus:

mullvad --help

Das sieht dann so aus.

Mullvad funktioniert auch auf dem Raspberry Pi

Du kannst Mullvad auf dem Raspberry Pi einsetzen, das ist kein Problem. Allerdings gibt es keinen Client, den Du dafür installieren kannst. Die ovpn-Dateien lassen sich aber auf den Pi nutzen und es gibt auch WireGuard für den Winzling.

Etwas manueller Aufwand ist notwendig, aber es funktioniert. Das habe ich selbst ausprobiert. Konfigurationsdateien für OpenVPN kannst Du Dir auf der Website des Anbieters automatisch erstellen lassen.

Leider kein offensichtlicher Stealth-Modus

Was mir persönlich fehlt, ist eine Stealth-Funktion. In einigen Ländern werden VPNs aktiv gesperrt und da kommst Du ohne einen Stealth-Modus nicht weiter. Der VPN Provider aus Schweden stellt eine Lösung in Form von SSH Bridges zur Verfügung. Aber das kannst Du einem technisch weniger versiertem Anwender oder einem Neuling unmöglich zumuten.

Also Du musst über die Kommandozeile einen SSH SOCKS5 etablieren und die ovpn-Konfigurationsdatei so modifizieren, dass sie diesen Tunnel benutzt. Geh Mal auf die Straße und erzähl das 10 zufällig ausgewählten Leuten und sage mir dann, wie viele auch nur 1 Wort davon verstanden haben.

Welche Funktionen bietet Mullvad

Nachdem wir die Client-Situation unter Kontrolle haben, werfen wir einen allgemeinen Blick auf Mullvad. Seh schön ist, dass der Anbieter Port Forwarding unterstützt. Du kannst Dir wirklich einen Port zuweisen lassen, der auf eines Deiner Systeme durchgeleitet wird. Hierbei musst Du aber beachten, dass der Port an das Gerät weitergeleitet wird, das sich zuletzt angemeldet hat! Bei mehreren Geräten könnte das ein Problem werden. Gibt es einen Service, den Du immer durch das VPN erreichen willst, nimmst Du besser ein separates Konto.

Schutz vor DNS- und IPv6-Lecks sind eigentlich bei den besseren VPN-Anbietern Standard. Auch Mullvad kann das natürlich.

Der Provider aus Schweden stelle ausschließlich die VPN-Protokolle OpenVPN und WireGuard zur Verfügung. Das ist auf der einen Seite vorteilhaft, da die beiden Protokolle Open Source sind. Auf der anderen Seite muss ich sagen, dass mir SSTP tatsächlich schon aus der Patsche geholfen hat.

Über die bereits angesprochenen Bridge Server sind SSH Tunneling, Shadowsocks und Stunnel möglich. Technisch versierte Anwender werden das zu schätzen wissen, die anderen können es ignorieren. 🙂

SMTP Port 25 ist übrigens aus Spam-Gründen gesperrt. SMTP via Authentifizierung ist aber erlaubt und auch P2P wird nicht geblockt.

Nur als Info: Verschlüsselt wird mit AES-256 und der Anbieter hat eine eigene PKI-Infrastruktur (Public Key Infrastructure). Der Schlüsselaustausch findet via Diffie-Hellman 4096 Bit statt. Mullvad setzt auf DHE für Perfect Forward Secrecy und erfüllt die Richtlinie von privacytools.io.

Der VPN Provider gestattet bis zu 5 gleichzeitige Verbindungen und eine Geld-Zurück-Garantie von 30 Tagen gibt es ebenfalls. Das gilt aber nicht für Bar-Zahlungen.

Momentan gibt es über 50 aktive Server für WireGuard und mehr als 300 Server für OpenVPN. Sogenannte Bridge Server sind 10 vorhanden. Bisher kann ich mich über die Geschwindigkeit nicht beschweren. Die Mullvad-Server haben alles geliefert, was ich benötigt habe.

Was kostet der Service und wie melde ich mich an?

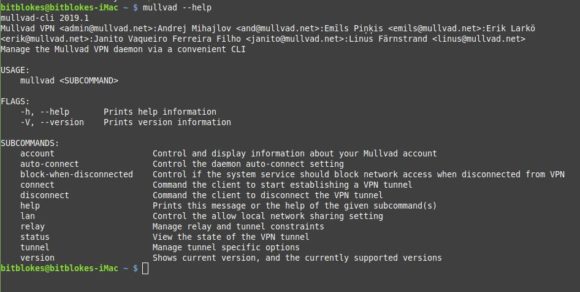

Das ist auch eine sehr symphatische Regelung, die der Provider hier hat. Ein Monat Mullvad kostet 5 Euro. Nicht mehr und nicht weniger. Du kannst pro Monat bezahlen oder auch mehrere Monate im Voraus. Der Preis ändert sich dadurch nicht.

Bezahlen kannst Du mit unter anderem mit Bitcoin, Bitcoin Cash, Kreditkarte und PayPal. Du darfst den Provider sogar in bar bezahlen, wenn Du absolute Anonymität schätzt. Dafür schickst Du einfach das Geld zusammen mit Deiner Nummer an den Anbieter.

Bei der Anmeldung erhältst Du übrigens eine Nummer. Du musst weder E-Mail-Adresse, noch Klarnamen oder andere Details hinterlegen, die Dich identifizieren könnten. Das ist für Leute gut, die ihre Identität schützen wollen hervorragend.

Mullvad und WireGuard

So, nun geht es ans Eingemachte oder den hauptsächlich Grund, warum ich Mullvad so toll finde. Der VPN-Anbieter setzt stark auf WireGuard. Unter Linux Mint musst Du zunächst die Abhängigkeiten oder das VPN-Protkoll installieren. dafür gibt es aber ein PPA:

sudo add-apt-repository ppa:wireguard/wireguard sudo apt-get update sudo apt-get install openresolv curl linux-headers-$(uname -r) wireguard-dkms wireguard-tools

Im Anschluss erstellst Du dann mit dem Konfigurations-Generator eine entsprechende Conf-Datei, die Du nun wiederum mit wg-quick aufrufen kannst. Schon bist Du verbunden.

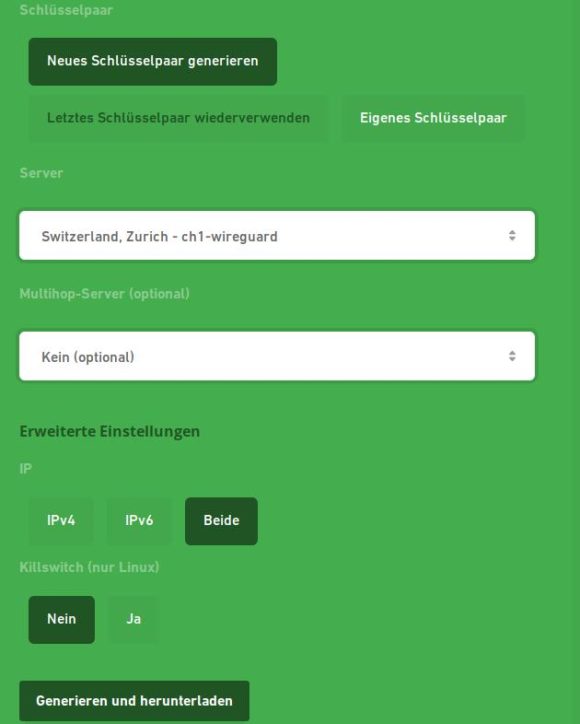

Du darfst Dir für die gewünschten Server jeweils eine Konfigurationsdatei erstellen lassen. Benutzt Du Linux, hast Du auch die Möglichkeit, Dir eine Konfiguration mit einem Kill Switch generieren zu lassen. Die Schaltfläche Eigenes Schlüsselpaar ist dafür zuständig, dass Du einen bereits vorher benutzten privaten Schlüssel abermals benutzen kannst. Was damit gemeint ist, erkläre ich in den anschließenden Tipps, damit Du nicht wahnsinnig wirst.

Unter Linux hast Du auch die Option, ein Installations-Skript laufen zu lassen. Diese Prozedur erstellt aber automatisch einen neuen privaten Schlüssel und solltest Du bereits fünf im Einsatz haben, wird der erste rausgeworfen. Die Methode empfiehlt sich nur dann, wenn Du weniger als 5 Geräte konfiguriert hast.

Update: Das WireGuard-Protokoll lässt sich in der Zwischenzeit auch mit dem GUI nutzen und die Schlüsselverwaltung hat sich verbessert. Wie das funktioniert, beschreibe ich hier.

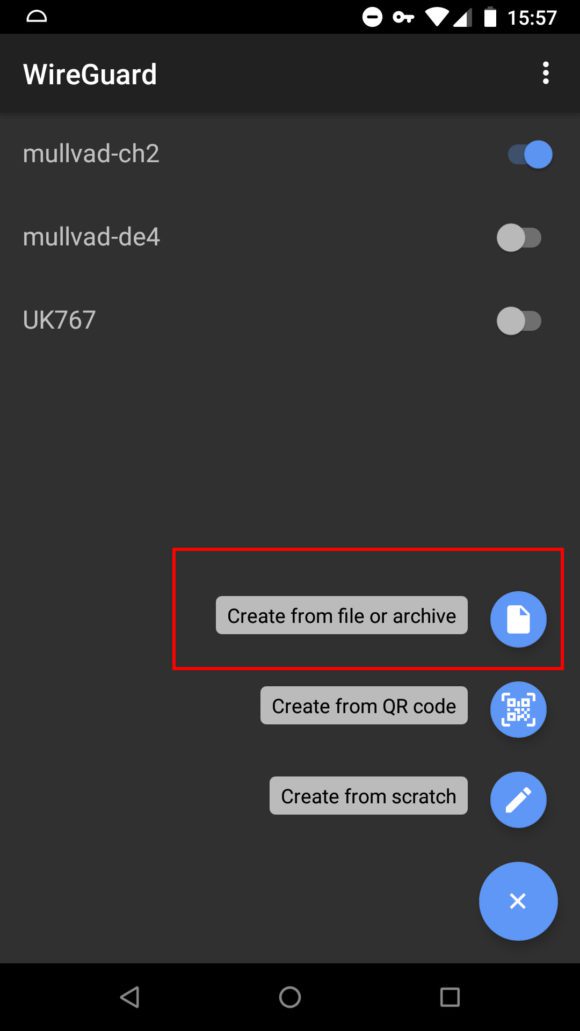

WireGuard für Android

Für Android und iOS gibt es WireGuard-Clients und sie lassen sich relativ einfach konfigurieren. Allerdings befindet sich WireGuard noch in der Entwicklung (auch wenn es schon sehr gut funktioniert) und das Protokoll hat derzeit nicht nur Vorteile, vor allen Dingen bei der Anonymität. Die Einrichtung ist aber denkbar einfach. Erstelle einfach eine Konfigurationsdatei und spiele sie irgendwie auf Dein Smartphone oder Dein Tablet. Rufe die WireGuard App auf und tippe auf das Plus-Zeichen. Nun kannst Du via Create from file or archive die Datei einfach importieren.

Mehr musst Du nicht machen und Du kannst Dich sofort verbinden. Die Verbindung steht sofort und sie ist Roaming-fähig. Du kannst also vom WLAN über 4G in den nächsten Wi-Fi Hotspot springen und das VPN bleibt bestehen.

Ein paar Tipps, damit Du nicht wahnsinnig wirst!

Merke Dir als Faustregel: 1 privater Schlüssel pro WireGuard-Zugang, wobei ein privater Schlüssel in mehreren Konfigurationsdateien vorkommen darf. Verwirrend? Glaube ich. Fangen wir von vorne an.

Mullvad gestattet fünf gleichzeitige Verbindungen und auch fünf WireGuard-Konfigurationen. Wobei hiermit der private Schlüssel gemeint ist. Der kann aber in Konfigurationsdateien für Deutschland, Schweiz und so weiter vorkommen. Das wäre immer noch ein Zugang.

Sobald Du fünf Konfigurationen oder private Schlüssel erstellt hast, würde bei einer weiteren Schlüsselpaar-Konfiguration die erste Konfiguration gelöscht. Deswegen ein Tipp an dieser Stelle: Schreibe Dir auch, welche private Schlüssel Du für welches Gerät verwendet hast! Anstelle einen neuen Schlüssel zu erstellen, würde ich persönlich einfach ein Schlüsselpaar auf ein anderes Gerät umziehen! Das funktioniert!

Eine andere Art der Schlüsselverwaltung gibt es leider nicht. First In First Out (FIFO) lautet das Prinzip bei den Schlüsseln. Das kann ziemlich nervig sein, außer Du dokumentierst, wo was läuft.

Ich habe tatsächlich einen Schlüssel gekickt, der für mein InfinityBook zuständig war. Nun konnte ich die ganze Einrichtung dort nochmals durchführen, also die Konfigurationsdateien manuell erzeugen. Das oben erwähnte Skript war keine Option, da ich sonst einen weiteren Schlüssel abgeschossen hätte, der auf meinem Smarpthone läuft. Schreibe lieber mit, ich mache das nun!

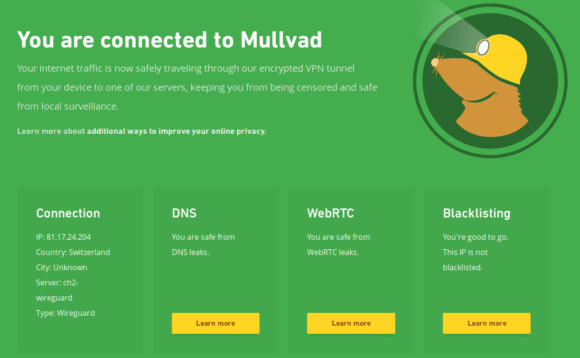

Am.I.Mullvad

Sehr nett finde ich den Service, der sich Am.I.Mullvad nennt. Darüber prüfst Du Deine Verbindung auf Datenlecks. Ist alles in Ordnung, dann gibt es einen wunderschönen grünen Bildschirm. Wie Du siehst, bin ich gerade mit der Schweiz verbunden und das hat auch seinen guten Grund.

Ich muss aber zugeben, dass ich meistens eine Warnung bei DNS habe. Das liegt daran, dass ich einige WireGuard-Verbindung so konfiguriert habe, dass sie mein internes Pi-hole als DNS-Server nehmen. Würde ich da nun die DNS-Server von Mullvad hinterlegen, wäre auch wieder alles grün. Ich bin mir dessen aber bewusst und von daher ist das schon so in Ordnung.

Sofort Mullvad, oder?

Jein. Also Mullvad ist echt ein Klasse VPN und die WireGuard Server funktionieren super. Auch das Erstellen der Konfigurationsdateien für WireGuard ist einfach. Allerdings würde ich noch einmal betonen, dass Mullvad eher ein VPN für technisch versierte Leute ist. Für WireGuard ist Mullvad meines Erachtens eine der besten Optionen, die es derzeit gibt. Das läuft alles flüssig und reibungslos.

Der Anbieter stellt viele Anleitungen und Leitfäden zu Verfügung, aber da werden viele wirklich nur Bahnhof verstehen. Ich könnte hier noch einmal das Beispiel mit dem verschleiertem Service bemühen, aber Du verstehst schon, was ich sagen will. Der Großteil der Bevölkerung wird damit nicht zurechtkommen.

Wie viel Eigeninitiative willst Du einbringen?

Suchst Du ein universelles VPN für Dich und Familie und hast keine Lust auf manuelle Konfigurationsorgien, dann würde ich Dir eher zu einem VPN raten, das native Apps für alle Betriebssysteme hat. NordVPN (günstig und schnell!)* bietet zum Beispiel Clients für Android, iOS sowie Windows und macOS, plus einen Kommandozeilen-Client für Linux. Du bekommst einen Ad-Blocker, verschleierte Server und so weiter. Da ist das volle Wohlfülpaket drin. NordVPN experimentiert darüber hinaus ebenfalls schon mit WireGuard. Dazu darfst Du noch sechs Geräte gleichzeitig verbinden. Da ist Mullvad mit fünf aber auch gut dabei.

Anders gesagt: Traust Du Dir zu, Teile Deines VPNs selbst zu konfigurieren oder möchtest mehr über die Materie lernen, machst Du mit Mullvad auf keinen Fall etwas falsch. Der Anbieter ist klasse und will wirklich so wenig wie möglich über Dich wissen. Es ist auch einer der wenigen Provider, denen ich die Zero-Logs-Richtlinie komplett abnehme. Hast Du vor, in erster Linie WireGuard einzusetzen, dann ist Mullvad auf jeden Fall ganz vorne dabei im Moment. Suchst Du ein stressfreies VPN, das alle möglichen Funktionen hat und das sich einfach auf allen Geräten installieren und bedienen lässt, bist Du mit einem anderen Anbieter besser bedient.

Die schlechteste Lösung ist allerdings, kein VPN in der digitalen Werkzeugkiste zu haben.

Persönlich werde ich Mullvad weiterhin bezahlen und auch nutzen. Ich bin wirklich sehr zufrieden damit. Der Service bietet alles, was Du Dir von einem VPN wünschen kannst, taugt aber eher für fortgeschrittene Anwender. Das gilt vor allen Dingen dann, wenn Du einen Stealth-Modus brauchst und Zensur umgehen willst.

Ich möchte mich zum Schluss noch einmal für den Testzugang bedanken. Die Kommunikation mit den Entwicklern war unglaublich entspannt und freundlich. Sehr nette und authentische Leute, die einen Top-Service anbieten!

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.

Hallo Jürgen,

Das ist ein sehr guter Testbericht. Ich nutze Mullvad seit Jahren und kann Deinen Eindruck nur bestätigen. Mir sind die technischen Hürden eines VPN egal, mir ist wichtig, dass ich dem Anbieter vertrauen kann. Und der Eindruck der Vertrauenswürdigkeit hat sich, wie ja auch bei Dir, bei der Kommunikation mit den Entwicklern schnell verfestigt.

Danke!

Öhm das mit NordVPN solltest du nochmal über denken.

https://www.kuketz-blog.de/android-nordvpn-uebermittelt-e-mail-adresse-an-tracking-anbieter/

Übrigens empfiehlt auch Kuketz Mullvad: https://www.kuketz-blog.de/empfehlungsecke/#vpn-anbieter

Das machen die meisten anderen übrigens auch. Ich habe NordVPN deswegen angeschrieben und die Mail-Adresse wird zu Marketing-Zwecken genutzt, ja. Logs werden aber laut deren Aussage keine gespeichert.

Nimm eine Mail-Adresse, die Du nur für solche Zwecke anlegst?

Preis-Leistung stimmt bei NordVPN und es ist sehr benutzerfreundlich. Einem Anfänger kann ich Mullvad nicht an die Hand geben, dabei bleibe ich.

Ich nutze den Anbieter seit Monaten unter Debian und kann keine technischen Hürden erkennen. Runterladen, ein paar Schalter umlegen -in meinem Fall "launch app on start-up, auto-connect, local network sharing (wegen Raspberry Pi/Nextcloud)" und das war's. Im Übrigen ist alles in den FAQ erklärt.

Negativ: Auch wenn ich alle möglichen Server Frankfurts einstelle, bin ich meistens doch mit einer schwedischen IP unterwegs. Ich muss alle Server durchprobieren, um dann irgendwann eine deutsche zu erwischen. Das kann etwa dann wichtig sein, wenn man bei Online-Shops die Priese in Euro erhalten möchte.

Die technischen Hürden bezogen sich auf Mobile ... Oder auf Stealth, wie oben beschrieben.

Die Schweizer Server werden immer als Schweiz angezeigt. Witzig ist auch, dass verschiedene IP-Abfragedienste manchmal verschiedene Länder anzeigen. Ist mir auch bei PureVPN schon aufgefallen.

Kann man mit Mullvad zwei Rechner verbinden und eine Verbindung zwischen diesen Rechnern damit aufbauen (wenn ein Rechner hinterm NAT zuhause steht und das andere der Laptop für unterwegs ist), um auf Samba-Shares oder ähnliches zuzugreifen?

Kann ich dieses Vorhaben vielleicht besser und einfacher mit einem eigenen Wireguard-VPN-Server auf dem gemieteten Root-Server bewerkstelligen? Da müsste es doch vielleicht sogar einen passenden Container (Docker, LXD,...) dafür geben, oder?

Könnte man, ja, weil Port Forwarding angeboten wird. Das setzt aber voraus, dass Du den entsprechenden Service so konfigurierst, dass der auf dem von Mullvad zugewiesenem Port lauscht. Du darfst Dir auch mehr als einen Port zuweisen lassen.

Für WireGuard brauchst Du keinen Container, weil es ein Kernel-Modul ist.

Vielleicht wäre es in Deinem Fall sogar schlauer, den VPN-Service direkt auf dem Rechner laufen zu lassen, auf den Du zugreifen willst. Wäre auch eine Option.

Super, vielen Dank für die schnelle Antwort. Ok, heißt (wenn ich das richtig verstehe) VPN-Server per Wireguard aufsetzen, dann am Rechner zuhause Wireguard als Client mit dem Server verbinden und mit dem Laptop ebenso und schon sollten sich die Rechner und Services sehen (und man braucht das PortForwarding in Mullvad nicht)?

Das klingt aber kompliziert ... Auf dem Rechner zu Hause WireGuard einrichten und dann mit dem Rechner von außen auf dem WireGuard-Rechner daheim anmelden. Du musst halt nur bei Deinem Router den richtigen Port durchleiten und natürlich hilft ein DDNS-Dienst viel. Würde übrigens auch mit einem SSH-Tunnel funktionieren. Laufwerk muss man ja nicht per Samba einbinden, ginge ja zum Beispiel auch via SFTP. In dem Fall sparst Du Dir das VPN komplett auf dem internen Rechner. Also da gibt es mehrere Möglichkeiten von außen auf einen internen Rechner zuzugreifen.

Aber wenn ich keinen DDNS-Dienst habe, wäre das per eigener VPN-Server, über den sich beide Clients verbinden auch ohne Port weiterleiten machbar (weil die Verbindung nach außen schon steht)? Ich dachte mit einem selbst betriebenen VPN-Server könnte ich auch anderen (die einen Zugang zu dem VPN-Server bekommen) den Zugang zu dem Rechner zuhause (quasi möglichst sicher) eröffnen, oder? SSH-Tunnel wäre auch möglich, stimmt, so als "last-resort".

Theoretisch sollte das funktionieren, ja. Es kommt halt wie gesagt auf den Anwendungsfall an. Wenn andere Zugriff auf die gleichen Daten haben sollen und Du sowieso einen root-Server irgendwo hast, dann könnte man die Daten auch gleich auf den Server legen. Also vom Rechner zuhause auf den Server synchronisieren und dann wäre gar niemand bei Dir im Hausnetz. Kommt natürlich darauf an,wie viel GByte das sind und so weiter. Da gibt es so viele Variablen, die man berücksichtigen muss. Vielleicht tatsächlich auf einem Stück Papier die ganzen Szenarien durchspielen - hilft mir oft, wenn ich was Geschriebenes vor mir sehe.

"Die Schweizer Server werden immer als Schweiz angezeigt." Mag sein. Aber Schweizer Franken wären z. B. bei Ebay auch wenig hilfreich.

Danke Dir für Deine Antworten! (und sowieso für diesen tollen Blog - einer meiner Favoriten)

Auf dem Server läuft meine Nextcloud und theoretisch hätte ich dort noch massig Speicher-Kapazität - demnächst wird das noch mein externer-Musik-Backup a la mein eigenes Spotify. In erster Linie geht es in meinem geplanten VPN-Server aber auch "nur" um meinen Zugang zum Rechner zuhause.

Was ich mich noch frage: gibt es die Möglichkeit das VPN-Netzwerk so zu routen dass sich alle Rechner und deren Services sehen und meinetwegen nur ein bestimmter Rechner über diesen Server mit Mullvad weiterverbunden wird?

Bitte, gern geschehen. Danke für das Kompliment.

Bin mir nicht ganz sicher, ob ich die Frage richtig verstehe. Ich versuche es Mal.

Das müsste dann gehen, wenn der bestimmte Server Dein Gateway wird. Alles im LAN dahinter kann sich sehen und dann benutzen alle Mullvad über das Gateway oder den Rechner, der mit dem VPN verbunden ist. In dem Fall könntest Du Dir aber auch einen VPN-Router überlegen. Also einen der zu DD-WRT oder Tomato kompatibel ist. Dann würden alle Rechner im gleichen Netzwerk mit dem VPN verbunden sein und Du entscheidest im Router, wohin der freigegebene Port weitergeleitet wird.

Mit dem Zugang auf den Rechner zu Hause. Ich habe auf einem Raspberry Pi DuckDNS laufen und in meinem Router Port 22 auf den RasPi umgeleitet. Nun komme ich über die DDNS-Domain und SSH auf den Raspberry Pi. Damit bin ich in meinem eigenen Netzwerk. Das scheint mir eine wesentlich einfachere Option zu sein, aber ich weiß ja nicht, was Du Großes planst. 🙂