Wireguard-Protokoll mit der grafischen Mullvad VPN App nutzen

Das aus Schweden stammende Mullvad gehört zu meinen Lieblings-VPNs (Virtual Private Network). Es ist eines der wenigen Anbieter, der WireGuard schon als VPN-Protokoll anbietet und aktiv im Einsatz hat. Das Protokoll an sich befindet sich noch in einem Beta-Stadium, funktioniert aber schon sehr gut.

Bis vor gar nicht allzu langer Zeit war es bei Mullvad so, dass man WireGuard unter Linux nur via Kommandozeile benutzen konnte. Ab sofort funktioniert es bei Linux und macOS auch über die grafische Oberfläche. Es sind ein paar zusätzliche Schritte notwendig, aber die sind wirklich nicht schwer. Bist Du bisher mit WireGuard auf der Kommandozeile zurechtgekommen, ist die Konfiguration ein Klacks.

Ebenso hat sich die Schlüsselverwaltung für WireGuard verbessert und auch darauf möchte ich in diesem Beitrag kurz eingehen.

Mullvad kostet immer 5 Euro pro Monat. Es gibt keine komplizierten Abonnements und auch keine Rabatte. Natürlich gibt es günstigere Varianten wie zum Beispiel NordVPN für 2,99 US-Dollar im Monat*, aber dann musst Du ein Abo über 3 Jahre abschließen.

WireGuard mit dem grafischen Mullvad Client nutzen

Du kannst das WireGuard-Protokoll zusammen mit dem Mullvad Client nutzen, wenn Du Linux oder macOS einsetzt. So ganz Out of the Box funktioniert das nicht, sondern Du musst ein paar Befehle auf der Kommandozeile ausführen. Wirklich kompliziert ist es aber auch nicht.

Ich gehe davon aus, dass Du den Linux Client von Mullvad bereits installiert hast. Dann gehen wir Schritt für Schritt durch, was zu tun ist, damit Du WireGuard mit dem Mullvad GUI nutzen kannst.

1. Schlüssel prüfen und erzeugen

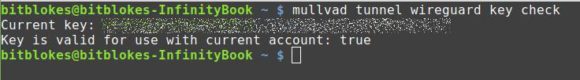

Du brauchst einen Schlüssel für WireGuard und überprüfst mit folgendem Befehl, ob Du bereits einen hast:

mullvad tunnel wireguard key check

Gibt es einen schlüssel, sieht das so aus:

Gibt es keinen Schüssel, musst Du einen erzeugen! Das funktioniert so:

mullvad tunnel wireguard key generate

Im Anschluss kannst Du den schlüssel nun nochmals überprüfen.

2. WireGuard für Mullvad GUI aktivieren

Im zweiten Schritt aktivierst Du das WireGuard-Protokoll für Mullvad:

mullvad relay set tunnel wireguard any

Das war es auch schon.

3. Mullvad App starten und verbinden

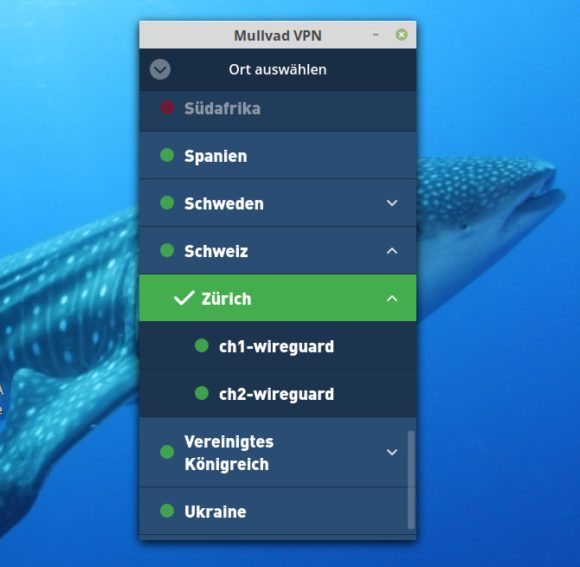

Nun startest Du die App und suchst Dir ein gewünschtes Land oder eine Stadt. Haben Standorte keinen WireGuard Server, sind sie ausgegraut. Wundere Dich also nicht, warum manche Länder nicht verfügbar sind.

Wie Du im Screenshot unten siehst, gibt es in der Schweiz 2 WireGuard Server und in Südafrika würde keiner stehen. Meldet die App beim Start, dass die Verbindung blockiert wurde, dann warst Du vorher mit einem Standort verbunden, an dem es keinen WireGuard Server gibt. In diesem Fall musst Du einfach den Standort wechseln und dann passt die Sache wieder.

4.WireGuard deaktivieren und wieder OpenVPN nutzen

Möchtest Du aus irgendwelchen Gründen doch wieder OpenVPN mit dem Mullvad GUI nutzen, kannst Du die Konfiguration rückgängig machen. Vielleicht möchtest Du Dich mit einem Standort verbinden, an dem es keinen WireGuard Server gibt. Führe einfach nachfolgenden Befehl im Terminal aus und alles ist wie vorher.

mullvad relay set tunnel openvpn any

Wie das mit macOS funktioniert findest Du in der Anleitung des Providers.

Schlüssel-Management für WireGuard ist deutlich besser

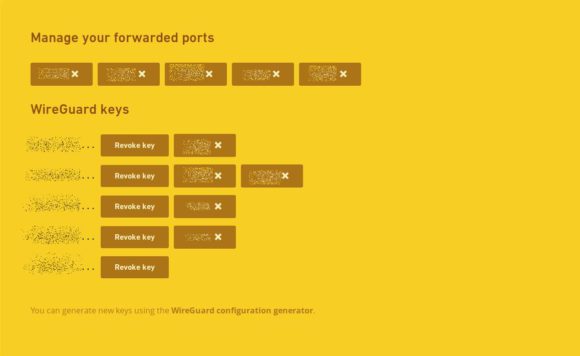

Du kannst bei Mullvad bis zu fünf Schlüssel für WireGuard anlegen. Früher war das so: Hast Du Schlüssel #6 angelegt, ist der erste aus der Liste gefallen. Das war nicht ideal.

Nun ist es so, dass Du einfach nach dem 5. Schlüssel keine neuen mehr anlegen kannst und zunächst händisch einen löschen musst. Das hat den Vorteil, dass ich Geräte wirklich dauerhaft mit einem eigenen Schlüssel versorgen kann und mir keine Sorgen machen muss, dass ein Schlüssel aus der Konfiguration fällt. Das ist ein enormer Vorteil.

Nachdem Du Dich angemeldet hast, finedst Du die Verwaltung für die WireGuard-Schlüssel noch auf der gleichen Seite weiter unten. Das sieht so aus:

Toll ist auch, dass Du den einzelnen Schlüsseln nun einen Port direkt zuweisen darfst, der weitergeleitet wird.

Mullvad ist echt ein toller VPN-Anbieter, aber nicht zwingend für Einsteiger geeignet.

Mullvad funktioniert unter Android und iOS mit der WireGuard App

Der Anbieter stellt (noch?) keine eigenen Apps für Android und iOS zur Verfügung. Allerdings funktioniert der WireGuard Client sehr gut mit Android und iOS.

Der Nachteil der App ist allerdings, dass Du jeden Server einzeln anlegen musst. Brauchst Du nur wenige Server, weil Du zum Beispiel Formel 1 (fast) werbefrei via Zattoo Schweiz angucken willst, ist das kein Drama.

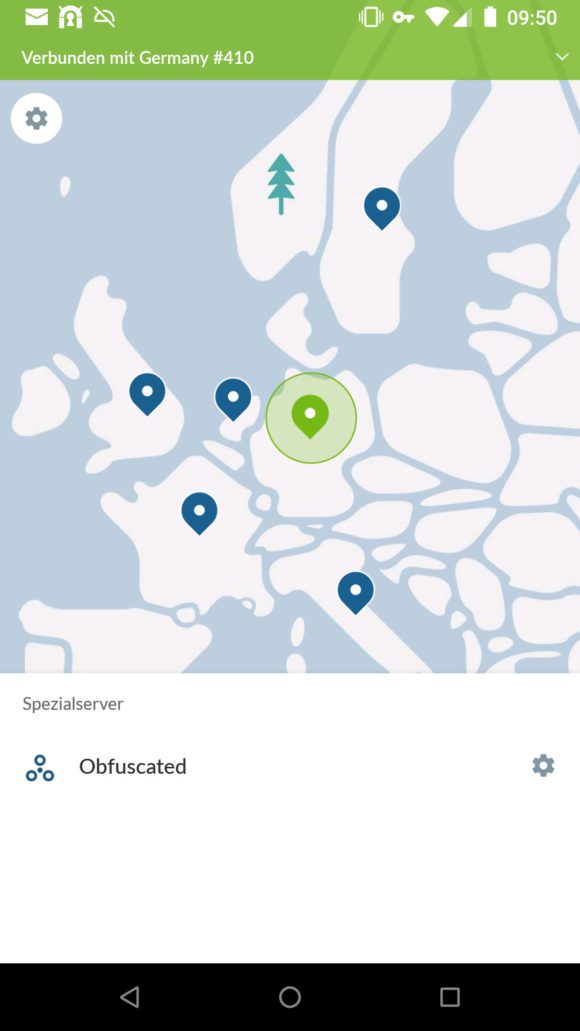

Für Neulinge und Einsteiger beim Thema VPN ist das eher nicht ideal. Da gibt es benutzerfreundlichere Optionen wie zum Beispiel NordVPN (günstig und schnell!)*. Hier darfst Du Dir über eine Karte aussuchen, mit welchem Land Du Dich verbinden willst.

NordVPN hat einen sehr schönen Client für Android und damit lassen sich auch die Spezialserver nutzen

NordVPN kannst Du übrigens kostenlos ausprobieren, weil der Provider eine 30-tägige Geld-Zurück-Garantie bietet.

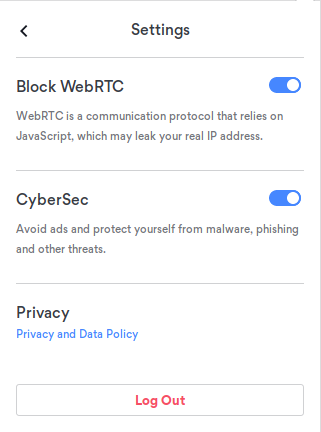

NordVPN mit verschleierten Servern und CyberSec

Außerdem hat NordVPN eine Funktion für alle Anwendungen und Apps, die sich CyberSec nennt. Das ist ein integrierter Adblocker und Malware-Schutz. Im eigenen Netzwerk setze ich auf Pi-Hole, aber unterwegs schätze ich die CyberSec sehr. Die Funktion ist sogar in den Browser-Erweiterungen für Chrome und Firefox imtegriert.

NordVPN bietet außerdem verschleierte Server (obfuscated), mit denen Du Zensur und VPN-Sperren umgehst. Mit NordVPN darfst Du außerdem bis zu 6 Geräte gleichzeitig benutzen und der Anbieter experimentiert ebenfalls schon mit WireGuard.

Dafür hat NordVPN keine grafische Anwendung für Linux, aber der Kommandozeilen-Client funktioniert sehr gut und er läuft auch auf einem Raspberry Pi.

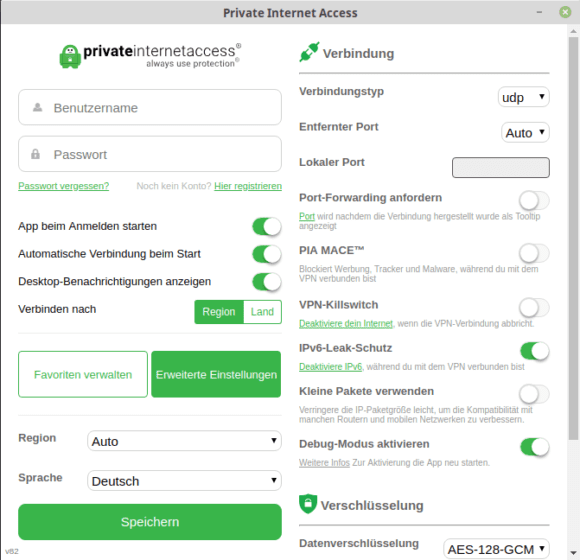

Den schönsten grafischen Linux-Client bietet meiner Meinung nach PIA (günstig!) * (Private Internet Access).

Welchen VPN-Anbieter soll ich denn nun nehmen?

Es gibt wirklich sehr viele gute VPN-Anbieter auf dem Markt und ich kenne wirklich nicht alle. Ich kann Dir nur aus eigener Erfahrung sagen, dass NordVPN bei technisch weniger versierten Leuten sehr gut ankommt und ich mag es auch gerne, vor allen Dingen unter Android. Hinzu kommt noch, dass das VPN bei einem Abo über 3 Jahre nur etwas über 3 Euro im Monat kostet.

Das Preis-Leistungs-Verhältnis stimmt echt und der Anbieter ist bekannt dafür, Streaming-Portale wie Netflix und BBC iPlayer entsperren zu können. das funktioniert auch, habe ich selbst ausprobiert.

NordVPN 30 Tage kostenlos testen!*

Anonymer ist Mullvad und beim Anbieter aus Schweden kannst Du WireGuard bereits in vollem Umfang nutzen. Weiterhin akzeptiert der Provider diverse Kryptowährungen und Du kannst sogar in bar zahlen. Du bekommst eine Nummer oder ID und musst keinerlei Daten hinterlegen, wenn Du nicht willst. Auch deswegen schätze ich Mullvad sehr.

PIA ist wie gesagt Klasse für Linux-Anwender, die einen hübschen und umfangreichen grafischen Client wollen.

AirVPN (ab 2 Euro)* ist auch noch einer meiner Favoriten, da die Community echt Klasse ist. Es gibt einen grafischen Client, aber den Anbieter würde ich eher in die Ecke Fortgeschrittene stecken. Eine Besonderheit von AirVPN ist, dass es eine 3-tägige Version gibt. Das ist ideal für kurze Trips oder wenn Du das VPN stressfrei ausprobieren willst.