WireGuard VPN: Ich durfte die Implementierung von NordVPN testen

Man kann mich ja sowieso schon schnell für neue Technologien und Spielzeuge begeistern, aber WireGuard ist der Hammer. Ich habe vor längerer Zeit schon über die VPN-Technologie (Virtual Private Network) geschrieben und auch berichtet, dass NordVPN die Technologie einführen wird. Die Firma hat mir freundlicherweise einen Testzugang zu den beiden Servern gewährt, auf denen WireGuard derzeit implementiert ist. Auch wenn ich bisher nicht auf nennenswerte Probleme gestoßen bin, muss ich anmerken, dass hier alles Beta ist. Die Entwicklung von WireGuard ist noch nicht abgeschlossen und die Implementierung von NordVPN wird auch als experimentell ausgeschrieben. Der Test ist noch nicht einmal öffentlich.

Allerdings können sich andere von diesen Beta-Instanzen eine Scheibe abschneiden. Ich bin in keinen Fehler gelaufen. Alles hat sofort und schnell funktioniert und die VPN-Verbindung war auch über mehrere Stunden hinweg stabil.

Hinweis: Derzeit gibt es bei NordVPN (günstig und schnell!)* ein Cyber-Monats-Angebot und das bedeutet 75 Prozent Rabatt. Bei einem Abonnement von 3 Jahren kommt Dich der Monat auf 2,99 US-Dollar. Wann WireGuard implementiert wird, weiß ich nicht. Bei der Entwicklung des Linux-Clients von NordVPN geht es allerdings zügig voran. In der Zwischenzeit kannst Du auch die verschleierten Server (obfuscated) anwählen. Damit lassen sich VPN-Sperren und Zensur umgehen – das funktioniert, ich habe es selbst ausprobiert.

WireGuard Clients – was gibt es, was funktioniert?

Zunächst einmal stellt WireGuard selbst einen grafischen Client für Android zur Verfügung, den Du bei F-Droid oder im Google Play Store findest. Für iOS ist derzeit ein Client im TestFlight des Apple Stores. Für Linux gibt es einen Kommandozeilen-Client. Das gilt auch für macOS, wenn Du den Weg über macOS Homebrew oder MacPorts gehst. Entsprechende Links und Anleitungen findest Du auf der Installationsseite von WireGuard.

Für Windows soll bald ein Client folgen. Es gibt einen, der sich TunSafe nennt. Allerdings raten die Entwickler von WireGuard ab, einen Client zu benutzen, der nicht von der Projektseite kommt. Ich lasse das einfach Mal so stehen, weil ich auch TunSafe unter Windows 10 ausprobiert habe und es funktioniert. Wer Windows benutzt, hat derzeit nicht besonders viele Optionen und deswegen wollte ich es erwähnt haben.

Was bekomme ich vom VPN Provider?

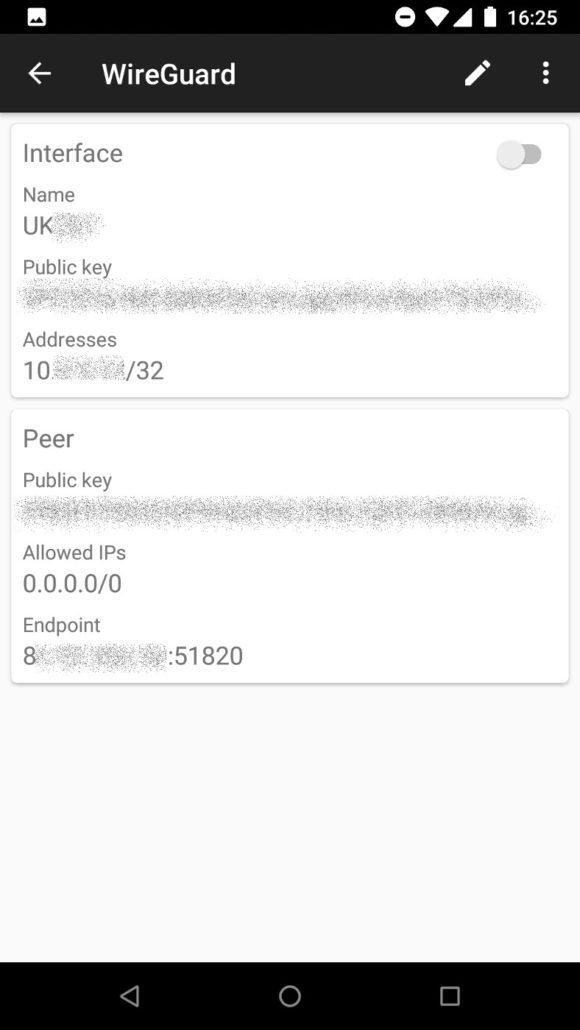

Wie gesagt sind derzeit nur zwei Server bei NordVPN mit WireGuard ausgestattet. Der Support hat mir zwei conf-Dateien geschickt und zwei dazugehörige QR-Codes. Da ich mit der WireGuard App unter Android einen QR-Code scannen kann, erleichtert das die Konfiguration.

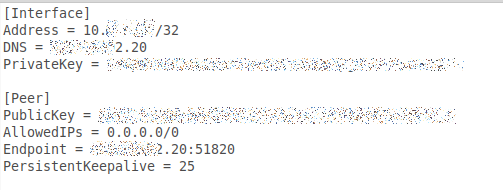

So eine Konfigurationsdatei ist erstaunlich simpel aufgebaut. Darin sind privater und öffentlicher Schlüssel, IP-Adresse für meine Seite der Netzwerkschnittstelle, DNS-Server und Einwahlpunkt hinterlegt. Auch wenn Du damit ein potenzielles DNS-Leck provozierst, kannst Du die DNS-Adresse ändern. Der Tunnel funktioniert auch ohne Probleme, als ich mein internes Pi-hole als DNS-Server hinterlegt habe. Damit surfe ich über den Tunnel, aber mit einem Adblocker.

Für diesen Beitrag habe ich Android und Linux als Clients eingesetzt. Fangen wir mit der grafischen Variante und damit Android an.

WireGuard Client von Android

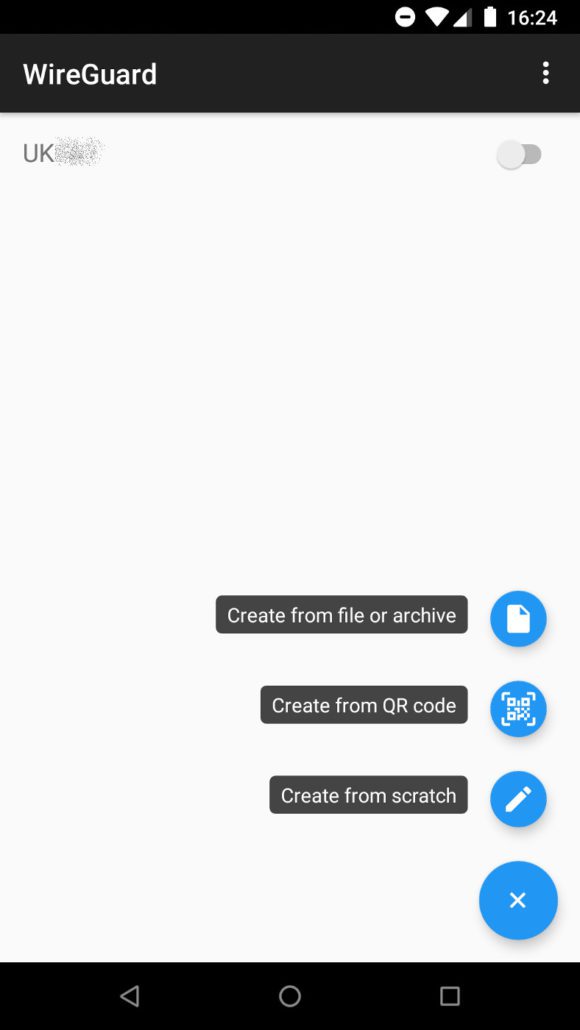

Wie bereits erwähnt, kannst Du den Client für Android von F-Droid oder Google Play herunterladen. Die App ist total einfach aufgebaut. Du kannst eine Konfiguration von einer Datei importieren, eine komplett manuell anlegen oder einen QR-Code scannen.

Daraus ergibt sich dann die jeweilige Verbindung. Natürlich darfst Du sie auch nachträglich anpassen.

Um Dich mit dem VPN zu verbinden, berührst Du einfach den Schieberegler. So schnell kannst Du gar nicht zu Deinem Browser wechseln, wie der Tunnel steht. Bei der ersten Verbindung musst Du der Software allerdings die Berechtigung einräumen, ein VPN etablieren zu dürfen

WireGuard Client unter Ubuntu oder Linux Mint installieren

Für Ubuntu und Linux Mint kannst Du ein PPA benutzen, um WireGuard zu installieren. Damit bekommst Du die komplette Software, könntest also auch einen Server damit aufsetzen. Wir brauchen aber nur einen Teil davon. Auf jeden Fall funktioniert die Installation mit dem üblichen Dreisprung:

sudo add-apt-repository ppa:wireguard/wireguard sudo apt-get update sudo apt-get install wireguard

Das sind nicht viele Daten und die Installation sollte schnell abgeschlossen sein.

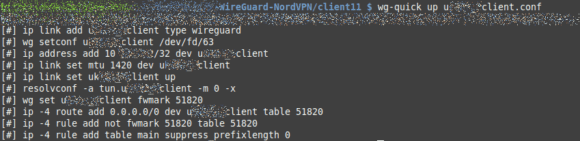

Um mich mit einem der WireGuard Server von NordVPN verbinden zu können, brauche ich nur den Befehl wg-quick aus dem installierten Paket. Die Verbindung etablierst Du sehr simpel. Du brauchst die Konfigurationsdatei und dann reicht der Befehl:

wg-quick up name.conf

Hinweis: Bei einem Rechner musste ich das Paket resolvconf nachinstallieren, damit die Verbindung funktionierte.

Du brauchst root-Rechte, damit der VPN-Tunnel aufgebaut werden kann. Solltest Du das sudo vor dem Befehl vergessen, fragt das Programm aber auch so nach Deinem Passwort.

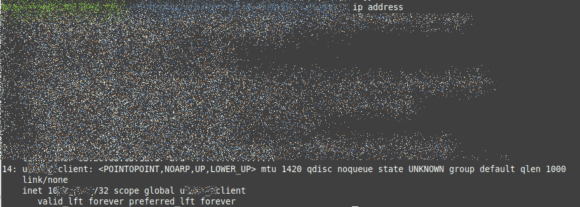

Der Name der Netzwerkschnittstelle richtet sich übrigens nach dem Namen der Konfigurationsdatei.

Du beendest den Tunnel äquivalent dazu:

wg-quick down name.conf

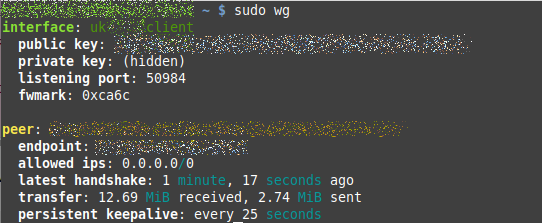

Das ist wirklich alles und mehr musst Du nicht machen. Mit wg bekommst Du ebenfalls Informationen über die aktive Verbindung.

sudo wg

Das sieht dann zum Beispiel so aus:

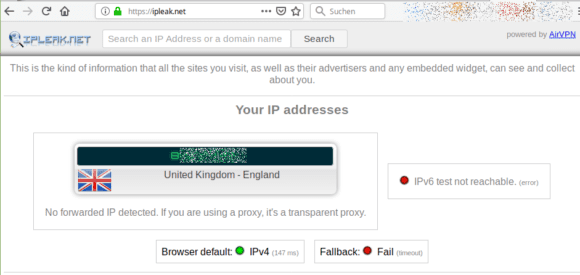

Auf jeden Fall bin ich mit Großbritannien verbunden.

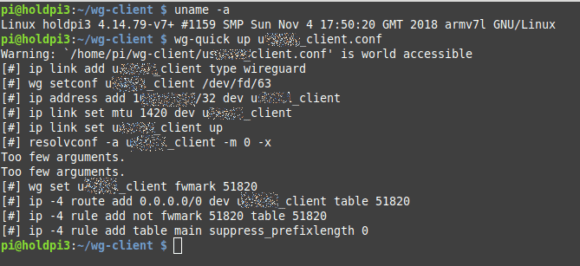

WireGuard auf einem Raspberry Pi installieren

Das Standard-Betriebssystem für den Raspberry Pi ist bekanntlich Raspbian und das basiert auf Debian. Dafür gibt es auf der Website der Entwickler eine Anleitung, aber die funktioniert auf einem Raspberry Pi nicht. Irgendwas mit der Architektur wird gemeckert. Somit bleibt nur der Weg, WireGuard auf dem Raspberry Pi selbst zu kompilieren, was aber echt nicht schwer ist. Ich habe es auf meinem Raspberry Pi B 3+ gemacht und zuvor das Gerät vollständig auf das gerade erschienene Raspbian 2018-11-13 aktualisiert.

Zunächst einmal musst Du ein Pakete installieren:

sudo apt-get install libmnl-dev build-essential git sudo apt-get install raspberrypi-kernel-headers linux-headers-rpi

Im Anschluss holst Du den Quellcode von WireGuard und führst dann diese Befehle aus:

git clone https://git.zx2c4.com/WireGuard cd WireGuard/ cd src/ make sudo make install

Jetzt ist das Kernel-Modul verfügbar und Du kannst das VPN wie oben beschrieben via wg-quick aktivieren und somit den sicheren Tunnel aufbauen. Auch auf dem Raspberry Pi geht das sehr schnell. Das ist einfach Klasse.

Gerade auf dem Raspberry Pi ist das interessant, weil Du damit relativ einfach ein VPN Gateway erstellen lässt.

Roaming oder der eingebaute Kill Switch

Die VPN-Technologie ist Roaming-fähig. Das bedeutet, wenn Du von einem Netzwerk ins andere wechselst, ist der Tunnel sofort wieder etabliert. Ich habe das ausprobiert, indem ich meinen Rechner von einem WLAN in ein anderes umgezogen habe. Weiterhin habe ich die Internet-Verbindung komplett gekappt und dann wieder aufgebaut und der VPN-Tunnel war weiterhin vorhanden. Du siehst das ja sofort, wenn Du Deine externe IP-Adresse überprüfst.

Unter Android wurde das WLAN deaktiviert und damit hat das Smartphone die Mobilfunkverbindung genommen. Der Tunnel stand sofort wieder. Bei einer sofortigen Überprüfung der IP-Adresse war sie wieder in Großbritannien.

Du kannst das Verhalten mit einem Notausschalter vergleichen. Der Unterschied ist nur, dass die Verbindung sehr viel schneller wieder steht. Ich habe keine Unterbrechung gemerkt und dabei ist hier wirklich nicht die schnellste Internet-Verbindung auf Erden beheimatet. Das ist einfach erste Sahne und genau so sollte das sein.

Der Tunnel ist auch sofort wieder aktiv, nachdem der Rechner aus dem Schlafmodus aufwacht. Das gefällt mir alles sehr gut.

Geringere Latenz und mehr Geschwindigkeit

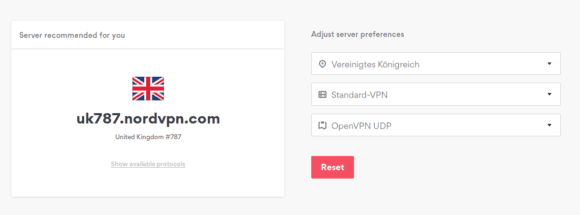

Die beiden Server von NordVPN, die mit WireGuard ausgestattet sind, befinden sich in Großbritannien und den USA. Mache ich Performance-Tests mit und ohne WireGuard mit Servern in Großbritannien, spricht alles für die neue VPN-Technologie.

Verglichen mit herkömmlichen VPN-Verbindungen ist die Latenz geringer und Geschwindigkeit bei Download und Upload sind höher. Nun könntest Du denken, dass es vielleicht an einem lahmen Server liegt. Das kann tatsächlich sein. Allerdings habe ich mehrere VPN-Server in Großbritannien ausprobiert und auch die, auf denen WireGuard verfügbar ist.

Bei NordVPN sind die Server nummeriert und deswegen ist es wirklich keine Raketenwissenschaft, sich mit dem gleichen Server zu verbinden. Meinen Tests nach kann ich nur sagen, dass die VPN-Verbindung via WireGuard schneller, reaktionsfreudiger und performanter ist. Geringere Latenz und mehr Speed nimmt jeder gerne, oder?

WireGuard beeindruckt mich echt

Ich behaupte mal frech, dass dem VPN-Protokoll WireGuard in Sachen VPN die Zukunft gehört. Es ist einfach schneller, hat weniger Overhead, ist Roaming-fähig und so weiter. Außer, dass sich die Technologie noch in einem Beta-Stadium befindet, gibt es nichts, was ich daran nicht mag.

Den Beta-Zustand habe ich ehrlich gesagt nicht gemerkt. Die Verbindung lief den ganzen Tag stabil bei mir, auch mit mehreren erzwungenen WLAN-Wechseln, Netzwerk deaktivieren und so weiter. Sobald das Netzwerk oder die Verbindung zum Internet wieder da war, ist der VPN-Tunnel gestanden wie eine Eins. Das ist echt ganz großes VPN-Kino., auch wenn es Nachteile gibt.

Was gibt es noch zu tun?

Mir persönlich macht es nichts aus, die Kommandozeile zu benutzen. Aber es ist nicht jedermanns Sache, das ist mir auch klar. Für die Zukunft wäre es natürlich schön, grafische Clients für Linux zu bekommen oder vielleicht wird WireGuard sogar ins grafische Netzwerkmanagement aufgenommen, sobald es im Kernel eingeflossen ist.

Unter Android ist es super einfach, gerade wegen der Möglichkeit, einen QR-Code scannen zu können.

Ich kann mir auch gut vorstellen, dass VPN Provider wie NordVPN es in die eigens entwickelten Clients aufnehmen. Aber auch das wird die Zukunft zeigen.

Natürlich muss die Sache auch erst noch aus der Beta-Phase. Aus meinen Tests kann ich natürlich nicht sagen, wie die Stabilität aussieht, wenn damit zwei Firmenstandorte verbunden sind und mehrere Gigabyte Daten pro Stunde über die Leitung sausen. Ich bin auf jeden Fall begeistert.

NordVPN selbst ausprobieren und auf ein baldiges WireGuard hoffen

Zunächst einmal möchte ich darauf hinweisen, bewusst von Wortschatz wie das beste VPN, das schnellste VPN und dergleichen Abstand zu halten. Ich kann Dir nur sagen, dass ich unter anderem den Service selbst benutze und damit zufrieden bin.

Ich setze grundsätzlich ein VPN ein, wenn ich auf Reisen bin oder ein öffentliches WLAN benutze. Es ist einfach ein zusätzlicher Schutz. Außerdem wird in diversen Ländern zensiert, beziehungsweise gibt es auch neugierige Regierungen. Bei mir ist es weniger Umgehen von Geoblocking, warum ich ein VPN einsetze, sondern es dient der Security. Ab und zu schau ich schon gerne etwas auf dem BBC iPlayer und das funktioniert auch gut. Liest man über VPN, hat man häufig den Eindruck, dass die Technologie rein für Netflix oder anderweitige TV-Glotzerei erfunden wurde. Dafür nutze ich ein VPN persönlich so gut wie überhaupt nicht.

Mit NordVPN bin ich schon ziemlich zufrieden, muss ich ehrlich zugeben. Der Android Client funktioniert gut und das gilt auch für den Linux Client. Die Server-Auswahl ist reichlich und bisher hatte ich damit überhaupt keine Probleme. Es gibt dedizierter P2P Server und auch Server, über die Double VPN möglich ist.

Läuft auch auf Raspberry Pi

Toll ist auch, dass ich bis zu 6 Geräte gleichzeitig verbinden darf. NordVPN erlaubt außerdem die Installation auf einem Router und damit kannst Du Dein komplettes Netzwerk hinter einem VPN verbergen. Der Linux Client läuft auch auf einem Raspberry Pi und Raspbian und WireGuard funktioniert ebenfalls, auch wenn ein bisschen Handarbeit notwendig ist. Wie bereits oben erwähnt gibt es derzeit einen Deal bei NordVPN (günstig und schnell!)*, bei dem Dich der Monat auf 2,99 US-Dollar kommt. Für den Service, den Du dafür erhältst, ist das echt ein Schnäppchen. Der Support hat mir bisher immer binnen maximal einer Stunde geantwortet. Den Live Chat habe ich noch nie probiert. Wenn ich eine Frage habe, stelle ich sie via E-Mail und mache eben in der Zwischenzeit etwas anderes.

Wie viele andere VPN Provider bietet auch NordVPN eine Geld-Zurück-Garantie von 30 Tagen. Sollte Dir der Service nicht taugen, kannst Du ihn einfach wieder kündigen und bekommst Dein Geld zurück. Ich habe derzeit ein Test-Konto von einem Jahr bekommen. Bleibt der Service aber wie bisher, werde ich das sicherlich kostenpflichtig verlängern. Meinen Ansprüchen genügt es und der Ausblick auf WireGuard ist einfach sehr reizvoll.

Wobei ich ehrlich zugeben muss, dass ich nicht nur ein VPN habe. Ich fahre mehrgleisig und das hat mir schon häufiger den Hintern gerettet. Hat ein Service Schluckauf oder wird doch gesperrt, dann geht es mit dem anderen. Unter anderem benutze ich noch AirVPN (ab 2 Euro)* oder einen SSH-Tunnel zu meinem eigenen Server.

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.

Nette Pi-Konstellation

Suchst Du ein VPN für den Raspberry Pi? NordVPN* bietet einen Client, der mit Raspberry Pi OS (32-Bit / 64-Bit) und Ubuntu für Raspberry Pi (64-Bit) funktioniert.

Bei Arch findet sich dieses Paket hier im AUR:

aur/networkmanager-wireguard-git r54.fc454a8-1 (+14 2.38%)

NetworkManager VPN plugin for WireGuard - git

Ich denke daher, man darf davon ausgehen, dass die GUI-Frontends Wireguard irgendwann demnächst unterstützen.

Interessant - Danke für den Hinweis!

Wie datenschutz-freundlich ist NordVPN eigentlich? Firmensitz in Panama und Server in den USA & GB lassen mich ein wenig stutzen.

Und ist dir ein Releasetermin für WireGuard bei NordVPN bekannt? Du hattest ja lediglich einen Testaccount erhalten, wenn ich den Artikel richtig verstanden habe?

Hi, angeblich haben sie eine strikte Keine-Logs-Richtlinie und auch ein sogenanntes Warrant Canary. Wo keine Logs sind, kann man auch nichts rausgeben. Natürlich werden immer gewisse Logs gespeichert, sonst könnte man nicht prüfen, wie viele Geräte gleichzeitig und so weiter ... allerdings werden die Mini-Logs laut deren Aussage sofort nach Beendigung der Sitzung gelöscht - so wie bei den meisten anderen eben auch.

Mir ist schon klar, dass man viel sagen kann, wenn der Tag lang ist und da muss man einfach auf die Aussage des Providers vertrauen. Das musst Du bei allen anderen aber auch.

Firmensitz in Panama hilft natürlich bedingt, dass man außerhalb der 5/7/14 Eyes ist und somit nicht in deren Gerichtsbarkeit.

NordVPN hat ein paar Tausend Server in etlichen Ländern und WireGuard ist derzeit nur auf 2 Servern im gesamten VPN-Netz von NordVPN implementiert, um die neue Technologie eben zu testen. Mir wurde ausdrücklich gesagt, dass es alles in Beta ist. Bisher funktioniert es aber reibungslos.

Wann WireGuard kommt, habe ich auch angefragt und es gibt leider keinen genauen Zeitplan dafür.

Was ich Dir auch sagen kann: NordVPN funktioniert zum Beispiel in Ägypten (über WireGuard und die obfuscated Server), obwohl in dem Land die meisten VPNs gesperrt sind.

Hoffe das hilft weiter.

Wenn es um Anonymität geht, macht Tor mehr Sinn. Aber zumindest gibt es mit PIA einen VPN-Provider, dessen No-Logs-Policy zweimal gerichtlich bestätigt wurde.

PIA hat aber den Sitz in den USA und das ist auch nicht unbedenklich. Aber ganz ehrlich, ich glaube, die schenken sich alle nichts. PIA hat einen ganz hübschen Linux Client, aber vertrauenswürdiger scheint mir AirVPN zu sein. Dennoch hat NordVPN die meisten Server und ich kann nur Positives darüber sagen und sie experimentieren mit WireGuard und haben mir einen Zugang gegeben. Seitdem bin ich mit dem UK Server verbunden und habe null Probleme.

Dann kommt es außerdem auf die jeweiligen Anforderungen an. Willst Du Dich vor der NSA verstecken, dann ist Tor möglicherweise wirklich besser. Möchtest Du Zensur umgehen und Dich vielleicht in öffentlichen WLANs besser schützen, ist ein günstiges VPN immer noch besser als gar keines. Das Thema könnte man stundenlang im Kreis diskutieren ...

vpn through tor scheint mir die beste Lösung zu sein wenn man die Authority damit auf Tor und dem VPN aufteilt.

airvpn hat das, dafür ist aber der standort von airvpn in italy ( 14-eyes)

grüsse

Hi,

was hältst du denn hiervon: https://www.kuketz-blog.de/vpn-dienstleister-verkauft-nordvpn-benutzerbandbreite/

Ist da deiner Meinung nach was dran?

Grüße

Torsten

Das kann durchaus sein, da NordVPN auch ein sogenanntes White label partnership anbietet. Damit würdest Du die Infrastruktur von NordVPN unter Deinem eigenen Firmennamen nutzen. Ich kenne die Anschuldigungen. Allerdings hat NordVPN auch ein Audit in Auftrag gegeben, das den Ruf des Anbieters nach den Anschuldigungen wieder stärken sollen. Gerade die Zero-Logs-Richtlinie wurde auf den Prüfstand gestellt.

Ein eigenes VPN nutze ich auch über meinen Server, aber damit bist Du nicht anonym(er). Weiterhin benutzt Du mit dem PiVPN eigentlich wieder Deinen eigenen ISP und bist ebenfalls nicht anonym. Der ISP hat vielleicht ein Interesse daran, Dich zu monitoren - ein seriöser VPN-Anbieter hat das eigentlich nicht. Dort gehst Du eher in der Masse unter. Solange Du im Internet bist, wirst Du irgend einem Netzwerk vertrauen müssen - außer Du setzt auf Tor und das ist auch nicht 100 Prozent wasserdicht (und sehr langsam).

Im Markt der VPNs wird um jeden Millimeter gekämpft und da gehört wohl Hauen und Stechen dazu. Nutze ich NordVPN, muss ich denen irgendwie vertrauen. Das gilt aber bei allen anderen VPN-Anbietern ebenso. Ich kann Dir nur meine Erfahrungen berichten und das Preis-leistungs-Verhhältnis stimmt bei NordVPN auf jeden Fall. Es entsperrt Netflix USA und für mich wichtiger BBC iPlayer, der Kundenservice ist sehr flott und kompetent, die verschleiertern Server funktionieren in Ägypten (dort werden VPNs blockiert) und WireGuard ist auch auf dem Vormarsch. Außerdem wird der Linux-Client (Kommandozeile) recht aktiv entwickelt. Erst heute Morgen wieder ein Update bekommen.

Wie kompetent der Support ist? Das merkst Du spätestens, wenn Du mit einem ber Firewall Rules hin und her schreibst, weil Du herausgefunden hast, dass der Kill Switch ein bisschen zu eifrig ist. Bei anderen VPN Providern hocken sicherlich auch sehr fähige Leute, aber ich kann halt nur eigene Erfahrung weitergeben.

Den schöneren Linux-Client hat PIA, aber da gibt es zum Beispiel keine verschleierten Server. Wenn Du nur in Europa unterwegs bist, kann Dir das egal sein. PIA hat mehrmals bewiesen, keine Logs zu haben, auch wenn deren Hauptsitz in den USA ist.

Für 2,99 US-Dollar pro Monat bei einem Langzeitabonnement machst Du meiner Meinung nach nichts falsch. Ich habe auch mehrere VPNs im Einsatz, sollte eines ausfallen. Eines davon ist sogar PureVPN, die ziemliche Prügel wegen der Unterstützung für das FBI bekommen haben. Aber sie stellen SSTP zur Verfügung und das ist meist nicht gesperrt, wenn OpenVPN es ist.

In öffentlichen WLANs und im Ausland ist ein VPN besser als keines. Sogar PPTP wäre besser als gar keines. Irgendwas gibt es bei den meisten VPN-Anbietern zu meckern. Der Trick ist, einen zu finden, der Dir taugt. Meines Wissens nach ist NordVPN bei der Geld-Zurück-Garantie von 30 Tagen sehr entspannt und gibt die Rückerstattung ohne großes Gezeter raus. Von daher kannst Du den Anbieter einfach ausprobieren.

Geht es Dir rein darum, in öffentlichen WLANs sicher zu kommunizieren, dann kannst Du ruhig Dein eigenes VPN mit PiVPN nutzen. Das ist aber auch ein SPoF und ich habe immer gerne einen Plan B im Gepäck ... oder C oder D 🙂

Noch eine Sache: Nutzt Du PiVPN als Gerät im Wohnzimmer, sollte Dein Upload schon gut sein. Der Upload Deiner Internetverbinidung daheim wird zum Download von außen. Ist der Upload zäh, macht das keinen Spaß.

Anfänger ewrden sich mit NordVPN ebenfalls einfach tun. Der Provider bietet Software für alle großen Plattformen, außer einem grafischen Linux Client. Außerdem darfst Du bis zu 6 Geräte gleichzeitig verbinden und der Einsatz auf Routern ist erlaubt. Das ist für den Preis echt ordentlich.

Hi,

schöner Artikel, Wireguard klingt echt klasse! Was ich mich frage: wenn ich jetzt Wireguard so konfiguriere, dass zu einem bezahlten Anbieter wie Mullvad die Verbindung direkt im Router aufbaue, kann ich dann trotzdem per Android-Client wiederum von außen zu meinem Router kommen? Das mal probiert? Dann habe ich ja quasi zwei Wireguard-Configs im Router (einer als Server, einer als Client)? Geht sowas? Oder läuft man dann wieder in den Ärger, den man mit OpenVPN auf den Routern hat (auch mit Custom-SW wie OpenWRt, DD-WRT), dass das ganze nämlich ohne komplexe Routingskripte nicht klappt? Dann hätte ich Zugriff auf das ganze eigene Netzwerk zu Hause, einschließlich Firewall und Werbeblocker und trotzdem Mullvad dahinter...

Was meint ihr? Irgendwie findet man dieses Setup noch nicht wirklich im Netz, schätze entweder weil es super easy geht, oder eben sehr kompliziert ist (oder Wireguard zu neu)?

Viele Grüße aus Berlin!

Also bei manchen VPN-Anbietern ist Port-Forwarding möglich. Das geht auch bei Mullvad. In diesem Fall solltest Du über den weitergeleiteten Port auf Dein Gerät zugreifen können. Ausprobiert habe ich Dein spezielles Szenario aber nicht.

Nein, ich meine zuerst die Verbindung nach Hause und von da zu Mullvad. Also im Router einen VPN-Server (Handy ist der Client) und einen Client (Mullvad ist der Server). Müsste eigentlich eine Frage des Routings sein.

Was du meinst wäre ja vom Handy zu Mullvad und dann von da via Portforwarding zum Router. Geht sicher auch, hat aber den Nachteil z.B. den Werbeblocker im Router nicht nutzen zu können.

Ah, nun verstehe ich. Theoretisch müsste es funktionieren. Wenn der Router das nicht kann, könnte man vielleicht ein Raspberry Pi hinterm Router als VPN-Gateway benutzen.

Also intern habe ich ein RasPi schon als VPN-Gateway genutzt, dann sollte es auch von außen klappen. Die VPN-Verbindung muss halt LAN-Zugriffe erlauben und nicht komplett dicht machen und die Verbindung abriegeln.