Neue Linux-Version von NordVPN bringt verschleierte Server (obfuscated)

Ich habe vor nicht allzu langer Zeit über die Linux-Version von NordVPN berichtet. Das Unternehmen hat mir einen Account zur Verfügung gestellt und das VPN (Virtual Private Network) funktioniert auch auf einem Raspberry Pi sehr gut. Es gibt halt kein GUI, sondern Du musst das VPN über die Kommandozeile starten, stoppen und konfigurieren. Das ist allerdings nicht dramatisch.

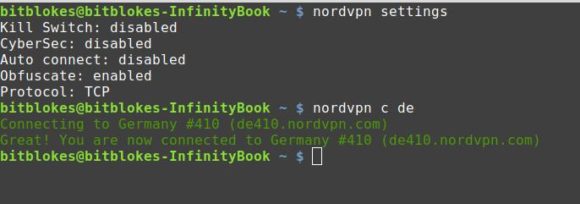

Es würde schon über den Netzwerk Manager funktionieren, aber da müsste ich jeden Server einzeln konfigurieren. Das nervt auch. Über den Client habe ich Zugriff auf das gesamte Netzwerk an VPN Servern, auch wenn mir vom Client automatisch die beste Option zugewiesen wird. Das Land darf ich schon wählen, aber den Standort oder Server nicht. kommt vielleicht noch. So verbinde ich mich mit einem Server in Deutschland:

nordvpn c de

Einfach, oder?

Tipp: NordVPN (günstig und schnell!)* ist einen Blick wert!

NordVPN aktualisiert häufig

Was mir aufgefallen ist, dass NordVPN aktiv an seinem Linux-Client arbeitet. Da es über ein Repository eingebunden ist, sehe ich natürlich sofort, wenn ein Update kommt. Dabei sind das nicht nur Wartungs-Versionen, sondern es gibt tatsächlich auch neue Funktionen.

Seit der Version aus meinem ersten Bericht wurde zum Beispiel eine Funktion implementiert, mit der eine automatisch Verbindung möglich ist. Du aktivierst das so:

nordvpn set autoconnect enabled

Ebenfalls neu ist die Option, sich mit den verschleierten (obfuscated) Servern verbinden lassen zu können. Das ist dann von Vorteil, wenn Du Zensur oder VPN-Blockaden umgehen willst. Es ist sozusagen ein Stealth-Modus. Du aktivierst es so:

nordvpn set obfuscate enabled

Das funktioniert auch.

Keine Wertung – einfach Fakten

NordVPN steht derzeit etwas in der Kritik und dazu will ich mich nicht äußern. Wie gesagt habe ich einen Zugang gestellt bekommen und will Dir einfach nur sagen, ob das Zeug funktioniert oder nicht. Habe ja auch schon über Bugs im Zusammenhang mit NordVPN berichtet.

Das Problem mit dem Wechsel eines WLANs sollte aus der Welt geschaffen sein, weil sich der VPN Client nun so konfigurieren lässt, dass sich die Software automatisch wieder mit dem VPN verbindet. Das funktioniert auch. Ich wähle mich bei NordVPN ein und wechsle danach das Netzwerk. Ich werde recht schnell wieder mit dem VPN im Hintergrund verbunden – das sehe ich ja an der IP-Adresse, die mir zugewiesen wird.

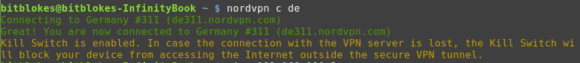

Wo es aber noch etwas hinkt, ist bei folgendem Fall: Ich bin zu NordVPN eingewählt, schicke dann meinen Rechner aber schlafen. Wecke ich ihn nun wieder auf, dann habe ich gar keine Verbindung ins Internet mehr (allerdings ist der Kill Switch aktiviert und keine Verbindung ist besser als ein Leck). Nun muss ich den Client erst trennen lassen und mich dann wieder einwählen.

Das Problem mit dem Kill Switch ist in der Zwischenzeit ebenfalls behoben. Bisher hat er einen Zugriff auf andere Rechner im gleichen LAN total blockiert. Dabei soll er mich nur abschotten, sobald die Verbindung zum VPN ausfällt. Das funktioniert nun, wie es soll und ich bekomme beim Verbinden sogar einen Hinweis:

Man kann über NordVPN sagen, was man will, aber bei Linux-Client sind sie doch relativ auf Zack. Der hat sehr rudimentär angefangen, aber binnen weniger Monate wurden Fehler behoben und neue Funktionen hinzugefügt. Darf man auch mal loben, wenn es angemessen ist, oder?

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.

Nette Pi-Konstellation

Suchst Du ein VPN für den Raspberry Pi? NordVPN* bietet einen Client, der mit Raspberry Pi OS (32-Bit / 64-Bit) und Ubuntu für Raspberry Pi (64-Bit) funktioniert.

Hinweis: den "Stealth"-Modus aktiviert man mit "nordvpn set obfuscate enabled" und nicht mit "autoconnect enabled"

Du hast natürlich vollkommen Recht. Danke für den Hinweis, ist korrigiert.

Kann mir jemand erklären, was genau ein verschleierter Server beim VPN bringt? Ist das eher was für Leute, die zum Beispiel von fragwürdigen Portalen streamen? Oder was genau wird denn da verschleiert?

Sorry für die späte Antwort, Du bist im Spam gelandet - aus welchen Gründen auch immer ...

Kann ich. Blockieren zum Beispiel diverse Länder VPNs, zensieren sie auch meist. Verschleierte Server können sie aber sehr viel schlechter blockieren, weil der Traffic nicht wie VPN Traffic aussieht, sondern wie normaler Internet Traffic.

Das gleiche Spiel gibt es übrigens bei Tor. Auch hier gibt es Obfuscation-Technologie, damit der Traffic nicht wie Tor-Datenverkehr aussieht und somit kann man ihn nicht oder viel schlechter blockieren.