NordVPN gehackt – alle in Panik, oder? Schön ist es nicht, aber …

Nein, der Hack von NordVPN ist nicht schön und ich will den Anbieter in der Sache auch gar nicht verteidigen. Aber auch andere große Firmen und Services wurden schon gehackt, ohne dass gleich die Welt untergegangen ist. Eine Security-Lücke bedeutet auch nicht gleich, dass alle betroffen sind und dass sie ausgenutzt wurde. Die Schadenfreude scheint oftmals zu überwiegen und dann wird einfach ungefiltert und ungebremst auf das Problem eingedroschen. Siehst Du auch immer wieder bei Security-Lücken in anderen Bereichen, die ohne Ende aufgebauscht werden und im Nachhinein stellt sich raus, dass sie nur unter bestimmten und seltenen Umständen gefährlich sind.

Ich würde mir wünschen, wenn alle die Kirche im Dorf lassen und das eigene Gehirn einschalten. Die Kirche im Dorf lassen, gilt übrigens auch für die VPN-Anbieter, deren Marketing-Abteilungen zu häufig den Mund viel zu voll nehmen. Es gibt nur ganz wenige Anbieter, die das nicht tun. Sprechen viele der Anbieter von totaler Anonymität, dann muss aber der Anwender auch Vorbereitungen treffen und die Zero-Logs-Richtlinie nehme ich den meisten auch nicht so ganz ab.

Abonnierst Du ein VPN und glaubst, damit einen Freibrief erworben zu haben, bist Du massiv auf dem Holzweg! Leider wird das auf vielen Vergleichs-Portalen und in vielen Blogs genauso missverständlich kommuniziert. Das stört mich tatsächlich immer wieder, weil unbedarften Anwendern falsche Versprechungen gemacht werden.

NordVPN: Was ist eigentlich passiert?

Sehen wir uns zunächst einmal an, was überhaupt passiert ist. Es gibt eine offizielle Stellungnahme von NordVPN, die allerdings Fragen aufwirft.

Der Anbieter gibt zu, dass im März 2018 ein Server in einem finnischen data Center kompromittiert wurde. Durch ein unsicheres Remote Management Tool bekam der Angreifer Zugriff auf den Server. Es handle sich dabei nur um diesen einen Server. Laut NordVPN wurden keine Nutzerdaten kompromittiert, das hat eine Untersuchung der gesamten Infrastruktur ergeben. Weiterhin waren auf dem Server keine Logs gespeichert.

Die Server der gesamten Infrastuktur vertrauen sich nicht untereinander. Das bedeutet, dass der Angreifer durch den Einbruch auf dem Server in Finnland nicht auf andere der über 5000 Server zugreifen konnte.

Weiterhin wurde ein abgelaufener TLS-Schlüssel gestohlen. Ganz klar ist nicht, on der Schlüssel zum Zeitpunkt der Kompromittierung schon abgelaufen war oder nicht.

Nicht der Service wurde gehackt, sondern ein Server

Bisher hat sich NordVPN nicht zu dem Vorfall öffentlich geäußert, weil das Unternehmen sicherstellen wollte, dass auch wirklich keine weitere Infrastruktur betroffen ist. Nun wurde man dazu aber gezwungen. Klar ist aber, dass nicht NordVPN als Service gehackt wurde, sondern lediglich ein einzelner Server kompromittiert.

NordVPN und der Betreiber des Data Centers schieben sich den Schwarzen Peter ein bisschen gegenseitig zu. Der Betreiber des data Centers sagt, dass man die (für den Hack genutzte) Remote Management Software mehrfach patchen musste, aber NordVPN sie auch anders hätte absichern können. NordVPN behauptet hingegen, dass die Remote Management Software ohne ihr Wissen installiert wurde.

Wichtig an dieser Stelle ist: Der für eine Weile kompromittierte Server betrifft 50-200 Anwender– das Unternehmen hat eigenen Angaben zufolge 12 Millionen Nutzer. Möglicherweise konnte der Anwender sehen, welche Websites besucht wurden. In Sachen Traffic konnte der Angreifer nur Inhalte sehen, wenn kein HTTPS zum Einsatz kam.

Hätte NordVPN auch transparenter lösen können

Kritik muss sich der Anbieter auf jeden Fall gefallen lassen, wie das Problem kommuniziert wurde – nämlich gar nicht, bis man eben dazu gezwungen wurde. Ich frage mich natürlich auch, ob die Firma das nicht lieber bewusst unter den Teppich gekehrt hätte. Wer hätte das nicht, um ehrlich zu sein. Blöd ist so etwas immer nur, wenn es ans Tageslicht kommt. Davon können die Dieselfahrer auch ein Lied singen.

Weiterhin muss sich der Anbieter die Frage gefallen lassen, nach welchen Kriterien man die Data Center aussucht. In der offiziellen Stellungnahme ist zu lesen, dass man die Messlatte in der Vergangenheit höher gelegt hat. Wie genau die Maßnahmen aussehen, ist aber nicht erwähnt.

Ebenso ist unklar, wie der Einbruch entdeckt wurde. Weiterhin kommuniziert der Anbieter nicht, worauf der Angreifer genau Zugriff hatte. Handelt es sich bei dem Remote Management Tool um ein IPMI-System, muss man von einem root-Zugriff ausgehen – aber eben auch nur auf diesem Server.

Toll ist die Sache nicht, da gibt es wenig zu beschönigen. Im Moment scheint NordVPN komplett auf Schadensbegrenzung aus. Im Moment wird viel zu diesem Thema diskutiert und es sind zu viele Informationen, um sie alle einzufangen. Auf jeden sind respektierte Sicherheitsexperten mit der Stellungnahme von NordVPN auch nicht zufrieden und wunder sich, wie ein Marktführer mit der Situation umgeht.

Ganz so dramatisch, wie einige das darstellen, ist es nun auch wieder nicht. Dass ein Server gehackt wird, ist auch keine Seltenheit. Wie NordVPN die Situation behandelt, hinterlässt aber einen etwas faden Beigeschmack.

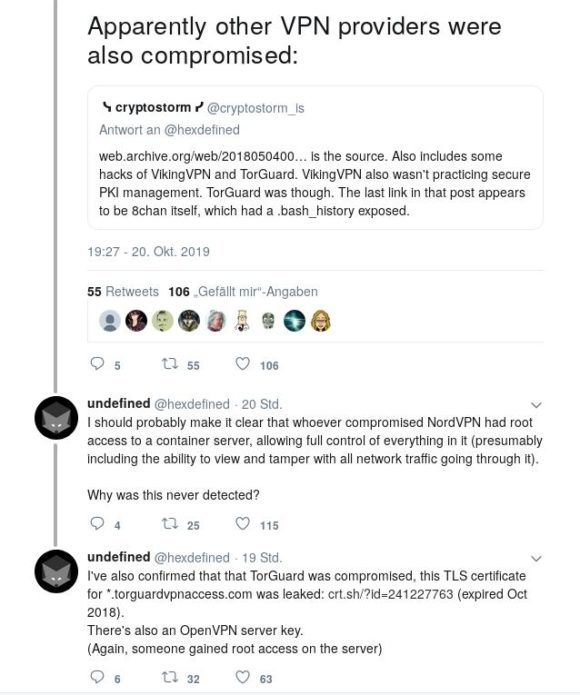

Auch andere VPN Provider betroffen

So wie es momentan aussieht, sind auch andere VPN-Anbieter betroffen. VikingVPN und TorGuard sind gefallen, wobei sich letzterer schon gemeldet hat. Bei TorGuard sei kein CA-Schlüssel auf dem Server gewesen.

VikingVPN hat sich bisher meinen Recherchen zufolge nicht zu dem Vorfall geäußert.

Auch wenn das Problem bei TorGuard laut eigenen Angaben weniger schimm war, hätte man auch hier den Vorfall lieber nicht kommuniziert, kommt mir so vor.

Verdenken kann ich es den Anbietern nicht, wenn ich ehrlich bin. Es ist immer peinlich für ein Unternehmen, das Security verkauft, eiin Sicherheitsproblem zu haben. Dabei ist es egal, ob es ein Firewall-Anbieter, ein Hersteller von Antimalware-Software oder ein VPN Provider ist. Mit steigeneder Popularität bist Du halt auch ein attraktiveres Ziel.

Eine weitere Erkenntnis zu NordVPN aus der offiziellen Stellungnahme

Gleichzeitig hat NordVPN angefangen, alle Server in das RAM zu verlegen, erfährt man so nebenbei. Das hat zwar nun nichts mit der Sache zu tun, aber damit würden alle Daten gelöscht, sobald der Server neu gestartet oder abgeschaltet wird. ExpressVPN verwendet übrigens eine ähnliche Technologie und sollte ein Server beschlagnahmt werden, kann man wenig damit anfangen. Leider kann man den Anbieter nach dem Verkauf an Kape Technologies (ehemals die Malware-Schleuder Crossrider) nicht mehr mit gutem Gewissen empfehlen.

Der Prozess soll nächstes Jahr für die mehr als 5000 Server abgeschlossen sein. Des Weiteren hat NordVPN kürzlich erst veröffentlicht, ein unabhängiges Security Audit bestanden zu haben.

Sind NordVPN-Anwender wie ich nun gefundenes Fressen für Hacker?

Sollst Du den Service einfach weiter wie bisher nutzen, wenn Du ein Abonnement hast? Ich mache das auf jeden Fall. Erstens handelt es sich um ein abgelaufenes Zertifikat.

Zweitens sind die Verbindungen sehr wahrscheinlich mit Perfect Forward Secrecy abgesichert und damit ist auch ein nachträgliches Entschlüsseln des Traffics kaum möglich.

Grund zur Sorge gibt es aber bedingt. Sogenannte Man-in-the-Middle-Angriffe wären durch den Hack möglich gewesen. Es ist aber nicht ganz so trivial, wie das dargestellt wird und man hätte gezielt Leute angreifen müssen, die sich mit dem VPN-Provider verbunden haben. Allerdings hatte der Angreifer root-Zugriff auf den Server und damit hätte er auch einen Daten-Logger installieren und allen Traffic abgreifen können.

Dass Du oder ich von dem Hack betroffen sind, bezweifle ich doch sehr stark – also ich war noch nie mit Finnland verbunden.

Auf jeden Fall gibt es einen großen Unterschied zwischen:

- Ein VPN nutzen, um die Anonymität im Internet zu gewährleisten

- Mit einem VPN Geoblocking, Zensur und VPN-Sperren zu umgehen

- Sich mit einem VPN in öffentlichen WLANs schützen

Gehen wir die 3 Punkte mal durch.

1. Absolute Anonymität – wird schwierig

Willst Du absolute Anonymität im Internet haben, dann ist einiger Aufwand notwendig. Das Problem an dieser Stelle ist, dass Du möglicherweise auf Deine gewohnten Services verzichten musst. Klar, Du kannst Tor benutzen, das bringt aber nichts, wenn Du Dich trotzdem bei Facebook anmeldest. Die kennen Deinen Standort zwar nicht, aber anonym bist Du auch nicht mehr.

Willst Du absolute Anonymität haben, dann empfehle ich Dir Tails (The Amnesic Incognito Live System). Das ist zwar auch keine Garantie, aber die beste Option, finde ich. Mit Tails läuft Dein kompletter Traffic über Tor (The Onion Router). Die Methode ist nicht mehr so langsam wie früher, aber schnell ist trotzdem etwas anderes. Willst Du nicht gleich ein Betriebssystem starten, dann wäre der Tor Browser noch eine Option.

Beachte aber auch, dass Dein ISP sieht, dass Du das Tor-Netzwerk benutzt. Behörden und ISP können nicht sehen, was Du machst, aber was Du benutzt. Nun könnte man erst ein VPN aktivieren und dann Tor nutzen, aber das bringt ebenfalls wieder Probleme mit sich. Es würde nun auch den Rahmen etwas sprengen, aber wie gesagt ist komplette Anonymität schwierig.

Ich wollte an dieser Stelle nur anmerken, dass NordVPN eine Funktion anbietet, die sich Onion over VPN nennt. Damit leitet Dich der VPN Provider über das Tor-Netzwerk. Es lässt sich damit vergleichen, als würdest Du Dich zuerst mit einem Server des VPN-Netzwerks verbinden und dann den Tor Browser nutzen.

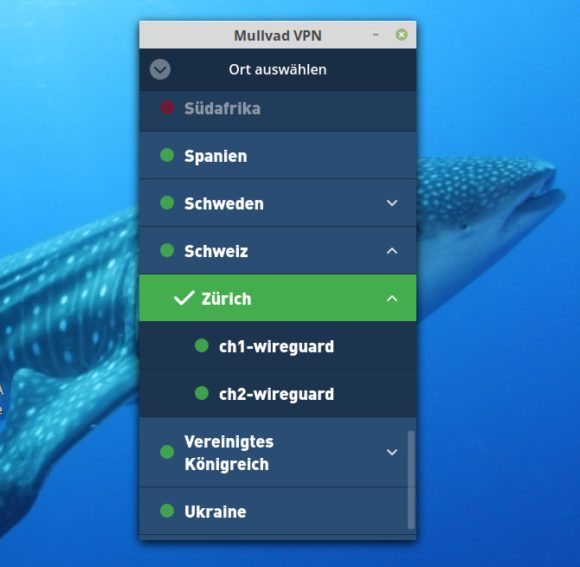

Anonymer aber weniger benutzerfreundlich: Mullvad

Ich habe es schon mehrmals gesagt, dass ich Mullvad für einen der besten VPN-Anbieter halte, wenn es um Privatsphäre und Datenschutz geht. Du könntest den Anbieter sogar bar bezahlen und musst keinerlei Daten hinterlegen.

Allerdings ist Mullvad nicht so benutzerfreundlich wie NordVPN, vor allen Dingen auf mobilen Geräten. Ebenso gibt es einige nette Funktionen bei NordVPN, die vor allen Dingen Anfängern entgegenkommen.

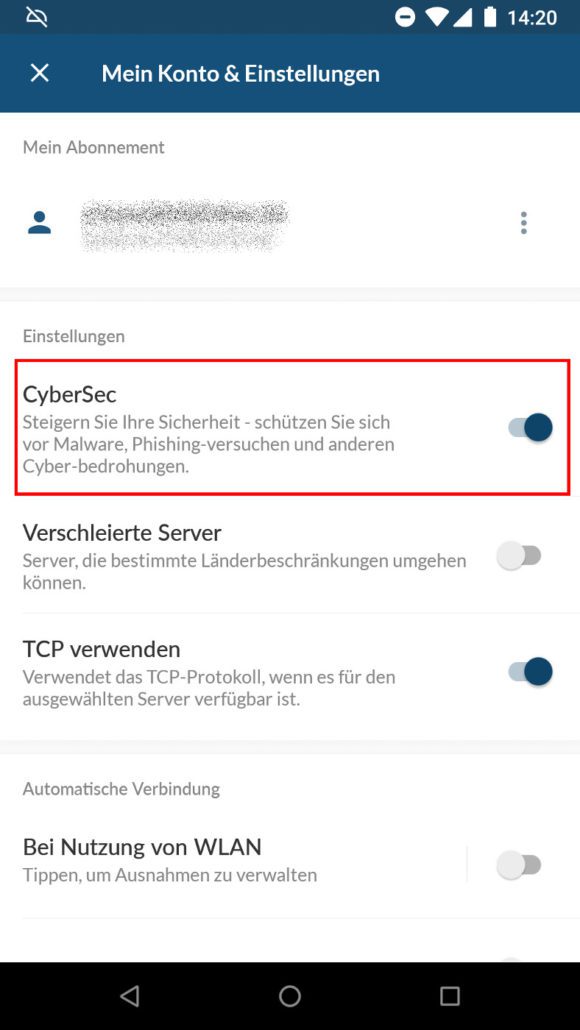

Außerdem genieße ich tatsächlich die CyberSec-Funktion von NordVPN. Sie blockiert viele Tracker, ist ein integrierter Adblocker und schützt teilweise vor Malware. Im eigenen Netzwerk habe ich ein Pi-hole am Laufen, aber unterwegs nutze ich CyberSec sehr gerne auf dem Smartphone und auch unter Linux.

Es gibt zwar nur einen Kommandozeilen-Client von NordVPN, aber der lässt sich sehr einfach benutzen und Du kannst CyberSec aktivieren. Als Nicht-Geek, der sich eigene Lösungen basteln kann, bist Du mit CyberSec auf alle Fälle besser dran als ohne. Es ist aber keine Garantie, dass Dein Gerät nun unhackbar ist – das ist großer Blödsinn, den man leider immer wieder liest.

2. Geoblocking, Zensur und VPN-Sperren

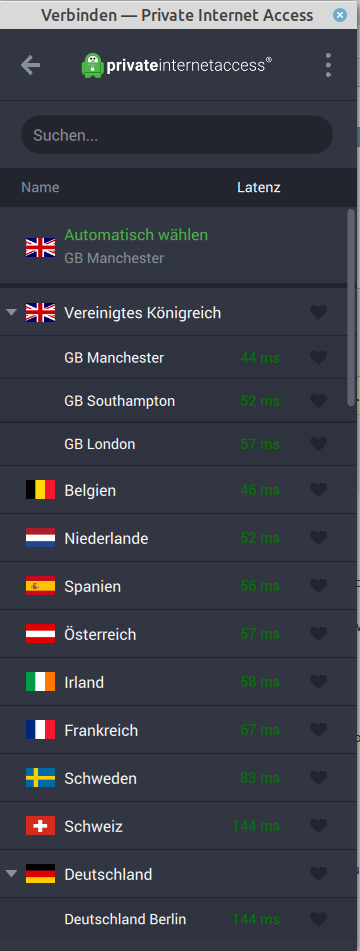

Es ist mir tatsächlich schon passiert, dass Mullvad in einem Land nicht funktioniert hat. Der Anbieter ist echt Klasse, aber er hat viel weniger Server als NordVPN. Sobald ich Obfuscated bei NordVPN aktiviere, hat mich der Service noch nie im Stich gelassen.

Sobald der Tunnel steht, ändert sich Deine IP-Adresse und Dein ISP kann nicht mehr sehen, was Du tust – egal, welchen VPN-Anbieter Du nutzt!

Mullvad ist bekannt dafür, in Sachen Privatsphäre und Datenschutz das beste oder eines der besten VPNs zu sein. NordVPN ist hingegen bekannt, eines der besten VPNs für Streaming und Umgehen der geografischen Sperren zu sein. Ich habe mir extra einen VPN-Router mit einem Raspberry Pi gebastelt, auf dem NordVPN installiert und mit einem Server in der Schweiz verbunden ist. Das mache ich in erster Linie wegen SRF (Formel 1, Champions League).

In diesem Fall geht es mir nicht um Anonymität, denn ich bin ja beim Streaming Provider angemeldet. Ich habe hier einen komplett anderen Anwendungsfall.

3. Öffentliche WLANs

Ich traue meinem VPN Provider wesentlich mehr als einem öffentlichen WLAN. Zumal viele öffentliche WLANs wie in AirBNBs und so weiter dermaßen offen und mit Standard-Passwörtern versehen sind, dass ich die Dinger ohne VPN garantiert nicht nutze.

Nun ist es sehr richtig, dass mein VPN Provider theoretisch meinen gesamten Traffic mitlesen kann. Ich bezahle ihn aber dafür, dass er das nicht tut. Auf jeden Fall bin ich weniger angreifbar, wenn ich ein öffentliches WLAN mit einem VPN benutze. Wer nun denkt, unantastbar zu sein, dem ist sowieso nicht zu helfen.

IT Security bedeutet, den Cyberkriminellen so viele Steine wie möglich in den Weg zu legen. Es heißt aber nicht, dass es eine Silberkugel gegen alles Böse im Internet gibt. Nutzt Du einen Hotspot oder einen öffentlichen Wi-Fi-Zugang, ist ein VPN immer noch besser als keines.

Gesunder Menschenverstand und so viele Schutzschichten wie möglich helfen immer noch am besten.

Werde ich NordVPN weiterhin empfehlen?

Ja, das tue ich. Lese ich wieder die ganzen arroganten Kommentare, dass man viel besser dran wäre, ein VPS mit einem eigenen VPN zu betreiben und so weiter, stößt das bei mir auf Unverständnis. Es ist halt nicht jeder so ein technisches Wunderkind wie der/die Kommentar/in und weiterhin hast Du hier das Problem, Geoblocking nicht gut adressieren zu können.

Außerdem verlagerst Du damit das Problem nur. Setzt Du einen Raspberry Pi im Heimnetz als VPN-Einwahlknoten auf, bist Du wieder Deinem ISP ausgeliefert. Auch in Deutschland wird geschnüffelt und gegen so etwas nutzt die Heim-Lösung leider gar nichts. Hinzu kommt noch, dass Du Dich selbst um die Security des Servers kümmern musst und viele schaffen es ja noch nicht einmal, den PC regelmäßig zu aktualisieren – geschweige denn Router und so weiter.

Klar benutze ich manchmal mein VPN für Arme, sshuttle, aber damit habe ich eine IP-Adresse in und aus Deutschland. Das kann erwünscht sein, für die Rugby WM mit Kommentaren auf Englisch und Zattoo Schweiz bringt mir das aber nichts. Zudem garantiert mir auch keiner, dass der Traffic, der über den VPS geht, nicht überwacht wird. Das Problem ist ähnlich und ich muss dem Anbieter vertrauen, nur ist das mehr Arbeit und weniger Komfort.

Funktioniert hervorragend mit Linux und Raspberry Pi

Hinzu kommt noch, dass NordVPN (günstig und schnell!)* einer der wenigen Anbieter ist, der seinen Linux Client regelmäßig aktualisiert. Ganz frisch ist Version 3.4 mit diversen Verbesserungen. Weiterhin funktioniert der Client perfekt auf einem Raspberry Pi mit Raspbian (Stretch oder Buster). Anbieter wie Surfshark stellen auch einen Linux Client zur Verfügung, der auf den ersten Blick ähnlich aussieht. Aber der hat im Prinzip überhaupt keine Funktionen und zudem noch ein fieses DNS-Leck unter Linux.

Außerdem stellt der Linux-Client von NordVPN in der Zwischenzeit auch das VPN-Protokoll WireGuard zur Verfügung, was sich zusätzlich positiv auf die Geschwindigkeit auswirkt. Neben Mullvad ist der Anbieter damit einer der wenigen VPN Provider, die WireGuard überhaupt unterstützen.

Sehr schneller Kundenservice

Der Kundenservice hat bisher immer schnell und kompetent geantwortet und auch auf Bug-Reports schnell reagiert.

Willst Du einen grafischen Linux-Client, dann ist Mullvad echt eine Empfehlung, aber auch PIA (günstig!) * ist nicht zu unterschätzen (gehört aber leider auch zu Kape). Der Anbieter stellt einen der besten Linux Clients zur Verfügung, aber mit PIA hatte ich schon Probleme in Ländern mit VPN-Sperren. Dafür ist der VPN Provider sehr vertrauenswürdig. Das Unternehmen hat gerade erst seinen Einwahlpunkt in Brasilien abgeschaltet, weil die Regierung dort per Gesetz erlassen hat, dass alle Anwenderinformationen mindestens ein Jahr lang gespeichert werden müssen. Vorsichtshalber wird dort kein Server mehr betrieben.

Den PIA Client gibt es aber nicht für Raspberry Pi, dafür müsstest Du Service selbst über die .ovpn-Dateien konfigurieren. Geht natürlich auch, ist aber nicht so bequem.

AirVPN (ab 2 Euro)* finde ich persönlich auch noch sehr sympathisch, aber ich würde es einem Anfänger nicht empfehlen. Der Client, Eddie, kann viel, aber VPN-Beginner werden damit ihre liebe Müh und Not haben – kann ich aus eigener Erfahrung sagen. Ich kenne jemanden, der technisch weniger versiert ist und das VPN genutzt hat. Wegen Problemen mit dem Client ist die Person in der Zwischenzeit umgestiegen und sehr zufrieden mit NordVPN.AirVPNs Eddie gibt es übrigens auch für den Raspberry Pi. Für meinen VPN-Router ist mir aber ein Kommandozeilen-Client lieber.

Viele VPN-Anbieter ähneln sich

Legt der eine Anbieter bei irgendeiner Aussage vor, legen die anderen gleich nach. Deswegen kommt es in der gesamten Branche zu doch eher wilden, nicht haltbaren Aussagen. Etwas auf die Bremse drücken, würde dem gesamten Markt guttun.

Ich kann nicht sagen, wie gut andere Anbieter sind. Für meine Zwecke reichen mir eine Kombination aus NordVPN und Mullvad, wobei ich gerade wegen CyberSec öfter zu ersterem greife.

Letztlich musst Du selbst wissen, wofür Du ein VPN einsetzt und ob Du eines benötigst. Beim Thema VPN zu pauschalisieren, ist ein sehr großer Unsinn, da es viele Anwendungsfälle und noch mehr persönliche Anforderungen gibt. Ich kann Dir nur sagen, was bei mir funktioniert, was ich benutze und wofür.

Es wäre allerdings auch schön, nicht immer gleich aus der sprichwörtlichen Mücke einen Elefanten zu machen – wie zuvor erwähnt gilt das für beide Seiten. Aber vollmundige Versprechungen sind leider ein Problem der gesamten Marketing-Branche und nicht auf den Bereich VPN beschränkt.

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.

Ich stimme 100 Prozent zu, dass bei diesem Thema im Internet riesig übertrieben wurde. Leider wirkt hier der sogenannte "Bandwagon effect" wo alle die weniger erfolgreiche VPN Konkurrenten diese Gelegenheit einfach ausnutzen und schreien alle, wie schlecht Nord ist. NordVPN bleibt weiterhin der eindeutige Marktführer und ich bezweifle es stark, dass diser von jemand überholt wird.