Adblocker: 80 Millionen Installationen schädlicher Add-ons für Chrome

Uff, das ist eine satte Zahl: 80 Millionen Leute hatten angebliche Adblocker für Google Chrome installiert, die in Wirklichkeit Malware eingespeist und anderen Unsinn getrieben haben.

Dabei müssen Anwender nicht lange suchen, um die Wölfe im Schafspelz zu finden. AdGuard hat herausgefunden, dass sich bösartige Produkte recht schnell in den Suchergebnissen finden lassen. Sie tauchen schnell auf, wenn der Anwender nach Adblocker und dergleichen sucht. Die Produkte sehen einigermaßen echt aus und da sie im vertrauenswürdigen Chrome Web Store sind, hinterfragen Anwender häufig nicht, ob die Software schädlich ist oder nicht.

Insgesamt haben die Sicherheitsexperten 295 gefälschte Add-ons gefunden, die von insgesamt 80 Millionen Leuten installiert wurden, teilen sie auf Twitter mit. Allerdings könnte die Zahl durch Bots aufgebauscht sein.

Die Sicherheitsexperten stufen die Add-ons in 3 Kategorien ein.

Vorsicht! Schädliche Add-ons als Adblocker getarnt!

Die erste Gruppe speist selbst Werbung in die Suchergebnisse von Google ein und macht damit Geld. Man könnte sie unter nervig abstempeln. Beispiele:

- Ad-block for YouTube

- Adblocker for YouTube

Die zweite Gruppe benutzt Cookie Stuffing und betrügt mit Werbung. Interessant an dieser Stelle ist: solche Add-ons wurden bereits letztes Jahr gefunden und einige der neuen benutzen genau den gleichen Code. Hier wird ein Affiliate Link eingespeist, wenn der Anwender bestimmte Websites besucht. Als Beispiele nennen die Experten:

- uBlocker — #1 Adblock Tool für Chrome

- Video Downloader professional

- Dark Theme für Youtube, FB, Chrome

- AdBlock

- 2048 Game

- Music Saver

Die dritte Gruppe sind Zeitbomben, die jederzeit aktiv werden können. Die 5 populärsten davon haben 10 Millionen Installationen. Auch hier gehen die Experten davon aus, dass die Zahl durch Bots in die Höhe getrieben wurde. Diese Add-ons machen bisher aber nichts.

Bösartige Add-ons wurden bereits deaktiviert

Google hat die gefundenen Add-ons bereits deaktiviert und damit sind sie auch in Deinem Browser deaktiviert (falls sie installiert waren). Entfernen musst Du die Erweiterungen aber manuell. Weiterhin will Google in Zukunft mehr tun, dass Add-ons Malware verbreiten. Wie das genau aussehen soll, ist nicht bekannt. AdGuard wirft Google im Bericht aber vor, nicht genug zu tun.

Das Problem ist laut AdGuard derzeit, dass die Add-ons an sich nicht gegen die Richtlinien des Chrome Web Store verstoßen haben, als sie eingereicht wurden. Allerdings dürfen sie Remote-Code ausführen und damit lässt sich das Verhalten nachträglich ändern.

Wie kann ich mich vor einem gefälschten Adblocker schützen?

Das ist wohl die entscheidende Frage. Auf jeden Fall solltest Du Dir vor der Installation eines Add-ons aus dem Chrome Web Store gut überlegen, ob Du die Erweiterung wirklich brauchst. Ein Adblocker ist allerdings schon eine feine Sache, das muss man zugeben.

Sei skeptisch. In solche Beschreibungen lassen sich viele Versprechen texten, wenn der Tag lang ist.

Willst Du eine Erweiterung einer größeren Firma installieren, vertraue nicht auf die Suche im Chrome Web Store. Das Unternehmen wird normalerweise auf das richtige Add-on verlinken.

Du könntest auch einen Browser wie Brave verwenden. Er basiert auf Chromium und damit sollten alle Chrome-Add-ons funktionieren. Allerdings brauchst Du Dich nicht mehr um den Adblocker kümmern, da der bereits installiert ist.

Hast Du einen Raspberry Pi übrig? Gut! Dann installiere doch den Netzwerk-weiten Adblocker Pi-hole. Damit sind zumindest alle Deine Geräte vor Werbung geschützt, die sich in Deinem Netzwerk befinden. Stationäre Geräte benötigen damit eigentlich keinen eigenen Werbeblocker.

Einige VPN-Anbieter haben Adblocker inklusive

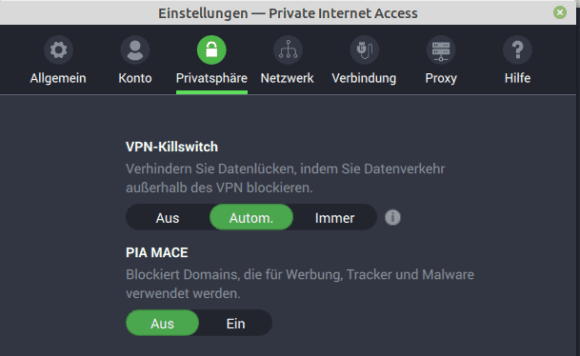

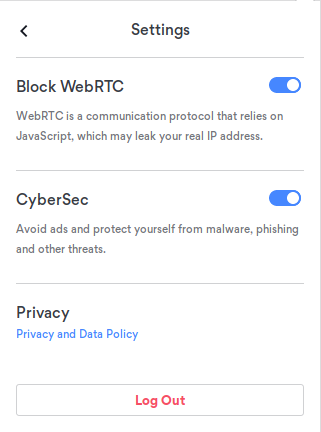

Hast Du vielleicht ein VPN wie NordVPN*, Surfshark oder Private Internet Access*, bekommst Du damit Adblocker kostenlos im Paket. Die Funktionen nennen sich CyberSec, CleanWeb oder PIA MACE. Bei PIA und NordVPN kannst Du die Adblocker unter Linux Systemweit aktivieren.

Alle drei Anbieter stellen außerdem Erweiterungen für Chrome und Firefox zur Verfügung, bei denen sich die Blocker ebenfalls für den jeweiligen Browser aktivieren lassen. Bist Du mit Deinem Gerät unterwegs und nutzt fremde WLANs oder Hotspots, schlägst Du mit einem der oben genannten VPN-Anbieter 2 Fliegen mit einer Klappe (und teuer sind die auch nicht).

Da Du für so einen VPN-Service bezahlst, kannst Du eher davon ausgehen, dass Dich die Zusatzfunktion schützen und nicht betrügen will. NordVPN und PIA haben übrigens auch schon WireGuard in allen Clients, Surfshark ist dafür unverschämt günstig und es sind außerdem unbegrenzt simultane Verbindungen erlaubt.

Cybergefahren lauern wirklich überall heutzutage. Wie dieser Fund wieder zeigt, kann man sich auch nicht blind auf die Stores der großen Unternehmen verlassen. Cyberkriminelle sind äußerst kreativ und haben auch schon oft genug den Google Play Store ausnutzen können.

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.