TrueCrypt unsicher, warnt die Website – aber keiner weiß warum, oder wie oder was

Also irgendwas läuft da mit TrueCrypt im Moment komplett schief. Ich habe mal diverse Quellen recherchiert und es weiß eigentlich im Moment keiner etwas. Es gibt jede Menge Gerüchte und eine offizielle Aussage fehlt aber.

Fangen wir mal vorne an. TrueCrypt wurde erst kürzlichen einem Security-Audit unterzogen. Dort hat man den Code zwar nicht für ganz sauber befunden, aber man konnte auch keine Hintertürchen oder Backdoors in TrueCrypt finden.

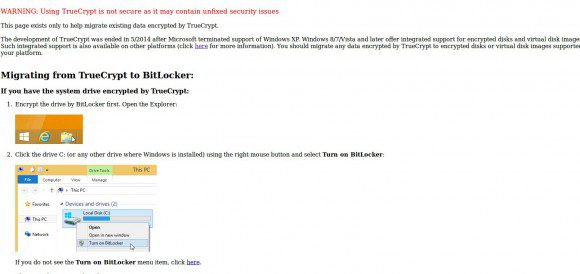

Seit 28. Mai 2014 leitet TrueCrypt.org nun plötzlich auf die Soourceforge-Seite um. Dort warnt man in dicker roter Schrift, dass man TrueCrypt nicht verwenden solle, da unsicher. Außerdem sei die Entwicklung im Mai 2014 eingestellt worden, nachdem Microsoft im April 2014 Windows XP in den Ruhestand geschickt hat. Was das miteinander zu tun hat, bleibt rätselhaft. Windows-Nutzer sollten auf den Veschlüsselungs-Mechanismus BitLocker umstellen – auch das ist komisch, da nicht alle Windows-Versionen BitLocker an Bord haben (soweit ich weiß Enterprise und Ultimate).

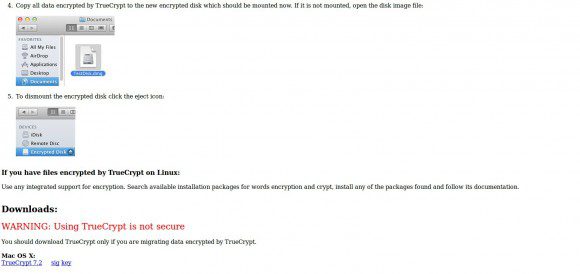

Weiterhin findet man einen Link, was man auf anderen Plattformen anstellen könnte. So findet man eine Beschreibung für Mac OS X und Linux-Anwender sollten die eingebauten Mechanismen für Festplatten-Verschlüsselung anstelle von TrueCrypt verwenden. Linux-Nutzer möchten dabei in Ihren Repositories nach den Worten encrypt und / oder crypt suchen.

Als Alternativen für Linux könnte man LUKS für komplette Festplatten-Verschlüsselung nehmen, ecryptfs für Verzeichnisse plus Unter-Ordnern und gpg für einzelne Dateien. Die meisten modernen Distributionen dürften außerdem während der Installation anbieten, dass man das Home-Verzeichnis verschlüsseln kann. Bei Ubuntu und Linux Mint ist das ganz sicher der Fall.

Außerdem hat man eine Version 7.2 ausgegeben und die letzte, 7.1a, ist nicht mehr zu finden. Der Code zwischen 7.1a und 7.2 ist unterschiedlich ist und TrueCrypt 7.2 enthält ebenfalls eine Warnung, dass es nicht sicher sei. In diversen Foren ist außerdem zu lesen, dass TrueCrypt 7.2 doch ordentlich kleiner ist als die Vorgänger-Version. Den Code-Unterschied (diff) kann man hier einsehen.

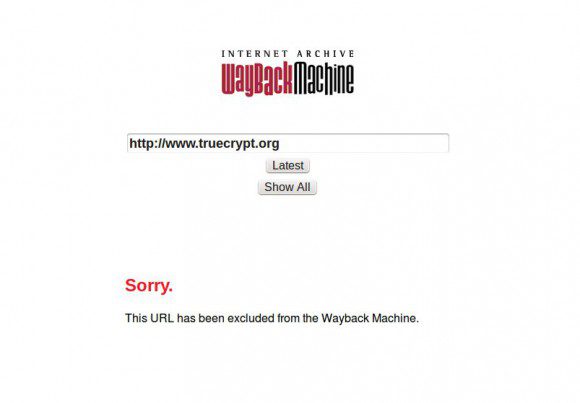

Noch mysteriöser wird es, da man TrueCrypt sogar aus der Internet-Zeitmaschine genommen hat.

Einige Auditoren des TrueCrypt-Codes sind auch ratlos und haben sich via Twitter geäußert, dass man überhaupt nicht wisse, was los sei.

No one on the TC audit project has anything to do w/ its development or the TC site. We will share any credible updates w/ the community.

— Kenn White (@kennwhite) May 28, 2014

I have no idea what’s up with the Truecrypt site, or what ‘security issues’ they’re talking about. @kennwhite — Matthew Green (@matthew_d_green) May 28, 2014

Dabei waren die Auditoren oder die Spendensammler für das Audit noch vor wenigen Stunden in bester Laune – es gäbe Großes zu verkünden. Bisher ist aber auch hier Funkstille.

Hier ist noch ein interessanter Tweet. Er besagt, dass der Signing-Key (digitales Zertifikat) drei Stunden vor Herausgabe von TrueCrypt 7.2 geändert wurde.

TrueCrypt signing key was changed 3 hours before latest binaries were released: http://t.co/zmbnspEANx

— Adam Midvidy (@amidvidy) May 28, 2014

Was ist passiert mit TrueCrypt?

Die Verschwörungs-Theoretiker meinen, dass die NSA dahinter steckt. Man sei aus Gründen der “National Security” gezwungen worden zu kooperieren. Die Entwickler hatten sich aber entschlossen, den Weg von Lavabit einzuschlagen. Hier hatte man den Service lieber eingestellt und nicht kooperiert. Das Dumme an der Sache ist, dass man sich dazu eigentlich auch nicht mehr äußern darf, wenn einem der Gehemdienst aus Gründen der Nationalen Sicherheit einen Maulkorb verpasst – zumindest in den USA. Andere meinen wiederum, dass es sich um einen Hack durch Cyberkriminelle handelt. TrueCrypts Website wurde entstellt. Andere mutmaßen wiederum, dass der Code gehackt wurde und sich tatsächlich eine schlimme Security-Lücke in TrueCrypt befindet. Das widerspricht aber den Aussagen der Auditoren. Auf Reddit gibt es jedenfalls einen langen Thread, der sämtlichen Theorien in allen Paranoia-Stufen enthält. Wie gesagt, gibt es derzeit nichts Handfestes. Man kann eigentlich nur abwarten und sollte von TrueCrypt vielleicht momentan die Finger lassen.

Update(s):

Bei Twitter gibt es eine Reaktion. Man hat Antworten von einem “David” auf E-Mails erhalten. Er sagt, dass es kein Interesse mehr an TrueCrypt gäbe. Die Software sei in erster Linie für Windows XP entwickelt worden und BitLocker sei allerdings gut genug. Das bizaare dara ist, dass BitLocker nicht für jede Windows-Version verfügbar ist. Die Entwickler warnen auch vor einem Fork, da sich nur die TrueCrypt-Programmierer wirklich mit dem Code auskennen. In der Diskussion auf Twitter ist zu lesen, dass man lediglich am GUI und dem Bootloader interessiert sei. Weiterhin sagt einer der Auditoren, Matthew Green, dass er die Lizenzänderung in TrueCrypt 7.2 zur Kenntnis genommen hat. Er verstehe allerdings nicht ganz, was sich nun geändert hat. Das Audit habe nichts mit dem Aus von TrueCrypt zu tun und eine Regierung habe ebenfalls nicht angeklopft. Ob das stimmt, weiß man nicht.

@matthew_d_green get a reply yet? Shocked, but received 2 replies from an e-mail previously used by a “David”. “There is no longer interest” — Steven Barnhart (@stevebarnhart) May 30, 2014

TAILS-Gedankenspiele

Die Entwickler der Linux-Distribution TAILS (The Amnesic Incognito Live System) diskutieren bereits über Ersatz-Programme für TrueCrypt. Die Alternativen:

tc-play

Es handelt sich bei tc-play um eine freie Implementierung, die auf dm-crypt basiert. Die Software unterliegt einer BSD-Lizenz. Das Programm befindet sich in Dbien GNU/Linux sid und wäre ein vollständiger Ersatz für TrueCrypt – sobald ein vernünftiges GUI verfügbar ist.

Mit tc-play kann man auch TrueCrypt-Laufwerke (Volumes) erstellen. In Version 2 gibt es die Möglichkeit, die TrueCrypt-Volume-Header zu speichern und wiederherzustellen. Somit lässt sich das Passwort eines TrueCrypt-Laufwerks ändern.

Cryptsetup

Cryptsetup 1.6 unterstützt das Lesen de TrueCrypt-On-Disk-Formats. Sobald udisks und Konsorten implementiert sind, könnte man ohne zusätzliche Software auskommen. Sobald das Volume via Kommandozeile entsperrt ist, zeigt sich das Laufwerk in Nautilus. Man will allerdings eine grafische Option, mit der Anwender die TrueCrypt-Laufwerke einbinden können.

cryptsetup 1.6.4 unterstützt das Erstellen von TrueCrypt-Volumes nicht.

zuluCrypt

zuluCrypt ist ein Front-End für cryptsetup und tc-play. Somit ist es einfach, TrueCrypt-Volumes mithilfes eines GUI zu managen. Allerdings ist zuluCrypt noch nicht in Debian paketiert.

- Es verwendet cryptsetup, um TrueCrypt- und LUKS-Volumes zu entsperren.

- Es benutzt cryptsetup, um LUKS-Volume-Header zu sichern und wiederherzustellen.

- Es verwendet cryptsetup für das Hinzufügen und Entfernen von Schlüsseln in LUKS-Volumes.

- Es benutzt tc-play, um TrueCrypt-Volumes zu erstellen.

- Es verwendet tc-play für das Sichern und Wiederherstellen von TrueCrypt-Volume-Header.

zuluCrypt bringt eine Funktionalität mit sich, um versteckte Volumes zu realisieren. Es verwendet dafür cryptsetup.

zuluCrypt kann LUKS-Volumes mit einem “detached Header” öffnen.

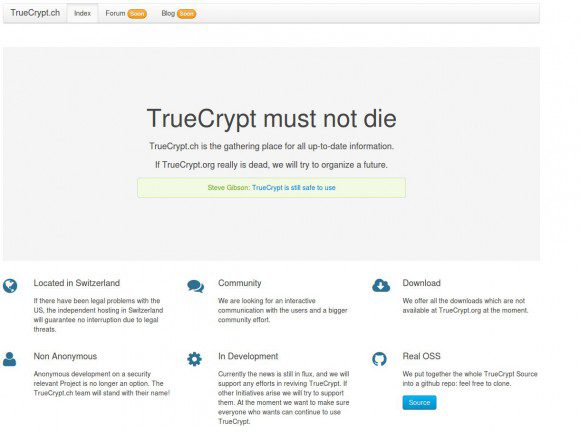

TrueCrypt.ch

Unter http://truecrypt.ch/ soll das Programm weiterleben – also ein Fork. Unter dem Motto “TrueCrypt darf nicht sterben” will man hier eine Zukunft für die Veschlüsselungs-Software organisieren. Außerdem trifft man dort die Aussage, dass TrueCrypt weiterhin sicher sei. In Kürze möchte man dort auch die Downloads zur Verfügung stellen, die via truecrypt.org nicht mehr verfügbar sind. Man wartet wohl nur noch auf eine offizielle Aussage, ob TrueCrypt nun tot ist oder nicht.

Sollte TrueCrypt.ch übernehmen, will man die Entwickler künftig nicht mehr anonym durchführen. Eines der größten Rätsel hinter TrueCrypt ist: wer hat’s eigentlich erfunden? Die Schweizer vielleicht nicht, wollen das Projekt aber neu erfinden … 🙂

Ich bin gestern Abend auch ziemlich sprachlos gewesen, als der entsprechende Artikel von Caschy bei mir im Twitter-Stream aufgetaucht ist. Vor allem sehe ich aber keinen Sinn darin, ein komplettes Projekt zu begraben, nur weil im Quellcode evtl. der eine oder andere schwere Bug schlummert. Wäre das so, hätte man entweder die Lücken geschlossen oder das Teil geforkt und dann neu aufgestellt. Läuft ja bei OpenSSL bzw. LibreSSL auch nicht anders.

Ansonsten kann man natürlich nur spekulieren, aber an einen Marketing-Gag glaube ich nun wirklich nicht, dass TrueCrypt eingestellt wurde, um Platz für was Neues zu machen. Dann wären die Auditoren auch nicht so ratlos. Meine Meinung nach ist irgendein Vorgehen seitens einer Ermittlungsbehörde (muss ja nicht immer der Geheimdienst sein 😉 ) zumindest nicht unwahrscheinlich oder irgendein Hacker hat sich die entsprechenden Daten beschafft und wollte damit mal ein Zeichen setzen.

Mir wurde das gestern Abend jedenfalls zu heiß und ich hab sicherheitshalber alle Tools, die ich von SF bezogen habe, vom Rechner verbannt, zumindest vorerst.

Wenn Sourceforge Schuld wäre, warum hat man dann TrueCrypt.org umgeleitet?

Ich habe nicht gesagt, dass SF Schuld ist, aber momentan ist so viel im Unklaren und derjenige, der TrueCrypt 7.2 eingestellt hat bei SF, musste ja auch Zugriff auf die nötigen Account-Daten haben. Und da es letztens auch vom BSI die Meldung gab, dass über 200.000 FTP-Zugangsdaten gestohlen wurden, hab ich zumindest vorerst sämtliche SF-Tools rausgeschmissen, bis da Klarheit herrscht. Waren aber ohnehin nur 6 Stück.

Im Übrigen war der Schritt, von SF wegzugehen, eh schon länger geplant, weil ich unter Windows keine Drittrepositories bzw. unter Linux nur noch die off. Repositories verwenden will. Da bot sich das ja gerade an. 😉

Ich halte ja nichts von Verschwörungstheorien, aber nach allem, was wir über die Geheimdienste von Snowden wissen (oder zumindest zu wissen glauben), kann man zumindest nichts mehr mit Sicherheit ausschließen.

Auf jeden Fall bin ich gespannt was da am Ende rauskommt. Ein Krimi.

Die größte Verschwörungstheorie ist, dass es keine Verschwörung gibt. 😉

Hängst du dich da an dem Begriff Verschwörungstheorie auf? Alles was Snowden nun belegt hat galt davor als Verschwörungstheorie. Glaubst du Snowdens Dokumenten nicht?

Der Begriff Verschwörungstheorie ist doch oft nur dazu da um ungeliebte Nachfrager zu diffamieren. Auch wenn es sicher Behauptungen gibt die Unsinn sind, ich glaube nicht das Elvis noch lebt und eine Pommesbude betreibt, aber pauschal zu sagen ich glaube nicht an Verschwörungstheorien ist IMHO Unsinn.

Derzeit sieht es wohl tatsächlich nach Druck irgendwelcher Behörden aus. Ob eine NatSecLetter dahintersteht, ist zwar Spekulation, aber natürlich naheliegend. Ich habe noch keine Antwort aus dem Umfeld bekommen, aber wie deutlich soll man noch werden, wenn nicht mit der Bitlocker Empfehlung?

Kein guter Tag...

Das Vorgehen ist so offensichtlich nicht koscher, ich glaube nicht, dass da ein NatSec-Letter dahintersteht. Bei diesem Vorgehen vermutet jeder doch sofort die NSA. Eher gehe ich davon aus, dass da Hacker an die Zugangsdaten zu den Servern gelangt sind. Das da schnell eine manipulierte Version hochgeladen wurde, riecht nach einer lange organisierten Aktion. Da bei Truecrypt aber nicht viel Geld dahintersteckt, fallen mir nur zwei mögliche Täter ein: Geheimdienste oder aber sehr kriminelle Datensammler.

[…] BITblokes.de: “TrueCrypt unsicher, warnt die Website – aber keiner weiß warum, oder wie ode… […]

7.2 kann nur noch entschlüsseln, drum wird auch der Code viel kleiner sein ?

http://www.golem.de/news/verschluesselung-raetsel-um-das-ende-von-truecrypt-1405-106812.html

http://www.golem.de/news/truecrypt-entwickler-haben-wohl-kein-interesse-mehr-1405-106831.html

M$ hat (klamm heimlich) Truecrypt geschluckt. Und mit der (über)nächsten Windows Version kommt ein NTFS Nachfolger mit serienmäßig eingebauter (TC) Verschlüsselung.. *fg