Linux-Security-Lücke: Muss man sich vor GHOST fürchten? Nein, muss man nicht …

GHOST (CVE-2015-0235) nennt sich eine Security-Lücke, die in bestimmten Versionen von glibc (ab Version 2.2) auftritt. Die Security-Lücke wurde eigentlich schon mit einem Fix vom 21. Mai 2013 entschärft. Das liegt zwischen der Veröffentlichung von glibc-2.17 und glibc-2.18. Dieser Fix wurde allerdings nicht als relevant für die Security eingestuft und deswegen blieb GHOST unbekannt. Viele neuere Linux-Distributionen verwenden bereit eine glibgc-Version, die nicht von GHOST betroffen ist.

Qualys hat GHOST bei einem Code-Audit gefunden.

Was ist dann das Problem mit GHOST?

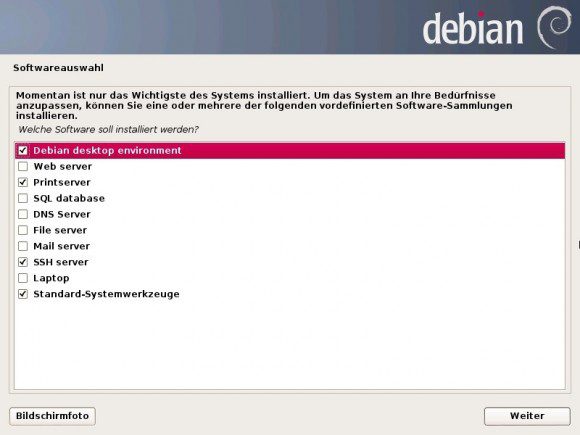

Das Problem an der Sache ist allerdings, dass einige der LTS-Versionen (Long Term Support / Langzeitunterstützung) eine für GHOST anfällige Version verwenden. Dazu gehören Debian 7 Wheezy, Red Hat Enterprise Linux (RHEL) 6 und 7, CentOS 6 und 7 und auch Ubuntu 12.04 LTS.

Neuere Fedora-Versionen sind zum Beispiel nicht betroffen. Das gilt auch für aktuelle openSUSE- und Ubuntu-Ausgaben.

Weiterhin ist es so, dass viele Services gar nicht angreifbar sind. Dazu gehören auch Apache und Squid, die eigene Prüfungen durchführen. Es gibt eine kleine Liste mit Programmen, die nicht anfällig für GHOST sind. Diese liest sich derzeit so:

apache, cups, dovecot, gnupg, isc-dhcp, lighttpd, mariadb/mysql, nfs-utils, nginx, nodejs, openldap, openssh, postfix, proftpd, pure-ftpd, rsyslog, samba, sendmail, sysklogd, syslog-ng, tcp_wrappers, vsftpd, xinetd.

Da es dennoch sehr viele Systeme, vor allen Dingen Server mit den oben genannten Betriebssystemen gibt, stuft Qualys die Security-Lücke als gravierend ein. Sieht man sich die Liste mit nicht anfälligen Services an, ist die ganze Geschichte allerdings wesentlich weniger schlimm. Das Update schdet trotzdem nichts.

Wie gefährlich ist GHOST?

Während einige sich schon überlegen, die Gruppe PEGGA (Patriotische Europäer gegen die GHOSTifizierung des Abendlandes) zu gründen, predigen andere bereits den jüngsten Tag des Internets herbei.

HD Moore, Chief Research Officer von Rapid 7, sieht die Sache ernst aber wesentlich entspannter. In einem Kommentar sagte er, dass natürlich viele Linux-basierte Gerät betroffen seien. Allerdings könne man die genaue Angriffsfläche noch nicht abschätzen. Dies sei nicht unüblich bei Bibliotheks-basierten (Library) Security-Lücken. Wer ein Linux-Gerät benutzt, sollte sich am besten an den Hersteller wenden und nach einem Patch fragen oder nachhaken, ob man von GHOST betroffen ist.

HD Moore, sagte aber auch, dass die NICHT das Ende des Internets bedeutet und GHOST auch nicht in den Spären von Heartbleed schwebt. Der Security-Experte glaubt, dass diese Sicherheitslücke nicht so einfach auszunutzen sei, damit man beliebigen Code auf einem Server ausführen kann.

Derzeit sei ein leicht angreifbarer Fall bekannt. Es handelt sich hier um den Mailserver Exim. Ein böswilliger Hacker könnte diesen ausnutzen, um beliebigen Code auf einem ungepatchten Server auszuführen.

Dennoch spiel er die Lücke auch nicht herunter. Sollte GHOST ausgenutzt werden, könnte das böse Folgen haben. Deswegen empfiehlt HD Moore sofort das Einspielen der bereitgestellten Updates und Patches und dann einen Reboot des Serverns oder Rechners. Ohne Reboot werden die Services weiterhin die alte Bibliothek genutzt. Genau genommen müsste man eigentlich nur die relevanten Services neu starten, aber in diesem Fall ist wohl ein Neustart wesentlich einfacher und womöglich sogar schneller.

Kurz gesagt: Ruhe bewahren, Updates einspielen, Rechner neu starten.

Hi,

super ist die Erklärung von Pro-Linux unter welchen Umständen die Lücke ausnutzbar ist:

"Und nicht zuletzt haben Angreifer es auch nicht leicht, die nötigen Bedingungen zu erfüllen, zu denen ein Hostname gehört, der nur aus Ziffern und Punkten besteht, 1024 Zeichen lang ist und als gültige IP-Adresse erkannt wird."

Quelle: http://www.pro-linux.de/news/1/21964/hype-und-panne-bei-der-veroeffentlichung-des-ghost-fehlers.html

MfG Martin

Zu dem ganzen GHOST-Ding passt das Sprichwort "aus einer Mücke einen Elefanten machen" wie die Faust aufs Auge.

Nachtrag: Ich finde es überings bedenklich das diese Lücke mittels einer PR-Firma veröffentlich/ bekannt gemacht wurde, die haben sicher versucht die noch etwas aufzubauschen (PANIK) um diese Sicherheitsfirma besser da stehen zu lassen.

Was? Eine PR-Firma, die übertreibt? Du hast ja wilde Verschwörungs-Theorien!!! 😉