Australien verabschiedet Anti-Verschlüsselungs-Gesetz! Es gibt keine sichere Backdoor!

Verschlüsselung, Datenschutz und Privatsphäre sollten eigentlich immer heiße Eisen sein. In der jüngeren Vergangenheit und durch diverse Datenschutz-Skandale sind die 3 Begriffe aber wieder mehr in den Fokus der Öffentlichkeit gerückt – werden aber meist genauso schnell wieder vergessen. Datenschutz und Privatsphäre sind sehr wichtig, deswegen ist in diesem Zusammenhang Verschlüsselung sehr wichtig. Einige Regierungen sowie Geheimdienste gehen starke Verschlüsselung aber gegen den Strich. In regelmäßigen Abständen wieder werden die Rufe nach einer Backdoor laut.

Behörden und IT-Security sollten eigentlich gar nicht im selben Satz genannt werden. Dabei scheint das Tal der Ahnungslosen ein Gebiet zu sein, das keine Grenzen kennt. Man kann den Politikern noch so oft predigen, dass eine Schwächung der IT-Security eine ganz doofe Idee ist, aber die sind dermaßen lernresistent, dass es schon beängstigend ist.

Unglaublich praktisch sind dabei Schlagwörter wie zum Beispiel Terrorbekämpfung, Terrorabwehr, Terrorprävention und so weiter. Nein, ich heiße Terror nicht gut, aber bin auch gegen jegliche Eingriffe in die Privatsphäre, die unter den den Terror-Deckmantel gesteckt wird. Mit Terror und Co. lässt sich eigentlich alles rechtfertigen und als Gesetz durchwinken. In Australien wurde gerade eben die Assistance and Access Bill 2018 vom Parlament verabschiedet.

Im Endeffekt ist es eine Backdoor

Kurz gesagt gestattet die Assistance and Access Bill 2018 den Behörden und Geheimdiensten, die Telekommunikationsanbieter und Tech-Firmen zu zwingen, ihnen Zugriff auf die elektronische Kommunikation zu gewähren. Das nennt man dann wohl eine klassische Backdoor oder Hintertür. Im Endeffekt geht es um die Herausgabe der Schlüssel. Die Regierung behauptet zwar das Gegenteil, aber das ist reine Augenwischerei. Hinter dem letzten Link gibt es auch jede Menge als PDF veröffentlichte E-Mails von Software-Entwicklern, IT-Spezialisten und so weiter, die alle nicht glücklich mit dem Gesetz sind. Aber was juckt es die Eiche, wenn sich die Wildsau an ihre reibt, oder?

These powers cannot be used to introduce so-called ‘backdoors’ or require a provider to disclose communications content or data.

Natürlich ist es eine Backdoor, was soll es denn sonst sein? Kann ich verschlüsselte Kommunikation abfangen und entschlüsseln, dann habe ich eine Hintertür. Die können das noch 5x umdrehen, aber es bleibt, was es ist. Diese Bill und alle Gesetz dieser Art schwächen die Cybersecurity!

Übrigens! Wir müssen gar nicht so weit in die Ferne schweifen. Der BND darf auch weiterhin am De-Cix in Frankfurt abhören und das wurde sogar gerichtlich geklärt. Illegale Datenschnüffelei in Deutschland gerichtlich bestätigt, nenn ich das.

Wir müssen Verschlüsselung kompromittieren, eine Backdoor einbauen und alles überwachen können!

Genau das predigen übrigens andere Regierungen und deren Geheimdienste immer wieder. Aus Gründen der Staatssicherheit und Terrorabwehr müssen wir alles überwachen können! Du kannst Dir sicher auch vorstellen, dass Big Brother gerne alles wissen würde.

Sämtliche Kommunikation anzapfen und alle Daten lesen zu können, bedeutet aber, dass es bei verschlüsselten Verbindungen oder Daten eine Backdoor geben muss. Natürlich wird immer wieder darauf hingewiesen, dass nur der Gesetzgeber Zugriff auf die Hintertür haben kann. Immer wieder ist über Kompromisslösungen zwischen starker Verschlüsselung und einer sicheren Backdoor zu lesen. Wer garantiert mir eigentlich, dass die Daten bei den Behörden sicher sind? Wäre ja auch nicht das erste Mal, dass eine Behörde gehackt wird.

Das Hauptargument von Regierungen für eine Hintertür ist, dass Technologieunternehmen eine Welt schaffen, in der Kriminelle unentdeckt alles tun und lassen können, was sie wollen.

So etwas wie ein bisschen schwanger gibt es auch nicht!

Blöd an der Sache ist nur, dass das so nicht funktioniert! Sobald irgendwo eine Hintertür installiert ist, wird dadurch die Sicherheit geschwächt. Um diesen Fakt zu kapieren, musst Du nicht in Informatik habilitiert haben.

Es gibt entweder eine Backdoor oder es gibt keine. Dabei ist es egal, wie sicher der Schlüssel für die Hintertür aufbewahrt wird. Sobald er gefunden ist, herrscht Chaos und böswilligen Hackern wäre im wahrsten Sinne des Wortes Tür und Tor geöffnet. Eine IT-Apokalypse wäre die Folge. Noch schlimmer wäre es, wenn die Implementation der Backdoor an sich fehlerhaft wäre. Damit hätten wir das Szenario einer großen, nicht abgeschlossenen Hundeklappe in der Hintertür.

Organisationen wie die Electronic Frontier Foundation (EFF) warnen eindringlich, dass es keine sichere Backdoor gibt. Sobald eine Backdoor im System ist, ist das System kompromittiert. Das ist so, Punkt, Aus, Ende. Dabei ist es auch egal, ob die Backdoor entsprechend verschlüsselt ist.

Bei einer verschlüsselten Backdoor haben wir nämlich das Problem, dass sie sich vielleicht mit derzeit verfügbaren Mitteln nicht knacken lässt. Aber im Zeitalter von Cloud Computing und verteiltem Rechnen werden Mechanismen immer schneller geknackt und dann kommen irgendwann auch die Quantencomputer. Alleine schon mit Blick auf die Zukunft ist eine Hintertür aus Sicht der IT-Sicherheit einfach nur gruselig.

Danny O’Brien von der EFF weist außerdem darauf hin, dass es sich bei der Assistance and Access Bill 2018 um den Cousin des Investigatory Powers Act aus dem Jahre 2016 handelt, das in Großbritannien verabschiedet wurde. Auch das ebnet den Weg zur Backdoor.

Steter Tropfen höhlt den Security-Stein und den der Privatsphäre

Wie schon erwähnt sind die Regierungen immer ganz schnell dabei, zu dementieren, dass es sich nicht um Backdoors handelt. Aber mit jedem solcher Gesetze wird die Security ein bisschen weiter aufgeweicht und damit auch unsere Privatsphäre. So weit von George Orwells 1984 sind wir nicht mehr entfernt.

Das größte Problem an der Sache ist, dass Leute hier für Entscheidungen zuständig sind, von denen sie keine Ahnung haben oder deren Reichweite sie nicht abschätzen können. Sitzen ein paar konservative Betonköpfe irgendwo bei einer Abstimmung und hören Terrorabwehr, winken sie einfach alles durch. Es ist ja schließlich eine gute Sache.

IT-Sicherheit besteht aus mehreren Schichten

In der IT verlassen wir uns niemals nur auf eine Schutzschicht, sollte eine Komponente eine Backdoor oder eine Sicherheitslücke enthalten. Wir legen den Cyberkriminellen im Idealfall so viele wie möglich Steine in den Weg. Es funktioniert tatsächlich, dass sich Angreifer lieber einfachere Ziele suchen. Security by Obscurity nennt man das auch. Der Angreifer weiß nicht, wie viele und welche schweren Hürden noch zu nehmen sind.

Weiterhin gehen wir bei der IT-Security immer vom schlimmsten anzunehmenden Fall aus. Sollte er nicht eintreffen, ist das toll. Kommt es doch zum digitalen Super-GAU, sind wir aber (hoffentlich) gerüstet.

Sehen wir uns ein paar Schichten in einem Beispiel an. Wir gehen von Deinem Netzwerk zu Hause aus, dem Du vertrauen kannst.

- Dein Router hat zum Beispiel eine Firewall implementiert, die auch aktiv ist. Damit verhindert der Router Zugriffe von außen auf das interne Netzwerk.

- Im internen Netzwerk betreibst Du vielleicht einen Linux-Rechner, einen Windows Computer und ein Smartphone mit Android. Auf allen befindet sich trotz der Firewall auf dem Router noch ein Virenscanner oder Malware Scanner.

- Möglicherweise läuft noch eine Personal Firewall auf Deinem Desktop und das wäre eine weitere Schutzschicht.

- Vielleicht experimentierst Du bei neuer Software mit einer virtuellen Maschine (VM), damit nichts passieren kann. Virtuelle Maschinen eignen sich auch für Online-Banking, weil sie abgetrennt vom eigentlichen Betriebssystem laufen. Selbst wenn Dein Betriebssystem kompromittiert ist, kann die VM immer noch sicher sein.

Du siehst schon, wie sich ein böswilliger Hacker durch immer mehr Schichten boxen muss und irgendwann wird es ihm hoffentlich zu blöd, er gibt auf und such sich ein einfacheres Opfer.

Im eigenen Netzwerk helfen außerdem Komponenten wie zum Beispiel der Netzwerk-weite Adblocker und Tracker-Blocker Pi-hole. Auch in Werbenetzwerke hat sich schon häufig Malware eingeschlichen.

Was passiert aber, wenn wir uns nicht im eigenen und vertrauenswürdigen Netzwerk befinden?

Das ist eine gute Frage und durch die ganze mobile Welt verwenden wir dauernd irgendwelche WLANs oder Hotspots. Die Netzwerke sind aber nicht vertrauenswürdig, weil Du nicht weißt, wer sie betreut und wie sie konfiguriert wurden. Vielleicht sind sie unbeabsichtigt unsicher, weil etwas mit der Konfiguration nicht stimmt.

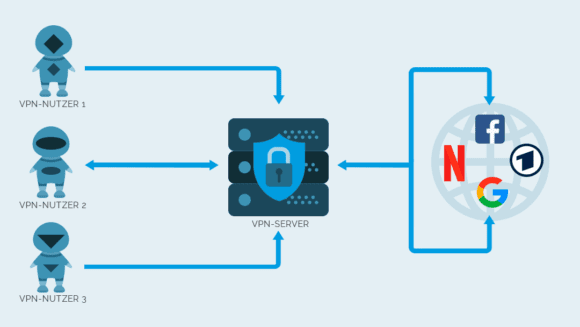

Natürlich schützen Komponenten wie Virenscanner, Personal Firewall und so weiter ebenfalls. Aber Du kannst die Sicherheit an dieser Stelle weiter steigern, wenn Du ein VPN verwendest. Ist das Thema Neuland für Dich, erkläre ich Dir ein VPN ausführlich in einem Grundlagenartikel. Kurz gesagt kapselst Du Dich damit komplett vom fremden Netzwerk ab und bist durch einem sicheren Tunnel mit dem Internet verbunden. Im Idealfall verwendest Du das Protokoll OpenVPN oder WIreGuard. Beide sind Open Source (WireGuard aber noch Beta) und die Community würde sehr schnell mitbekommen, sollte sich eine Backdoor darin befinden. Manchmal funktionieren sie vielleicht nicht und Du musst auf ein anderes Protokoll wie SSTP zurückgreifen, das per Standard in neueren Windows-Versionen implementiert ist.

Solange Du in einem fremden Netzwerk bist und Dein VPN aktiv ist, tut sich ein Angreifer aus diesem Netzwerk extrem schwer, Dich zu hacken. Nehmen wir an, dass im fremden Netzwerk eine Backdoor eingebaut wäre, die Daten exponiert. In diesem Fall wäre Dein erstes und bestes Bollwerk Dein VPN.

Du bist heutzutage eigentlich dauernd in fremden Netzwerken

Ein fremdes Netzwerk ist auch, wenn Du in Großbritannien oder Australien auf Reisen bist und Dein Smartphone als Hotspot nimmst. Da in diesen Ländern offenbar Monitoring der Anwender gestattet sein kann, solltest Du Dich wehren. Natürlich musst Du einen vertrauenswürdigen VPN-Anbieter nehmen, weil Du Dich in seinem Netzwerk befindest. Da Du Dir einen Server mit vielen anderen Leuten teilst, gehst Du in der Menge unter. Es ist nicht unmöglich, Dich auszuspionieren, wird aber eine ganze Ecke schwieriger.

Es bleibt übrigens zu erwarten, inwiefern sich solche neuen Gesetze auf VPN Provider auswirken. Viele werben mit einer sogenannten Zero-Logs-Richtlinie, aber sehr wichtig ist, dass die auch eingehalten wird.

PIA (günstig!) * hat zum Beispiel seinen Hauptsitz im Land der NSA, aber schon mehrfach bewiesen, keine Logs herausgeben zu können, weil sie tatsächlich keine haben. NordVPN (günstig und schnell!)* hat seinen Hauptsitz in Panama und speichert laut eigenen Angaben ebenfalls keine Logs. Weiterhin bietet der Anbieter wie einige andere Anbieter auch einen eingebauten Werbe- und Tracker-Blocker. Bei NordVPN nennt sich die Funktion CyberSec, die Du aktivieren darfst. Probiere sie ruhig mal aus. Sie funktioniert ganz gut und ich benutze sie gerne, wenn ich nicht im eigenen Netzwerk bin und mich mein Pi-hole schützt. Der Kommandozeilen-basierte Linux-Client läuft übrigens auch sehr gut auf einem Raspberry Pi. AirVPN (ab 2 Euro)* wird von Datenschutzaktivisten und Hacktivisten betrieben und das VPN halte ich für äußerst vertrauenswürdig. Bei kostenlosen VPNs solltest Du äußerst vorsichtig sein. Auf jeden Fall müssen wir die Sache im Auge behalten, wird ein VPN-Anbieter gezwungen, die Schlüssel auszugeben, ist es an der Zeit, den Anbieter zu wechseln.Die Regel lautet grundsätzlich: Sobald Du nicht mehr im eigenen oder einem nicht vertrauenswürdigen Netzwerk bist, aktiviere Dein VPN! Anders ausgedrückt:

- Offenes WLAN -> VPN!

- Hotspot -> VPN!

- Nicht Dein Netzwerk -> VPN!

Es geht übrigens auch nicht darum, ob Du etwas zu verbergen hast, oder nicht. Aber Du hast ein Recht auf Privatsphäre und Datenschutz und das wird derzeit von allen Seiten beschossen und aufgeweicht, wo es nur geht. Schau nicht einfach zu! Machst Du es den Datenschnüfflern schwieriger, ist das auch eine Art Protest, finde ich!

Schnäppchen!

Du suchst ein günstiges VPN? Dauerhaft günstige Angebote. Bei manchen Anbietern bekommst Du bis zu 83 % Rabatt plus 3 Monate kostenlos.

Auf der Schnäppchen-Seite findest Du auch Deals für Spiele, E-Books und so weiter.