Tor äußert sich zu den 110 potenziell schädlichen Tor Nodes (HSDir)

Die Northeastern University hat eine Studie (HOnions: Towards Detection and Identification of Misbehaving Tor HSDirs) durchgeführt, die 72 Tage lang dauert. Dabei haben sie mindestens 110 potenziell schädliche HSDirs (Hidden Services Directories) im Tor-Netzwerk (The Onion Router) entdeckt. Ein HSDir ist ein Tor Node, der Besucher des Dark Nets an Hidden Services weiterleitet, die er kennt. Einen solchen HSDir Node kann jeder aufsetzen. Böswillige HSDirs lassen sich nutzen, um verschiedene Angriffe auf die versteckten Dienste zu fahren. Das können DoS-Angriffe oder auch Schnüffeleien sein.

Nun haben sich die Entwickler von Tor zu dieser Studie gemeldet. Zunächst einmal ist es so, dass faule Eier nach dem Entdecken rausgeworfen werden. Es gibt ein internes System für die Erkennung von schlechten Relays, aber das ist nicht perfekt. Deswegen finden es die Tor-Entwickler gut, dass sich auch andere mit dem Problem befassen.

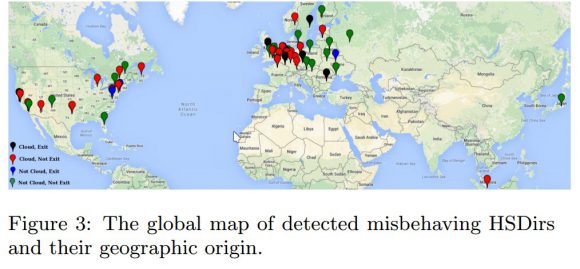

Die Studie enthüllt auch, dass sich 70 Prozent der potenziell schädlichen HSDirs in einer Cloud-Umgebung befinden, was die Entdecken entsprechend erschwere.

Viele der schlechten Tor Relays bereits gefunden

Allerdings habe man viele der angeprangerten Tor Relays bereits unabhängig gefunden und entfernt. Man begrüße aber die Liste, die von dem anderen Team kam und arbeite sie im Moment durch.

Das Unterfangen ist allerdings schwieriger als es klingt. Das Problem an der Geschichte ist, dass das Verfahren des anderen Team lediglich feststellt, es könne sich um ein schlechtes Relay handeln. Ein Beweis ist das nicht und die Entwickler von Tor müssten weitere Untersuchungen anstellen.

Dennoch sei es gut, dass das andere Team eine unterschiedliche Technik einsetze. Das bedeutet laut Tor-Betreibern eine bessere Abdeckung.

Anonymität ist anscheinend gewährleistet

Die Tor-Entwickler weisen weiterhin darauf hin, dass die schlechten Relays wohl nur onion-Adressen entdecken wollen, an die sie auf anderem Weg nicht kommen. Die IP-Adressen der Hosts oder Besucher der Tor Hidden Services sind mit hoher Wahrscheinlichkeit nicht identifizierbar.

Es werde nicht versucht, neue onion-Adressen zu finden. Vielmehr versuchen die schlechten HSDirs / Relays andere Leute zu entdecken, die mehr über onion-Adressen in Erfahrung bringen wollen. Diese Aktivität erlaubt es den Angreifern lediglich, neuen onion-Adressen zu entdecken.

Diese Situation sei schon seit längerer Zeit bekannt und die Tor-Betreiber verteidigen sich dagegen so gut es geht. Das Problem wird mit der nächsten Generation der Hidden Services gelöst, bei dem das Design verändert wird. Mehr dazu gibt es im Blog-Eintrag Mission: Montreal!

Die vollständige Liste hätte mich interessiert, ich betreibe auch einen TOR Entry/Middle Node inkl. HSDir. Das Flag "HSDir" bekommt der Server je nach Konfiguration von alleine nach einer gewissen Betriebszeit.

Laut dem PDF und der Map darin ist mein Server zumindest nicht "böse", denn kein Pfeil zeigt auf das RZ meines Trash-Servers bei OVH den ich für Tor zur Verfügung stelle.

So ein Tor-Node setzt man kinderleicht auf und er plätschert vor sich hin, i.d.R. tut man da nicht mehr viel ausser regelmässig Tor- und Linux Patches einspielen. Ich habe die Bandbreite auf 5MB/s limitiert, laut vnstat laufen derzeit 11-12 TB/Monat durch 🙂 Und das für 5 Euro, OVH halt ^^