Linux.MulDrop.14 ist eine Malware oder ein Trojaner für den Raspberry Pi und wie Du Dich dagegen schützt

Genau genommen ist die von Dr. Web getaufte Malware Linux.MulDrop.14 ein Linux-Trojaner, der aber in erster Linie Raspberry Pis angreift.

Eigentlich muss man sich wundern, warum eine Malware dieser Art nicht schon früher aufgetaucht ist. Sie nutzt nicht einmal einen Bug aus, sondern eine Security-Lücke in Raspbian, die in der Zwischenzeit gestopft ist. Eigentlich hätte sie nie in dieser Form existieren sollen.

Standard-Passwort bei SSH

Bis vor einiger zeit war es beim Raspberry Pi oder Raspbian so, dass SSH per Standard aktiviert war. Dagegen ist eigentlich nichts zu sagen, allerdings ist auch das Standard-Login bekannt. Jeder Besitzer eines Raspberry Pis weiß, dass er sich mit Anwendernamen pi und Passwort raspberry anmelden kann.

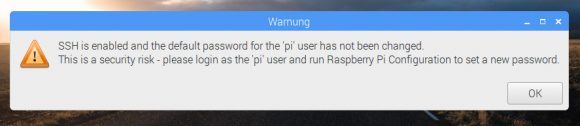

In neueren Versionen von Raspbian ist SSH per Standard nicht mehr aktiviert. Eben erhält der Anwender eine Warnung, wenn er SSH aktiviert, das Standard-Passwort aber nicht geändert hat.

Auf den Raspberry pi kann natürlich jeder zugreifen, der im gleichen Netzwerk ist. Schlimmer ist noch, wenn Port 22 via Port Forwarding vom Router auf den Pi zeigt, dann hat theoretisch die ganze Welt Zugriff. Da der Nutzer pi via sudo auch noch Admin- oder root-Rechte hat, befindet sich die Kontrolle des Raspberry Pis schnell in anderer Hand.

Linux.MulDrop.14 nutzt Standard, Standard und Port 22

Bei älteren Systemen oder Raspbian-Installationen, die lange nicht aktualisiert wurde, kann die unschöne Security-Lücke noch aktiv sein. Genau das nutzt die Malware oder der Trojaner Linux.MulDrop.14 aus.

Der Schadcode ist mit gzip komprimiert und mit base64 verschlüsselt. Sobald die Software aktiviert ist, fährt sie mehrere Prozesse herunter und installiert diverse Bibliotheken nach, die sie selbst braucht. Weiterhin werden die Pakete zmap und sshpass installiert.

Das Passwort des Anwenders pi wird ebenfalls geändert und lautet nach dem Eingreifen der Malware:

\$6\$U1Nu9qCp\$FhPuo8s5PsQlH6lwUdTwFcAUPNzmr0pWCdNJj.p6l4Mzi8S867YLmc7BspmEH95POvxPQ3PzP029yT1L3yi6K1

Das ist praktisch, denn man kann es sich einfach merken. 🙂

In einer Endlosschleife führt Linux.MulDrop.14 im Anschluss zmap aus und sucht nach Nodes im Netzwerk mit offenem Port 22. Mithilfe von sshpass will sich der Schadcode dort anmelden, natürlich mit pi / raspberry und das ganze Spiel geht bei Erfolg von vorne los. Natürlich könnten sich auch andere Geräte im Netzwerk mit offenem Port 22 befinden. Wenn es aber nicht gerade ein Pi ist, dann ist die Nutzer-Passwort-Kombination pi / raspberry wohl sehr unwahrscheinlich.

Wie wehre ich mich gegen Linux.MulDrop.14?

Das ist relativ einfach.

- Nach der Installation von Raspbian auf einem Raspberry Pi wird als erstes das Passwort geändert. Das ist immer der erste Schritt – immer und immer!

- Wenn Du nicht remote auf den Raspberry Pi zugreifen musst und / oder dieser headless laufen soll, lasse SSH deaktiviert. Jeder zusätzliche Service, der nicht unbedingt gebraucht wird, stellt eine potenzielle Security-Lücke dar. Natürlich brauchen viele SSH auf dem Raspberry Pi und deswegen lies Dir nun gleich Regel Nummer 1 nochmal durch.

- Installiere auch auf einem Raspberry Pi, auf dem SSH aktiviert ist, fail2ban. Mit einem geänderten Passwort und fail2ban machst Du den Angreifern das Leben dich recht schwer.

- Wenn der Raspberry Pi nicht aus dem Internet erreichbar sein soll, am Router Port 22 dicht machen. Den Pi ins Internet zu stellen kann aber sehr bequem sein, da Du damit und SSH sehr einfach einen eigenen VPN nutzen kannst.

- Erfahrene Linux-Administratoren werden den Zugriff auf den Raspberry Pi durch ein Passwort ganz unterbinden. In diesem Fall käme ein Schlüssel zum Einsatz. Das ist aber unpraktisch, wenn Du Dich von mehreren Geräten auf dem Raspberry Pi anmelden möchstest, vor allen Dingen wenn es fremde Rechner sind.