Sicherheits durch Isolation: Qubes R2 Beta 2

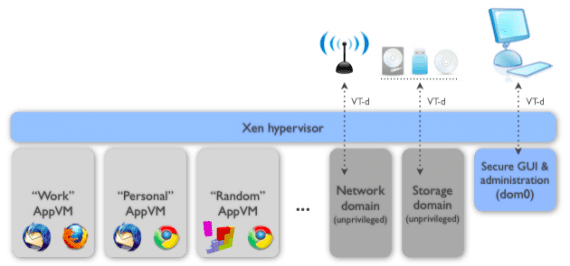

Die auf Fedora basierende Linux-Distribution Qubes hat ein sehr interessantes Sicherheits-Konzept. Es isoliert verschiedene Programme voneinander und packt diese in unterschiedliche virtuelle Maschinen. Du kannst damit also mehrere Gummizellen erstellen und dann bestimmen, welche Programme darin laufen sollen. Auch viele Komponenten auf Systemebene werden in Sandboxes gestartet. Die Entwickler von Qubes bezeichnen diese Container als AppVMs. Zwischen verschiedenen AppVMs ist ein sicheres Copy&Paste, sowie teilen von Inhalten möglich.

Die auf Fedora basierende Linux-Distribution Qubes hat ein sehr interessantes Sicherheits-Konzept. Es isoliert verschiedene Programme voneinander und packt diese in unterschiedliche virtuelle Maschinen. Du kannst damit also mehrere Gummizellen erstellen und dann bestimmen, welche Programme darin laufen sollen. Auch viele Komponenten auf Systemebene werden in Sandboxes gestartet. Die Entwickler von Qubes bezeichnen diese Container als AppVMs. Zwischen verschiedenen AppVMs ist ein sicheres Copy&Paste, sowie teilen von Inhalten möglich.

Ab sofort steht eine zweite Beta-Version von Qubes 2 zur Verfügung. Installations- und Upgrade-Informationen gibt es zusammen mit dem ISO-Abbild im Wiki der Distribution. In der neuesten Testausgabe gibt es folgende Änderungen:

- Die Dom0-Distribution basiert nun auf Fedora 18 – bisher war das Fedora 13.

- Das Standard-VM-Template wurde ebenfalls auf Fedora 18 aktualisiert

- Der Dom0-Kernel ist nun 3.7.6. Das sollte der Hardware-Kompatibilität sehr zu Gute kommen.

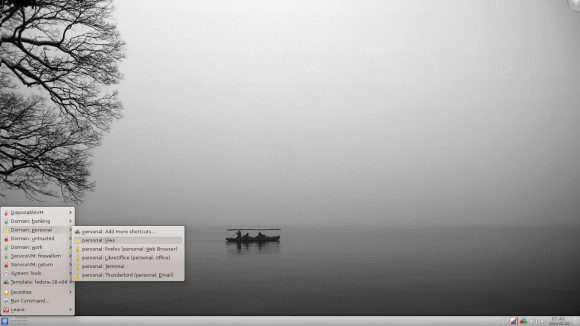

- Als Desktop-Umgebung ist KDE 4.9 in Dom0 vorhanden. Alternativ kannst Du Xfce 4.10 verwenden.

- Weiterhin gibt es och einige Bugfixes und einen VM-basierten PDF converter.

Wer sich für die Distribution insteressiert, kann sich der Entwickler-Mailingliste des Projekts anschließen. Die offizielle Ankündigung gibt es hier: Qubes-R2-Beta2-x86_64-DVD.iso (2,2 GByte)

Alle Kommentare als Feed abonnieren

Alle Kommentare als Feed abonnieren