Cryptomator – E2EE in der Zwischenzeit ein Muss auf meinen Geräten

Also die Nachricht, dass Apple nun auf US-Geräten Dateien eine Technologie ausrollen will, die Bilder inspiziert (lokal auf dem Gerät), ist schon heftig. Der Schritt wird mit Kampf gegen Kinderpornografie gerechtfertigt. Ich finde diesen Eingriff in die Privatsphäre echt krass. Natürlich bin ich nicht für Kinderpornografie, aber wo setzt Apple die Grenzen? Ist das nur ein Einstieg und später kommt dann Terrorismus, Staatsschutz und so weiter hinzu? Wegen dieses Eingriffs in die Privatsphäre möchte ich Dir die Open-Source-Software Cryptomator vorstellen.

Krass ist, dass sich Apple durch das Hashen von Dateien auch ein Bild von Dir machen kann. Es könnte ein weiterer Baustein beim sogenannten Footprinting sein. Apple weiß im Prinzip durch Deine Fotos, wofür Du Dich interessierst. Das ist so ein immenser Eingriff in die Privatsphäre und man sollte sich wehren, so gut das eben möglich ist. Gegen Apple wehrst Du Dich übrigens sehr einfach – kauf nix von denen.

Das ist keine Panikmache – hier ein Auszug aus diesem Artikel bei der Tagesschau:

Dieser Aussage kannst Du bereits entnehmen, dass alle in die iCloud hochgeladenen Fotos gescannt werden.

Die EFF spricht gleich direkt und unverblümt von einer Backdoor oder Hintertür. Apple untergräbt damit die End-to-End-Verschlüsselung, für die das Unternehmen von der EFF in der Vergangenheit stark gelobt wurde. Die EFF warnt außerdem, dass Apples Messaging-System nicht mehr länger sicher ist. Nachrichten Minderjähriger sollen auch gescannt werden und die Eltern eine Nachricht erhalten, wenn das Kind potenziell gefährdende Inhalte empfängt. Die EFF vergleicht Apples Anstreben sogar mit Stalkerware.

Inwieweit andere Cloud-Anbieter ähnliche Technologien einsetzen oder in der Entwicklung haben, weiß ich nicht. Du kannst Dich gegen solche Praktiken bis zu einem gewissen Grad durch E2EE-Verschlüsselung schützen.

Was ist E2EE – End to End Encryption (Ende-zu-Ende-Verschlüsselung)

Bei E2EE werden die Dateien vor dem Upload auf Deinem persönlichen Gerät verschlüsselt. Nur Du hast den entsprechenden Schlüssel und kannst die Datei wieder entschlüsseln.

Da das Gerät nun eine verschlüsselte Datei in Cloud hochlädt, kann der Betreiber nicht mehr erschnüffeln, was sich darin befindet oder um was für eine Art Foto es sich handelt.

Nun muss man relativieren. Sollte die Schnüffelei auf Deinem Gerät stattfinden, hast Du dagegen kaum eine Chance. Auf Deinem Laptop oder Smartphone sind die Dateien entschlüsselt.

Ich benutze keine Apple-Geräte, außer einen uralten und geschenkten iMac, auf dem Linux Mint läuft und werde das auch nie mehr tun. Was Apple künftig im Code von macOS oder iOS ändert, um auch die persönlichen Geräte auszuschnüffeln, wissen wir nicht.

Cryptomator und andere E2EE-Technologien

Nextcloud entwickelt schon seit einer gefühlten Ewigkeit an einem E2EE-Mechanismus, der allerdings schon zwei Mal krachend gescheitert ist – derzeit leider nicht brauchbar. Nun wäre der perfekte Zeitpunkt, diese Funktion aus dem Hut zu zaubern.

Klar ist das nicht ganz so schlimm, wenn Du einen Nextcloud im eigenen Wohnzimmer oder auf einem verschlüsselten VPS betreibst. Hast Du allerdings verschiedene Anwender in der Nextcloud, dann wäre eine E2EE-Option besser. In diesem Fall würden sich die Anwender sicherer fühlen.

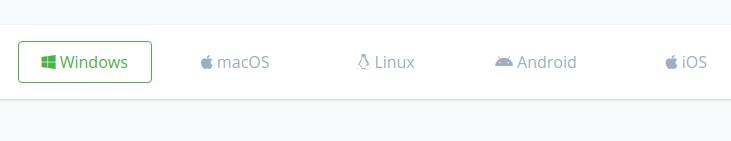

Da diese Option derzeit leider nicht gegeben ist, verwende ich Cyrptomator. Für Linux, Windows und macOS ist die App kostenlos. Derzeit gibt es leider keine Version für den Raspberry Pi.

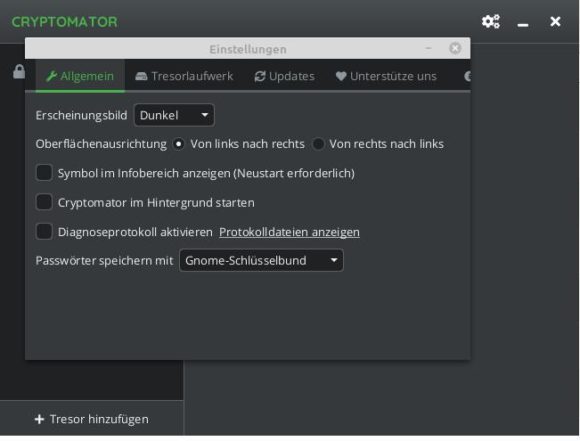

Willst Du den dunklen Modus freischalten, kannst Du Dir einen Lizenzschlüssel (Supporter-Zertifikat) für die Desktop-Version kaufen. Die Funktionalität ist durch ein fehlendes Support-Zertifikat nicht beeinträchtigt. Letztlich ist es eine Spende, mit der Du die Weiterentwicklung unterstützt. Wie notwendig solche Software ist, zeigt der derzeitige Apple-Angriff auf die Privatsphäre.

Ich habe das Supporter-Zertifikat auf jeden Fall gekauft. Die Lizenz gilt für einen Anwender, aber Du kannst das Programm auf mehreren Computern installieren. Die Causa Apple zeigt, wie wichtig es ist, dass Software wie Cryptomator untertützt wird.

Für Android und iOS musst Du Geld ausgeben, willst Du die App Stores benutzen. Die Android-Version kostet zum Beispiel 10 €. Es gibt auch ein APK, das Du herunterladen kannst, wofür Du aber auch eine separate Lizenz kaufen muss. Das ist etwas enttäuschend, dass ich die Desktop-Lizenz nicht auf die mobile Version übertragen kann, zumal der minimale Betrag für eine Supporter-Lizenz 15 € ist. Nun musst Du selbst entscheiden, ob Dir die Desktop- und die Android-Version kombiniert 25 € wert sind.

Für Linux gibt es ein AppImage (das benutze ich derzeit), aber Du findest es auch in den folgenden Repos:

- PPA: sebastian-stenzel/cryptomator

- AUR: cryptomator und cryptomator-bin

Ich werde vermutlich auf das PPA umsteigen, weil das mit den Updates einfacher ist. Das AppImage findest Du im Download-Bereich der Projektseite. Dort gibt es auch Links zum Google Play Store und Apples App Store.

Cryptomator installieren und einrichten – Schritt für Schritt

Time needed: 15 minutes

Wie installiere ich Cryptomator?

- Lade Cryptomator für Dein Betriebssystem herunter

Besuch die Download-Seite des Projekts und lande die Cryptomator-Version herunter, die zu Deinem Betriebssystem passt. Es gibt ausführbare Dateien für Windows und macOS. Für Ubuntu, Linux Mint und so weiter findest Du ein PPA. Arch-Anwender finden können die Software via AUR installieren. Außerdem gibt es ein AppImage, das mit den meisten Distributionen kompatibel ist.

Cryptomator für Android und iOS findest Du in den entsprechenden Apps Stores von Google oder Apple. Für Android gibt es außerdem eine APK-Datei, aber auch für die brauchst Du eine Lizenz. Die Desktop-Lizenz gilt für die mobilen Versionen nicht. Das finde ich etwas schwach, wenn ich ehrlich bin.

- Öffne das Programm

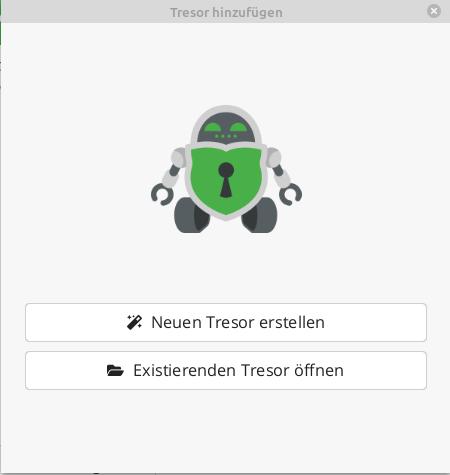

Nachdem das Programm gestartet ist, fügst Du einen neuen Tresor hinzu. Hast Du bereits einen Tresor, kannst Du ihn über das sich öffnende Fenster auch wieder öffnen. Tresore umziehen ist also möglich, wie Du hier siehst.

- Pass beim Passwort auf!

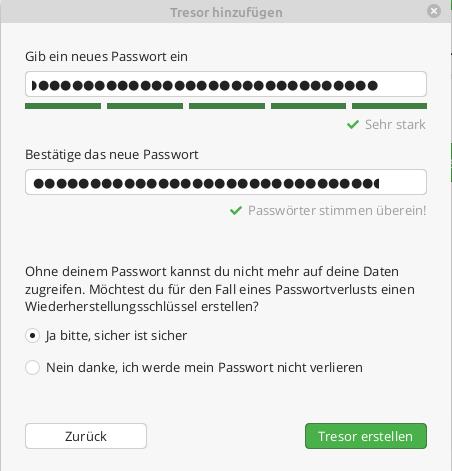

Folge einfach den Anweisungen. Vergib einen Namen, wähle einen Ort und lege ein sicheres Passwort fest. Bei diesem Schritt gibt es übrigens den Hinweis, dass Du ohne Dein Passwort nicht mehr auf Deine Daten zugreifen kannst. Bei diesem Schritt hast Du die Möglichkeit, einen Wiederherstellungsschlüssel zu erstellen. Entweder hebst Du das Passwort an einem sicheren Ort auf oder den Wiederherstellungsschlüssel. Wie Du Deinen Tresor bestmöglich absicherst, bleibt Dir überlassen.

- Entsperre Deinen Tresor

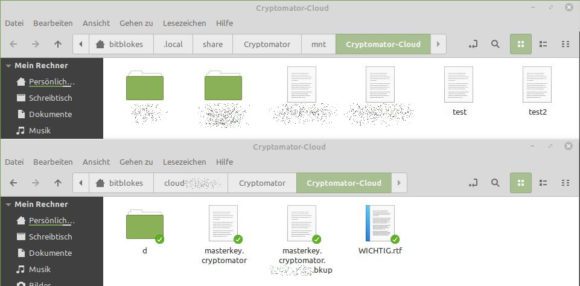

Nachdem Du Deinen Datentresor entsperrt hast, arbeitest Du im temporären Verzeichnis. Das ist sehr wichtig. Mein Test-Tresor liegt zum Beispiel im meinem Home-Verzeichnis unter ~/cryptomator-test/Test/, aber eingebunden wird der entschlüsselte Ordner unter /home/bitblokes/.local/share/Cryptomator/mnt/Test. Mit diesem Verzeichnis arbeite ich.

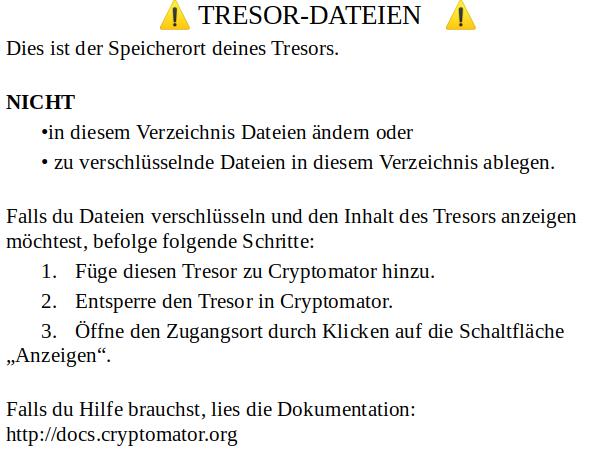

Im Ordner des Tresors befindet sich deswegen eine Datei WICHTIG.rtf, die den Sachverhalt erklärt.

- Fertig!

Das war schon alles. Befindet sich Dein Cryptomator-Tresor in einem Ordner, der automatisch in eine Cloud synchronisiert wird, landen die Dateien dort verschlüsselt. Dropbox, iCloud, Google Drive, OneDrive, Nextcloud-Anbieter und so weiter können nicht mehr schnüffeln.

Verschlüsselten Tresor immer dabei haben

Die Windows-Version ist übrigens ein portables Programm. Auf einem üppigen USB-Stick* könntest Du das AppImage für Linux und die portable Windows-Variante mit Dir führen und den Tresor auf den USB-Stick legen. Selbst wenn Dein Laptop den Geist aufgibt, kannst Du auf Deine wichtigsten Dateien zugreifen. Verlierst Du den USB-Stick, kann keiner etwas mit Deinen Daten anfangen.

Klar, ich könnte den USB-Stick auch nativ mit Linux verschlüsseln, aber dann brauche ich ein Linux-System für das Entschlüsseln. Mit Cryptomator ist das eventuell bequemer, weil es zu mehr Betriebssystemen kompatibel ist.

E2EE hat auch Nachteile

Viele Nachteile hat Ende-zu-Ende-Verschlüsselung nicht, das muss man ganz klar sagen. Allerdings gibt es diverse Nachteile, die Showstopper sein können.

Möchtest Du Deine Dateien auch im Webbrowser des jeweiligen Cloud-Anbieters benutzen, dann ist das nicht möglich. Die Dateien sind verschlüsselt in der Cloud und der Anbieter kann damit nichts anfangen. Du bekommst lediglich Zugriff auf die verschlüsselte Datei.

Das gilt natürlich auch, wenn Du Dateien über die Cloud mit anderen teilen willst. Dort liegt nur die verschlüsselte Datei und der Empfänger kann damit nichts anfangen.

Natürlich kannst Du einen Tresor teilen, wenn beide Parteien das gleiche Passwort hast. In diesem Fall würdest Du eben einen Team-Tresor oder so anlegen. Hast Du das vor, solltest Du zunächst ein bisschen damit experimentieren.

Cryptomator-Tresore sind durch ein Passwort geschützt. Verlierst Du das Passwort, hast Du keine Chance mehr, an Deine Dateien zu kommen. Deswegen ist es essenziell, Dein Passwort an einem sicheren Ort aufzubewahren. Wie gut sich dafür ein Passwort-Manager eignet, kommt darauf an – das musst Du selbst entscheiden. Eine alte, aber bewährte Methode: das Passwort auf einen Zettel schreiben und offline an einem sicheren Ort aufbewahren.

Zweigleisig fahren

Ich fahre deswegen zweigleisig. Wirklich sensible Daten wie gescannte Dokumente und so weiter landen in meinem Cryptomator-Ordner, der dann in meine Nextcloud synchronisiert wird.

Sachen, die ich zum Beispiel für bitblokes.de mache und die sowieso irgendwann online landen, bleiben unverschlüsselt. Möchte ich Fotos mit Freunden und Familie teilen und so weiter, bleiben die auch unverschlüsselt.

Würde ich Apples iCloud benutzen, würde ich ab sofort rein aus Prinzip alle Dateien durch den Cryptomator schieben.

Wie sieht das im Notfall aus?

Das ist eine sehr berechtigte Frage. Kennst nur Du das Passwort und es gibt einen Notfall, kommt niemand anderes an Deine Dateien. Mache Dir deswegen einen Plan für einen Notfallzugriff. Ich verrate Dir, wie ich das gelöst habe – möglicherweise nicht ganz ideal, aber für mich ist das gut genug.

Ich halte eine KeepassXC-Datenbank an einem sicheren Ort, die ich regelmäßig aktualisiere, sollte sich eine wichtige Änderung ergeben. Diese Datei liegt bei einer Person, der ich vertraue. Die Person hat aber das ziemlich komplizierte Passwort nicht, um die Datenbank zu öffnen.

Das Passwort dafür befindet sich auf einem Zettel in einem Umschlag, der bei einer weiteren Vertrauensperson ist. Im Notfall kommen die beiden Personen zusammen an meine wichtigsten Daten.

Natürlich muss ich in diesem Fall den beiden Personen 100 % vertrauen. Das tue ich aber. Seitdem ich das gemacht habe, schlafe ich übrigens viel besser.

Warum Cryptomator und nicht VeraCrypt (früher TrueCrypt)?

VeraCrypt ist auch hervorragend, wenn es um Verschlüsselung von Partitionen oder Festplatten geht (virtueller verschlüsselter Datenträger). Allerdings verschlüsselst Du hier einen kompletten Container und wenn der bei jeder Änderung synchronisiert werden muss, kann das je nach Größe lange dauern. An dieser Stelle gibt es potenzielle Workarounds.

Transportierst Du sensible Daten auf USB-Sticks, ist VeraCrypt sicherlich keine schlechte Option. Es gibt sogar die Option, dass Du versteckte Laufwerke konfigurieren kannst. VeraCrypt hat auf jeden Fall seine Daseinsberechtigung, arbeitest Du aber mit vielen kleinen Dateien, ist das nicht so optimal.

Cryptomator verschlüsselt hingegen jede Datei einzeln. Liegt Dein Cryptomator-Verzeichnis also im Ordner, der in die Cloud synchronisiert werden soll und Du änderst ein Text-Dokument, wird danach auch nur diese Datei in die Cloud synchronisiert – verschlüsselt natürlich.

Du kannst übrigens mehr als einen Tresor anlegen oder mehrere Verzeichnisse verschlüsseln.

Wie funktioniert Cryptomator?

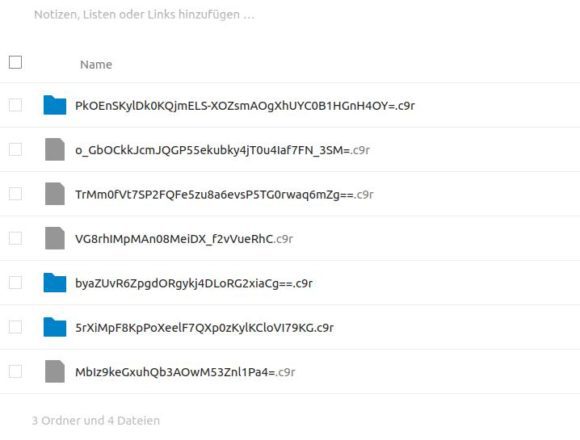

Nachfolgend ein Screenshot mit einem entsperrten Cryptomator-Ordner, der sich in meinem Nextcloud-Sync-Ordner befindet.

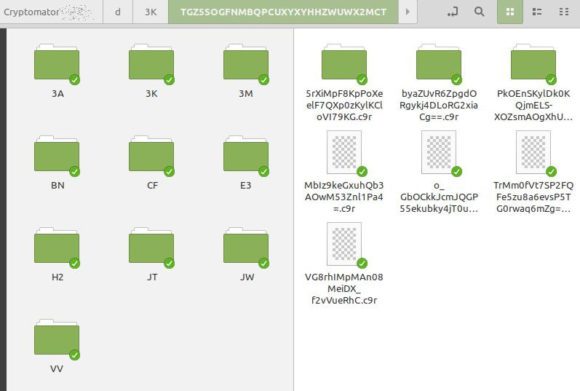

Oben siehst Du den lesbaren Ordner, den die Software in mein System eingebunden hat. Unten ist der Ordner, wie er im Nextcloud-Sync-Verzeichnis erscheint. Klicke ich nun auf d und mich dann noch ein bisschen durch … so landen die Dateien in der Cloud. Dabei ist es egal, ob es Nextcloud, ownCloud, Dropbox, Google Drive, One Drive, iCloud und so weiter ist.

Hier noch ein kleines Beweisfoto, dass ich keinen Mist erzähle. Der gleiche Ordner im Dateimanager der Nextcloud. Du siehst hier auch noch Mal, dass ich Dateien zwar mit anderen teilen, die damit aber nichts anfangen können. Ich wollte an dieser Stelle nur noch Mal auf einen potenziellen Nachteil von E2EE hinweisen.

Das sieht aber auch Dein Cloud-Anbieter. Mit diesen Daten kann er überhaupt nichts anfangen.

Solange Du Deinen Tresor auf Deinem Rechner übrigens nicht entsperrst, sind Deine Daten auch lokal geschützt und können nicht gelesen werden.

CLI-Version

Der Vollständigkeit halber möchte ich darauf hinweisen, dass es auch eine Kommandozeilen-Version der Software gibt. Die hat allerdings ein paar Voraussetzungen und Limits. Zunächst einmal musst Du wissen, dass die momentane Variante das Tresor-Format 7 entsperrt und Du brauchst mindestens JDK 11 auf dem System.

Das Entwickler-Team warnt aber, dass sich die CLI-Version in den Kinderschuhen befindet. Für einen produktiven Einsatz ist sie noch nicht geeignet.

Entsperrst Du einen Tresor mit Cryptomator-CLI, kannst Du über einen eingebetteten WebDAV-Server auf die entschlüsselten Dateien zugreifen.

Interessiert Dich die CLI-Variante von Cryptomator, findest Du sie bei GitHub. Dort gibt es außerdem weiter Informationen zum Einsatz des Programms.

Die Kombination aus verschiedenen Programmen schafft optimale Sicherheit

100 % Sicherheit gibt es nicht. In der IT versuchen wir aber, Hackern, Eindringlingen, Schnüfflern und dergleichen so viele Steine wie möglich in den Weg zu legen. Benutzt Du zum Beispiel Cryptomator, verschlüsselst Deine Dateien lokal und lädst sie dann in eine Cloud hoch, kann der Cloud-Anbieter nicht mehr sehen, um was es sich handelt.

So ein Programm ersetzt natürlich keinen Antivirus. Das sind verschiedene Dinge. Du kannst auch eine verseuchte Datei verschlüsseln und in der Cloud ablegen. Sieh solche Programme eher als Eckpfeiler für einen umfassenden Geräteschutz und Schutz der Dateien.

Ein Passwort-Manager ist mit Sicherheit auch keine doofe Idee. Benutzt Du zum Beispiel KeePassXC, kannst Du den Passwort-Tresor in der Cloud sichern, ihn vorher aber mit Cryptomator verschlüsseln.

Ein VPN ist ebenfalls eine Überlegung wert. Die besten VPNs stellen Adblocker zur Verfügung, die auch vor Tracking, Malware und Phishing-Websites schützen. Zudem können ISP und Behörden nicht sehen, was Du online tust. In öffentlichen WLANs oder Hotspots schützt Dich ein VPN vor neugierigen Augen.

Eine Kombination aus den hier genannten Komponenten bekommst Du für circa 10 Euro pro Monat, wenn Du Rabatte geschickt nutzt. Unser Leben ist in der Zwischenzeit zum Großteil auf digitalen Geräten gespeichert. So viel sollte uns der eigene Datenschutz und die Privatsphäre wert sein.

FAQ zu Verschlüsselung in der Cloud – Cryptomator

Das kommt darauf an. Handelt es sich um sensible Dateien, auf die nur Du Zugriff brauchst, dann würde ich eine Software wie Cryptomator auf jeden Fall in Betracht ziehen. Möchtest Du Daten mit anderen teilen oder sie öffentlich zugänglich machen, ist eine Verschlüsselung eher hinderlich. Überlege Dir gut, welche Dateien Du auf jeden Fall in der Cloud verschlüsselt haben möchtest.

Das ist ein großes Problem. Ohne das Passwort kommst Du nicht mehr in Deinen Daten-Tresor, es sei denn, Du hast einen Wiederherstellungsschlüssel erstellt. Da hilft auch die Sicherung in die Cloud nichts, da die Daten verschlüsselt hochgeladen werden. Schreibe Dein Passwort am besten auf und hebe es offline an einem sicheren Ort auf.

Theoretisch ist nichts unknackbar, wenn Du genug Zeit hast. Das gilt auch für Cryptomator. Ist Dein Passwort sicher und lang genug, ist es ziemlich unwahrscheinlich, dass Deine verschlüsselten Dateien in der Cloud mit den heute verfügbaren Methoden geknackt werden können.

Jein. Sind sie verschlüsselt in der Cloud, können Dropbox, iCloud, Google Drive, One Drive, Nextcloud und so weiter damit nichts anfangen. Auf Deinem Gerät sind die Dateien (zumindest teilweise) unverschlüsselt. Sofern jemand Zugriff auf Dein Gerät hat, kann er damit möglicherweise auch Deine verschlüsselten Dateien auslesen.

Das muss man differenziert betrachten. Das Hochladen oder die Synchronisation von Deinem Rechner zum Cloud-Anbieter sind normalerweise verschlüsselt. Also ISP und Behörden können an dieser Stelle nicht sehen, was sich im Upload befindet. Hat der Cloud-Anbieter aber unverschlüsselten Zugriff auf Deine Dateien und muss sie den Behörden ausliefern, ist das eine andere Geschichte. Unter normalen Umständen kann man ISP ausschließen, Behörden haben vielleicht eine Hintertür über den Cloud-Anbieter.

Auf jeden Fall. Unabhängige Augen können den Code untersuchen und sollte es eine Hintertür geben, wird sie wahrscheinlich gefunden. Inwieweit Anbieter wie Apple, Google, Microsoft, Amazon, Dropbox und so weiter wirklich Zugriff auf Deine Daten haben … Du musst einfach den Aussagen der Anbieter vertrauen. Dass Apple Fotos durch Menschen überprüfen lassen kann, spricht aber Bände.

Das sind Äpfel und Birnen verglichen. Auf jeden Fall ist das gleiche Passwort für alle Services immer noch ein riesiges Problem. Ein Passwort-Manager ist zwar kein Allheilmittel, aber zumindest ein guter Anfang. KeePassXC könntest Du zum Beispiel mit Cryptomator kombinieren, dann darfst Du Dein Passwort für den Daten-Tresor aber auf keinen Fall verlieren.

Das ist wieder ein komplett anderes Terrain. Ein VPN verschlüsselt Deine Daten während der Übertragung und ISP sowie Behörden können nicht sehen, was Du online tust. Sobald Deine Daten via VPN in die Cloud hochgeladen wurden, schützt Dich ein VPN nicht mehr. Dennoch ist ein Virtual Private Network eine tolle Sache, die viele weitere Vorteile mit sich bringt.

Alle Kommentare als Feed abonnieren

Alle Kommentare als Feed abonnieren