Security bei Nextcloud: Virenscanner, Ransomware Protection und Brute Force

Natürlich müssen wir uns um die Sicherheit unserer Nextcloud kümmern. Ich sehe das gerne als 2 Teile. Zum einen haben wir den Server an sich, zum anderen die Nextcloud-Instanz. Der Server kann auch nur ein Raspberry Pi sein, aber auch da ist Security wichtig. Zum Beispiel gehört hier dazu, dass Du das Standard-Passwort änderst. Ist der Raspberry Pi aus dem Internet erreichbar, sind ein paar weitere Maßnahmen sinnvoll. Die ähneln dann der Einrichtung eines echten Servers. Du stellst sicher, dass nur notwendige Ports offen sind, hast Fail2Ban laufen und so weiter. Vielleicht räkelt sich noch ein rkhunter auf dem Server und ein vernünftiges Backup gehört ebenfalls zu einer Security-Lösung, finde ich. Starke Passwörter, keine root Logins und so weiter muss ich nicht extra erwähnen, oder? 😉

In diesem Beitrag sehen wir uns aber genau an, was die Nextcloud selbst an Security-Tools bietet. Viele sind es noch nicht, aber man kann auch darüber diskutieren, welche Security-Maßnahmen auf dem Client und welche auf der Cloud laufen sollen. Die Tests wurden mit Nextcloud 14 unter Ubuntu 18.04 LTS Server durchgeführt.

Allgemeines zur Security bei der Nextcloud

Im App Store der Nextcloud befinden sich einige zusätzliche Module, die die Sicherheit verbessern. Nun könntest Du Dir die Frage stellen: Warum sind die Security-Tools für die Nextcloud nicht automatisch aktiviert?

Das hat zwei hauptsächliche Gründe. Zunächst wirken sich die Security-Apps negativ auf die Performance der Nextcloud aus. Wie stark? Hier kommt es ein bisschen darauf an, ob Du die Nextcloud auf einem ausgewachsenen Server oder auf einem Raspberry Pi betreibst. Außerdem hängen einige der Apps von anderen Programmen ab, die auf dem Server installiert sein müssen.

Die Erkennung von mit Viren verseuchten Dateien und Ransomware ist natürlich wichtig. Allerdings solltest Du Dich ernsthaft fragen, ob der Schutz nicht schon auf dem jeweiligen Endgerät aktiv sein sollte. Nextcloud benutzt ClamAV als Virenscanner und diverse kommerzielle Produkte für Windows, macOS, Android oder Linux erkennen mehr Malware und Viren, da müssen wir nicht viel beschönigen.

Bist Du Dir bei einer Datei so gar nicht sicher, kannst Du sie auch mal zu Virustotal hochladen. Die Datei wird dann durch knapp 60 Antivirenscanner und Antimalware-Programme gejagt. Auch hier gibt es immer wieder sogenannte False Positives, aber Du bekommst ein Gefühl, ob die Datei sauber ist oder nicht.

Außerdem ist es so, dass ein hochgeladener Virus eigentlich nur die Clients angreifen kann, nicht aber den Server. Auf dem Server wird schließlich keine Datei ausgeführt. Bei geteilten Inhalten ist es natürlich doof, weil sich damit die Malware auch auf andere Clients synchronisiert (auf denen auch Antimalware laufen sollte).

Keine Lösung ist perfekt und es gibt immer Argumente Für und Wider. Am besten probierst Du aus und testest, wie Deine Hardware damit zurechtkommt und inwieweit die Performance zu stark leidet.

Kurzer Hinweis

Natürlich gehört 2FA ebenfalls zur Sicherheit oder Security. In diesem Beitrag geht es mir aber darum, was der Administrator im Hintergrund machen kann, um seine Schäfchen zu behüten. Die Zwei-Faktor-Authentifizierung mit Google Authenticator funktioniert aber echt gut, kann ich Dir sagen.

Eine weitere Security-Maßnahme auf Client-Seite ist die E2E-Verschlüsselung (End-to-End). Damit müssen wir noch etwas Geduld haben, so wie es aussieht. Sie läuft noch nicht rund und schießt derzeit auch die Versionierung ab.

Virenscanner ClamAV mit der Nextcloud benutzen

Wichtiger Hinweis: Bevor Du nun sofort den Virenscanner scharf machst, solltest Du wissen, dass diese Aktion die Performance des Servers und der Nextcloud beeinflusst. Jeder Upload braucht nun zusätzliche Rechenleistung.

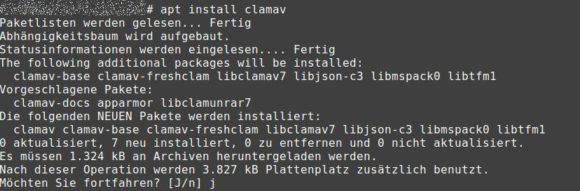

Bevor Du die App auf Deiner Nextcloud-Instanz aktivierst, brauchst Du zunächst den Virenscanner ClamAV auf Deinem Server. Er befindet sich normalerweise in den Repositories Deiner Linux-Distribution. Auf jeden Fall ist ClamAV bei Ubuntu, Debian und Raspbian enthalten. Du installierst den Virenscanner mit:

sudo apt install clamav clamav-daemon

Damit wird nicht nur der Virenscanner, sondern auch gleich das Paket clamav-freshclam installiert. Der Daemon startet sich sofort nach der Installation und er ist dafür zuständig, dass die Datenbank mit den Virensignaturen aktuell bleiben. In der Datei /etc/clamav/freshclam.conf stellst Du ein, wie oft der Daemon auf die Aktualität der Virensignaturen prüfen soll.

Du könntest freshclam auch manuell ausführen, müsstest dazu aber erst den Daemon stoppen. Ansonsten gibt es eine Fehlermeldung. Auf einem Server ist es aber sinnvoller, wenn Prozesse wie das Aktualisieren der Virensignaturen automatisch ablaufen. Dann kannst Du es nicht vergessen.

Sobald die Virensignaturen heruntergeladen sind, kannst Du Dateien auch manuell scannen:

clamscan [optionen] [Dateiname / Ordner]

Damit bekommst Du ein Gefühl, wie lange das dauern kann. Läuft die Nextcloud auf einem Raspberry Pi, wird das mit dem Aktivieren des Virenscanners eine echt zähe Geschichte. Das würde ich Dir nicht empfehlen, vor allen Dingen, wenn viele Dateien hochgeladen werden. In so einem Fall sollten die entsprechenden Security-Vorkehrungen auf dem Endgerät vorgenommen werden.

Nextcloud mit ClamAV konfigurieren

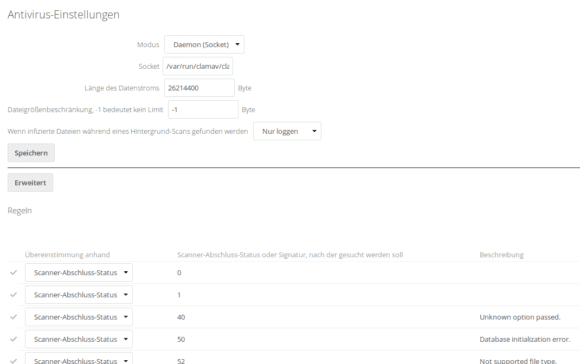

Installiere die App, indem Du nach Antivirus App for files suchst. Unter Verwaltung -> Antivirus-Einstellungen findest Du die Einstellungen für ClamAV. Du hast 3 Optionen:

- Anwendung: Das ist per Standard aktiv und hier wird für jede Datei /usr/bin/clamscan separat aufgerufen und das ist echt langsam. Sogar der Upload verzögert sich merklich. Das macht keinen Spaß und ist echt keine Option.

- Daemon: Mit dieser Option kannst Du den Virenscanner ClamAV konfigurieren, der als Daemon auf einem entfernten Rechner läuft. Bei einer großen Installation ist es sicher nicht dumm, die Aufgabe auszulagern.

- Daemon (Socket): Läuft der ClamAV-Daemon auf dem gleichen System, kannst Du diese Option nutzen. Es ist wohl für kleinere Installationen die beste Möglichkeit.

Damit wir den Daemon nutzen können, müssen wir ihn aber zunächst starten.

systemctl start clamav-daemon

Werden infizierte Dateien gefunden, hast Du die Möglichkeit, nur einen Log-Eintrag erstellen oder sie löschen zu lassen. Eine Quarantäne gibt es derzeit nicht. Unter der Schaltfläche erweitert darfst Du diverse Regeln konfigurieren. Mehr dazu in der Dokumentation der App.

Wie stark und ob sich das Aktivieren des Virenscanners bei der Nextcloud auswirkt, kannst Du eigentlich nur selbst testen. Ich merke schon eine höhere Auslastung. Ich lade dazu einfach einen Schwung Textdokumente hoch und beobachte mit htop, wie sich das System mit und ohne Virenscanner verhält. Ohne Frage ist die Option Daemon (Socket) wesentlich performanter als Anwendung.

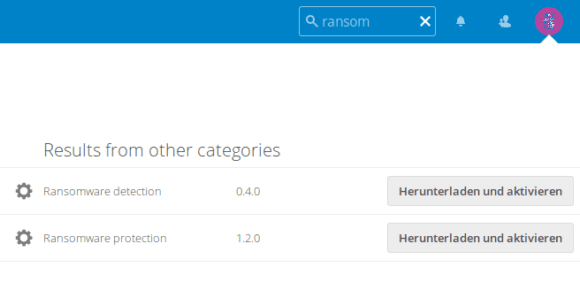

Ransomware – Erkennung und Schutz

Der beste Schutz gegen Ransomware sind Backups. Natürlich sollten die Datensicherungen nicht im Zugriff der Ransomware sein. Die Nextcloud bietet ebenfalls zwei Apps an, die sich mit dem Thema Ransomware beschäftigen.

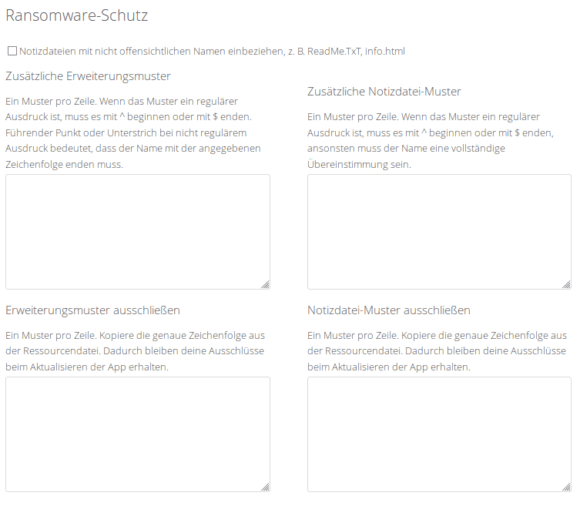

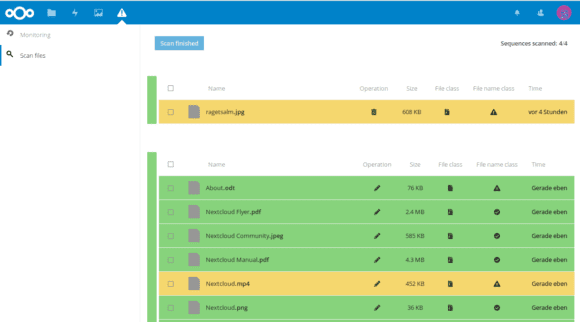

Ransomware protection oder Schutz vor Ransomware verhindert einfach, dass Dateien mit bekannten Ransomware-Endungen hochgeladen werden können. Der Schutz ist OK, weil er verhindert, dass sich Ransomware über gemeinsam genutzte Ordner verbreitet. Du konfigurierst den Ransomware-Schutz über Einstellungen -> Sicherheit. Dort kannst Du etwas genauer angeben, was gefiltert werden soll. Du darfst, wie in der Beschreibung zu sehen ist, auch reguläre Ausdrücke benutzen.

Mit der Ransomware detection oder Erkennung von Ransomware kannst Du auch nachträglich scannen, ob es verdächtige Dateien gibt. In den Einstellungen findest Du einen zusätzlichen Eintrag, der aber nicht viele Parameter bietet. Auf jeden Fall funktioniert es auch, wenn Du es nachträglich installiert. Du kannst damit das System scannen und mit nur einem Klick eine Datei wiederherstellen. Dafür wird die integrierte Versionierung benutzt, sofern sie funktioniert.

Brute Force – legen wir Angreifern ein paar Steine in den Weg

Sehr angenehm ist, dass die Nextcloud bereits einen Brute-Force-Schutz hat. Das bedeutet, dass bei fehlgeschlagenen Anmeldeversuchen die Nextcloud auf die entsprechende IP-Adresse immer langsamer reagiert. Der Mechanismus ist ähnlich zu Fail2Ban. Hier musst Du gar nichts konfigurieren oder einrichten.

Ich wollte es nur erwähnen, weil Du Dich damit natürlich auch selbst aussperren kannst. In so einem Fall gibt es zwei Lösungen. Entweder Du wartest eine Weile oder Du löscht den Inhalte in der Datenbank-Tabelle oc_bruteforce_attempts, zumindest die mit Deiner IP-Adresse. Sobald Du Dich wieder anmelden kannst, gibt es auch eine weitere Lösung.

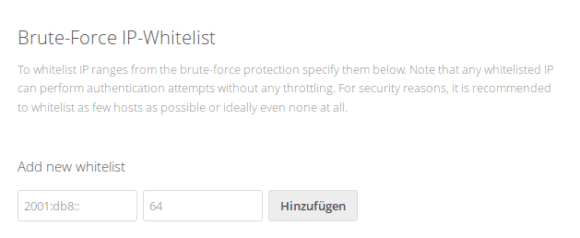

Es eine App, die sich Brute Force Settings nennt, allerdings das Gegenteil macht. Über Einstellungen -> Sicherheit erreichst Du die App und darfst IP-Adressen festlegen, die vom Schutz ausgenommen sind (Whitelist). Das könnte zum Beispiel Deine Adresse im Heim-Netz sein, wenn die Private Cloud intern läuft. Sofern es keine Probleme gibt: Never change a running system, ich wollte es nur erwähnt haben.

Weil wir schon bei Whitelists sind. Es gibt im App Store auch noch eine Anwendung, die sich Restrict login to IP addresses nennt. Sie tut genau das, das Du erwartest. Du kannst IP-Adressen oder Bereiche festlegen, die sich anmelden dürfen. Das eignet sich, wenn Du mit festen IP-Adressen arbeitest oder sich Deine Mitarbeiter erst via VPN in ein bestimmtes Netzwerk einwählen müssen und so weiter. Du kannst Dich damit natürlich auch aussperren. Da die App sowieso über die OCC-Kommandozeilenschnittstelle administriert werden muss, kannst Du sie darüber auch wieder abstellen.

Was aktiviere ich nun?

Das ist echt eine gute Frage. Die Tools sind zwar relativ rudimentär, können allerdings trotzdem schützen. Ich würde sie nicht alle auf einmal aktivieren, sondern schön der Reihe nach und dann monitoren, ob sie sich negativ auf die Performance des Servers auswirken.

Security ist bei jedem IT-System ein Thema und oft gibt es keine Universallösung. Wir versuchen in Schichten zu arbeiten und legen den Cyberkriminellen so viele Steine wie möglich in den Weg. Das fängt beim Server an und hört beim Client auf.

Ein sehr gutes Mittel gegen Viren, Malware und Ransomware ist ein vernünftiges Backup! Erreichen die Bösewichte das nicht, können Sie nur bedingt Schaden anrichten. Vor allen Dingen gegen Ransomware ist eine gute Datensicherung die beste Medizin.

Nette Pi-Konstellation

Suchst Du ein VPN für den Raspberry Pi? NordVPN* bietet einen Client, der mit Raspberry Pi OS (32-Bit / 64-Bit) und Ubuntu für Raspberry Pi (64-Bit) funktioniert.

Vielen Dank für deisen sehr informativen Artikel zum Thema. Gruß, Judith G.