Master-Passwort von KeePass lässt sich aus dem Speicher holen

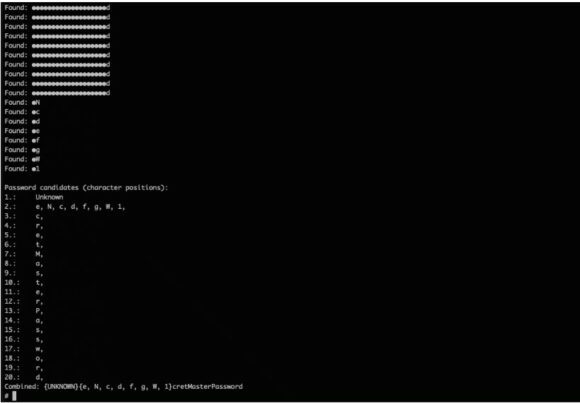

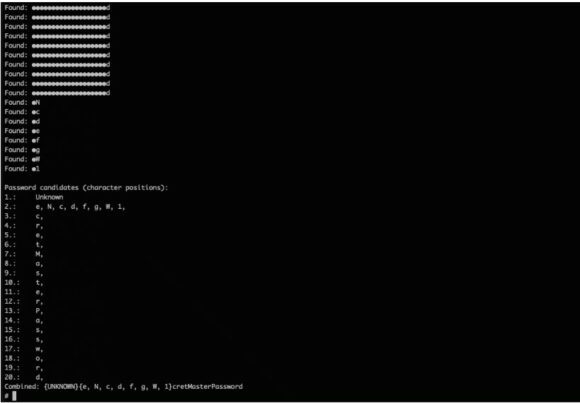

KeePass ist ein beliebter Passwort-Manager, der als Open-Source entwickelt wird. Damit kannst Du Passwörter in den Speicher legen. Auch das Master-Passwort kann im Speicher sein. In der Sicherheitslücke CVE-2023-32784 ist beschrieben, dass sich dieses Master-Passwort aus dem Speicher auslesen lässt. Ein Sicherheitsexperte hat dafür ein Tool mit Namen Master Passwort Dumper auf GitHub veröffentlicht, womit er das Problem demonstriert.

Das Tool holt sich die KeePass-Daten aus dem Speicher und stellt sie im Klartext dar. Dem Master Password Dumper ist es dabei egal, welcher Speicher benutzt wird. Das kann RAM, einer Auslagerungsdatei, funktioniert unabhängig davon, woher der Speicher stammt. Das kann RAM, die Auslagerungsdatei, die Datei für den Ruhezustand, ein Crash Dump und so weiter sein. Sogar kurz nach dem Schließen von KeePass lässt sich das Master-Passwort noch aus dem Speicher holen.

Der Sicherheitsexperte hat das Problem mit KeePass 2.53.1 unter Windows und KeePass 2.47 unter Debian getestet. Er geht davon aus, dass die macOS-Version ebenfalls betroffen ist, hat das aber nicht explizit getestet.

KeePassXC nicht betroffen

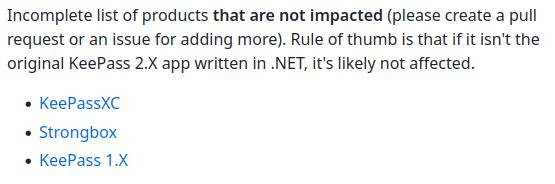

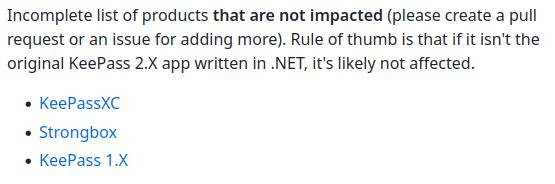

Betroffen sind nur KeePass 2.X, inklusive der neuesten Version 2.53.1. Benutzt Du KeePass 1.x, ist das Problem nicht vorhanden. Die Sicherheitslücke lässt sich außerdem auch nur von Hackern ausnutzen, die physischen Zugriff auf den jeweiligen Computer oder den entsprechenden Datenträger haben, wenn er nicht verschlüsselt ist.

Ich verwende KeePassXC unter Linux und für mich gehört das Tool zu den besten Passwort-Managern auf dem Markt. Zum Glück ist das Tool nicht betroffen. Auf GitHub listet der Sicherheitsexperte Tools auf, die nicht von der Sicherheitslücke betroffen sind:

- KeePassXC

- Strongbox

- KeePass 1.X

Er schreibt, dass die Liste nicht komplett ist und er sie möglicherweise noch erweitert.

Als Faustregel kann man sich merken: Ist es nicht die ursprüngliche, in .NET geschriebene App KeePass 2.X, ist sie wahrscheinlich nicht betroffen.

Die Sicherheitslücke wurde bereits vom KeePass-Entwickler (Dominik Reichl) bestätigt und ein Fix ist auch schon unterwegs, wie Du hier nachlesen kannst.