Lücke in OpenSSH (SSH) – halb so wild oder geht die Welt unter?

Eine Schwachstelle in OpenSSH! Um Gottes Willen – wir sind alle dem Untergang geweiht! Administratoren stürzen sich verzweifelt von Klippen, weil ja viele Fernzugriffe über OpenSSH laufen. Oder ist alles gar nicht so schlimm?

OpenSSH wird viel eingesetzt

Ohne Frage läuft vor allen Dingen in der Linux- und UNIX-Administration viel über OpenSSH. Es gibt aber noch mehr Anwendungsfälle für OpenSSH. Ich benutze es teilweise als VPN für Arme unter Android. Anders gesagt können wir SSH für Tunneling benutzen. damit schützen wir unsere Kommunikation für neugierigen Augen.

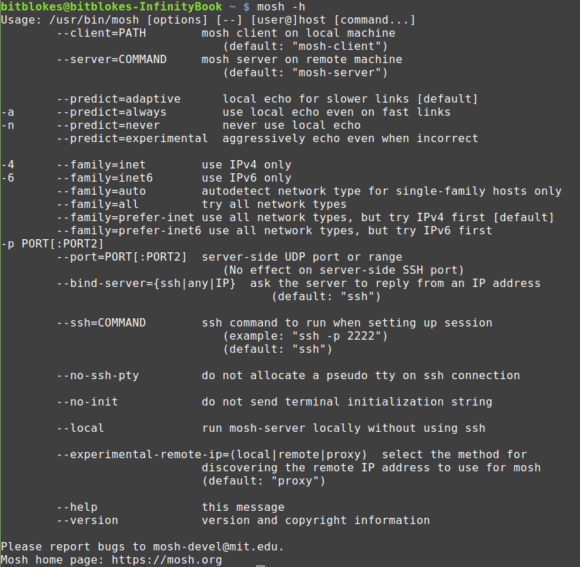

Via SSH (Secure Shell) lassen sich Verzeichnisse einbinden und so weiter. Im Prinzip kommunizieren wir über eine sichere, asynchrone Verschlüsselung (Public Key / Private Key). Auch mosh benutzt zum Beispiel SSH und das habe ich vor allen Dingen bei langsamen und instabilen Verbindungen lieb gewonnen, weil die Software Roaming kann.

Auf meine Raspberry Pis melde ich mich ebenfalls über SSH an. Weiterhin lassen sich VNC-Sitzungen über SSH tunneln und damit kannst Du einen Raspberry Pi mit grafischer Oberfläche headless betreiben.

Du siehst also, dass SSH sehr vielseitig einsetzbar ist und in der IT eine wichtige Rolle spielt.

SSH-Schwachstelle, die alle OpenSSH-Versionen betrifft

Wow – das ist ein starkes Stück und der Puls geht zunächst einmal nach oben. Scheiße! Ist SSH oder OpenSSH nicht mehr sicher? In so einem Fall heiße es erst einmal Nerven bewahren und Recherche betreiben. Zumal mein Server bei Contabo relativ gut abgesichert ist, da ich unter anderem fail2ban einsetze. Ein Login auf dem Server ist auch nur ohne Passwort, also via Schlüssel möglich. Trotzdem könnte eine schwerwiegende Lücke in SSH die Security-Maßnahmen mit einem Schlag zunichte machen. Also untersuchen wir die Sache.

Security-Experten wie Sophos relativieren zum Glück auf dem Boden der Tatsachen.

Es ist mehr ein Bug in OpenSSH, der sich aber behoben gehörte

Der Fehler ist wohl schon seit dem Jahre 2000 in OpenSSH zu finden. Das ist natürlich nicht toll, wenn sich ein Fehler zirka 18 Jahre in einer Software hält und nicht gefunden wird. Allerdings wird die Suppe derzeit (wieder mal) wesentlich heißer gekocht als man sie essen sollte. Sooooo dramatisch ist der Fehler nämlich nicht.

Der Fehler ist übrigens auch erst als Security-Lücke aufgefallen, nachdem er behoben wurde und hat es deswegen in die Schlagzeilen geschafft.

Wie wirkt sich der Fehler in OpenSSH aus?

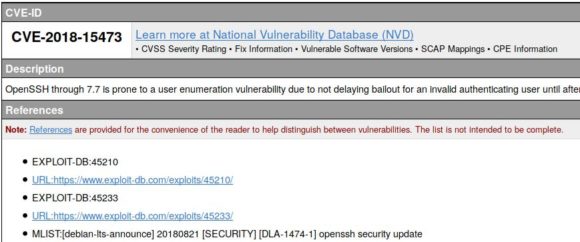

In den älteren Versionen von OpenSSH befindet sich ein User Enumeration Flaw (offiziell CVE-2018-15473).

Damit kann ein Angreifer überprüfen, ob ein Anwendername auf einem System gültig ist oder nicht.

Versuchst Du Dich mit einem speziell manipuliertem Netzwerk-Paket bei OpenSSH anzumelden, dann erwartest Du eine Fehlermeldung. War der Benutzername aber ungültig, dann kam bei älteren OpenSSH-Versionen die Fehlermeldung schneller zurück. Du kannst somit herausfinden, ob der Anmeldename gültig ist oder nicht.

In so einem Fall hilft fail2ban übrigens. Nehmen wir an, dass eine IP-Adresse nach 5 Anmeldeversuchen gesperrt eine Weile wird, dann wird der Aufwand für den böswilligen Hacker relativ groß. Klar kann er VPNs und so weiter verwenden, um die IP-Adresse zu ändern. Aber es lässt sich auch nur herausfinden, ob ein Anmeldename gültig ist. Das Passwort oder der Schlüssel sind nicht kompromittiert.

Natürlich ist es eine Schwachstelle, aber so schlimm ist sie nicht. In der IT-Security verrät man nicht, ob Anmeldename oder Passwort falsch sind. Die beste Fehlermeldung ist, dass entweder oder nicht passen oder dass die Anmeldung einfach nicht funktioniert hat.

Am besten kryptische Anmeldenamen benutzen

Sophos weist aber auch darauf hin, dass der Anmeldename oft nicht so geheim ist. Häufig ist der Username die E-Mail-Adresse und die lässt sich oft leicht erraten.

Bei einem Server ist die Sachlage etwas anders. Wie bei sicheren Passwörtern könntest Du bei wichtigen Servern auch kryptische Anmeldenamen benutzen. Xei4389Fn8w lässt sich sicherlich schwieriger erraten als Admin.

Was kann ich nun tun?

Wie schon gesagt gehören sich solche Fehler definitiv behoben. Allerdings gibt es keinen, aber auch überhaupt keinen Grund, in Panik zu verfallen. Solche Fundstücke eignen sich natürlich, sich zu profilieren und mit einer kecken Schlagzeile lockt man auch Leser an. Kann ich zum Teil verstehen, aber es wäre in so einem Fall trotzdem schön, das Herzinfarktrisiko für Systemadministratoren in die Rechnung aufzunehmen.

Die Linux-Distributoren werden sicherlich in Kürze Updates zur Verfügung stellen. Wer nicht so lange warten will, der muss eben selbst kompilieren. Persönlich warte ich auf ein Upgrade oder Update von OpenSSH, das durch die Repositories kommt. Dieser Fehler oder die Sicherheitslücke in OpenSSH wird mir auf jeden Fall keine schlaflosen Nächte bereiten.

Nette Pi-Konstellation

Suchst Du ein VPN für den Raspberry Pi? NordVPN* bietet einen Client, der mit Raspberry Pi OS (32-Bit / 64-Bit) und Ubuntu für Raspberry Pi (64-Bit) funktioniert.

Alle Kommentare als Feed abonnieren

Alle Kommentare als Feed abonnieren