Linux / Moose und die Security: Viel Aufregung wegen unsicherer Praktiken – Infizierte teilweise selbst Schuld

In der Zwischenzeit dürften die meisten die Aufregung um Linux / Moose mitbekommen haben. Der Wurm befällt Router und auch andere Geräte, die sich im Netzwerk befinden. In erster Linie will er unsichere Linux-Geräte befallen, zu denen auch medizinische Geräte, Smart-TVs, Web-Cams und so weiter gehören. Alle Geräte, auf denen eben Linux oder Embedded Linux läuft – darunter fallen auch Geräte des IoT (Internet of Things / Internet der Dinge).

Was ist Linux / Moose?

Noch genauer gesagt hängt Linux / Moose von uClib ab. Diese Bibliothek wird häufig bei Embedded Linux eingesetzt. Die Malware kommuniziert mit einem sogenannten C&C-Server (Command & Control) via HTTPS. In erster Linie möchten die Angreifer derzeit mit Linux/Moos so viele Likes und Views auf sozialen Netzwerken wie möglich produzieren – das ist natürlich genau genommen Betrug. Aber Likes und Seitenansichten lohnen sich in der heutigen Zeit. Weiterhin agiert die Malware als DNS-Umleiter und dient auch als Proxy, was ebenfalls nicht schön ist- Stichwort MitM (Man-in-the-Middle).

Eset hat ein Dokument (PDF) mit einer genauen Analyse zur Verfügung gestellt und da steht meiner Meinung nach schon etwas anderes drin als in den meisten Portalen zu lesen ist. Ebenfalls schätzt man dort, dass die Anzahl der infizierten Geräte bei zirka 50.000 liegt. Auf GitHub gibt es ein einfaches Tools, womit man die Malware entdecken kann. Wer denkt, er sei infiziert und möchte absolut auf Nummer sicher gehen, sollte das Gerät auf die Werkseinstellungen zurücksetzen, die aktuelle Firmware einspielen und dann ein sicheres Passwort vergeben.

Wie bitte? Ein sicheres Passwort hätte Linux / Moose verhindert?

Ja genau. Das ist absolut der springende Punkt. Eset verweist zwar auf eine Liste mit Standard-Passwörtern und Anmelde-Namen, aber der Witz ist, dass der eigentlich schuldige unsichere Praktiken sind. Wie lange predigen die nervigen Security-Fuzzies aus der IT schon, sichere Passwörter zu verwenden? Seit zirka dem Jahre 1234 – halt, das ist mein Hochsicherheits-Passwort!

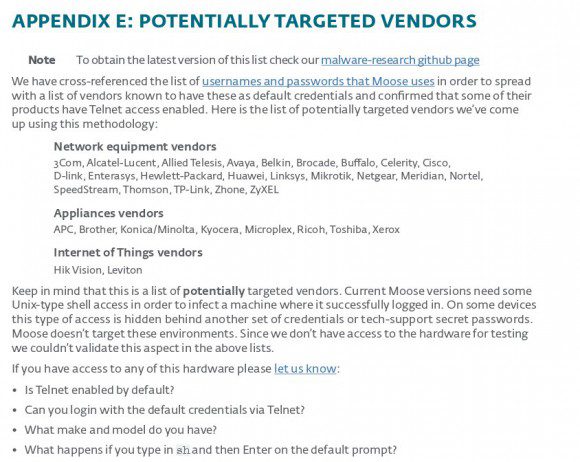

Das gilt natürlich nicht nur für Computer, sondern auch für andere Geräte – wie eben zum Beispiel Router und andere sich im Netzwerk befindliche Gerätschaften. Eset stellt in der PDF-Datei eine Liste mit vermeintlich betroffenen Herstellern auf – ok, die ist ja nicht schwer. Das sind die üblichen Verdächtigen aus dem SOHO-Bereich.

Nun könnte man den Herstellern teilweise den schwarzen Peter ebenfalls zuschieben. Würde man auf dieses Standard Anmeldename / Passwort verzichten, wäre schon viel geholfen. Das soll nun keine Schleichwerbung sein, aber Fritz!Boxen haben so etwas nicht. Da wird Anmeldename und Passwort während der Einrichtung festgelegt. Linux / Moose wird ein Brute-Force versuchen, deswegen sollte man auch hier eine sichere Kombination Passwort / Name verwenden.

Es nur auf die Hersteller zu schieben, ist aber auch nicht in Ordnung. Die meisten stellen halt irgendwo einen Router auf, konfigurieren dann schnell den Internet-Zugang und interessieren sich nicht weiter, dass admin / admin gesetzt ist. Eigentlich sollte man von Herstellerseite eine Schutzmaßnahme einbauen. Internet-Zugriff gibt es erst dann, wenn ein sicheres Passwort gesetzt ist.

Also zu einem ziemlich hohen Prozentsatz kann man die Schuld schon dem Betreiber des Geräts in die Schuhe schieben, da es schon in die Richtung RTFM-Problem fällt. Man muss endlich von dieser sehr blauäugigen Praxis mit einem Standard für Anmeldename / Passwort Abstand nehmen.

Wie kann ich mich gegen Linux / Moose schützen?

Wer noch nicht befallen ist, kann seinen eigenen Router testen:

- Ist Telnet aktiviert?

- Kann ich mich mit dem Standard-Login via Telnet auf meinem Router anmelden?

- Kann ich mich mittels SSH auf meinem Router anmelden.

Wie gesagt: Linux / Moose benötigt ein Login auf dem Gerät, das es verseuchen möchte. Verwendet man einen anderen Anmeldenamen (falls möglich) und ein sicheres Passwort, dann tut sich der Wurm schon wesentlich schwerer.

Ebenfalls ist es eine gute Idee, das Remote-Management zu deaktivieren – das ist per Standard bei den meisten Geräten der Fall. Aber ein Kontrollblick schadet nichts.

Kann man von der Hausfrau oder dem Hausmann wirklich verlangen das er beim Kühlschrank das Passwort ändern muss? Wenn ich solche Geräte/Rechner an Profis verkaufe, dann ja, aber ansonsten liegt die Verantwortung eindeutig bei den Herstellern. Hier wird mit Sicherheit 😉 auch ein Umdenken erfolgen.

Kann man sicher nicht. Aber bisher gibt es noch nicht viele Kühlschränke mit einer IP-Adresse. Das größte Problem sind derzeit die Router und da kann man den Anwendern schon eine ziemliche Teilschuld geben, da in jeder Anleitung steht, man solle das Passwort ändern. Deswegen meinte ich ja: Erst Passwort ändern, dann Internetzugang möglich, vorher gesperrt. Ist eigentlich ganz einfach.