WordPress weiterhin unter Beschuss – Angreifer wollen wp-config.php

Vor nicht allzu langer Zeit (Ende April 2020) gab es einen Großangriff auf WordPress Websites. Mit sogenannten XSS-Angriffen haben Cyberkriminelle versucht, bekannte (aber alte) Schwachstellen in Plugins auszunutzen. Die Angriffe gehen weiter, haben sich aber geändert. Nun wollen die Angreifer die Konfigurationsdatei von WordPress, also wp-config.php, herunterladen.

Die Spitze des Angriffs wurde am 30. Mai erreicht, wie Wordfence berichtet. Insgesamt standen 1,3 Millionen WordPress-Installationen unter Beschuss. das sind zumindest die, die Wordfence gesehen hat.

Angriff auf wp-config.php – gleiche IPs involviert

Dass der Angriff von den gleichen Leuten durchgeführt wird, lässt sich anhand der IP-Adressen nachvollziehen. Zumindest liegt es auf der Hand, wenn dieselben IPs für den Versuch benutzt werden.

Blockieren kann man sie schlecht, da über 20.000 IP-Adressen involviert sind. Ebenso identisch ist, dass die Cyberkriminellen auf alte Schwachstellen in nicht aktualisierten Plugins oder Themes losgehen.

Sollten sie an die Datei wp-config.php kommen, ist das ungünstig. Dort stehen unter anderem die Zugangsdaten für die Datenbank, Authentifizierungs-Schlüssel und Salts drin. Sollte Deine Datenbank dann noch von außen erreichbar sein … muss ich nicht weiter ausführen, oder? Auch wenn die Datenbank nicht von außen erreichbar ist, willst Du Deine Authentifizierungs-Schlüssel nicht in den Händen von Cyberkriminellen wissen.

Angriffe sind sichtbar

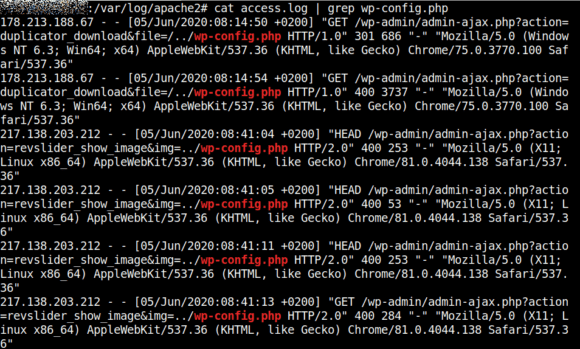

Hast Du Zugriff auf die Log-Dateien, kannst Du überprüfen, ob Du angegriffen wirst. Überprüfe Deine Webserver Logs auf Anfragen mit wp-config.php. Hat der Server auf die Anfrage mit einem Code 200 geantwortet, könnte die Datei kompromittiert sein. In diesem Fall solltest Du die wichtigen Daten ändern. Bei der Datenbank müsstest Du das Passwort sowohl in der Datei als auch bei der DB selbst ändern. Ist Dir nicht wohl dabei, dann hole Dir lieber Hilfe.

Auch bei meiner Website wird versucht, die Konfigurationsdatei herunterzuladen. Es kommen auch aktuell noch Versuche herein, meine wo-config.php herunterzuladen.

Ich habe auch ältere Logs überprüft und dort sind auch Einträge mit unterschiedlichen Plugins. Im Screenshot oben siehst Du, dass die Angreifer Schwachstellen in Duplicator und Slider Revolution ausnutzen wollen. Die letztere Security-Lücke wurde aber schon 2014 erkannt. Ich habe diese beiden Plugins nicht im Einsatz.

Die Security-Experten von Wordfence nennen die Top-10-IP-Adressen, die bei diesem Angriff involviert sind. Eine Liste mit Plugins oder Themes, die häufig unter Beschuss stehen, gibt es leider nicht.

Die Aussage ist so nicht haltbar. Die Mehrheit der Anfragen nach /wp-config.php oder deren Parameter (bei POST sind die im Body der HTTP-Nachricht, tauchen also nicht in den Logs auf), die den String „wp-config.php“ enthalten, wird vermutlich mit Statuscode 200 beantwortet. Auch wenn sie mit 404 ausgeliefert wurde, kann ja im Body trotzdem die angefragte Konfigurationsdatei befinden. Anders herum kann der Server solchen Anfragen verarbeitet und damit geloggt haben, ohne dass die angreifbaren Plugins installiert sind.

Die einzige sinnvolle Herangehensweise ist hier, seine Plugins zu überprüfen. Sind betroffene darunter? Dann kann und sollte man einen Blick in die Logs werfen und schauen, ob sie ausgenutzt werden können.