Fritz!Box: Wie sicher ist das Standard-Passwort für das WLAN?

Ich war vor kurzer Zeit in Deutschland und habe natürlich auch Freunde besucht. Jemand hatte sich eine FRITZ!Box 7360 gekauft und mich gefragt, wie sicher denn das Standard-Passwort für das WLAN sei. Er habe gehört, dass ein Passwort immer aus Zahlen, Buchstaben und Sonderzeichen bestehen soll. Das Standard-Passwort für das WLAN der Fritz!Box bestünde aber nur aus Zahlen.

Also haben wir uns daran gemacht, das mal mit Beispielen zu erkunden. Natürlich hätte man einfach mit Ja, Nein oder Weiß nicht, beziehungsweise mit wüsten Formeln aus der Mathematik um sich werfen können, anschaulich ist das allerdings für die Wenigsten.

Ist das Standard-Passwort für das WLAN meiner Fritz!Box sicher oder lässt es sich schnell knacken?

Zunächst haben wir uns die Länge des Passworts mal angesehen. 20 zufällig gewählte Zeichen – bei früheren Ausgaben der Fritz!Box waren es wohl nur 16 Zeichen. Das ist selbst mit Zahlen jede Menge Holz. Die Verschlüsselung ist WPA2, wobei man an dieser Stelle mal nachsehen muss, ob die Fritz!Box anfällig für die berüchtigte WPS-Schwachstelle ist. Nein, ist sie nicht. WEP wäre bekanntlich sehr unsicher und WPA2 kann man auch knacken, aber nur mittels sogenanntem Brute Force.

Was für ein Ding? Im Endeffekt probiert man alle möglichen Passwörter gegen die Fritz!Box – also eigentlich gegen den Vierwege-Handshake. Was ist denn das nun wieder? Den Vierwege-Handshake bekommt man, indem man mittels airmon-ng die Kommunikation im Äther zwischen einem Client und dem anzugreifenden WLAN Access Point mitschneidet (was uns eine *.cap-Datei beschert – steht für capture). Ich will nun nicht genauer darauf eingehen – da gibt es schon genug Anleitungen im Internet und legal ist das auch bedenklich. Will man versuchen, seinen eigenen Access Point zu knacken, ist das OK. Hier überprüft man die Security des Geräts. Den Nachbarn ohne sein Wissen digital auf die Pelle rücken, ist nicht in Ordnung.

Sobald ich diese Vierwege-Handshake habe, kann ich dagegen testen. Am schnellsten ginge es, wenn ich irgendwelche Wortlisten benutzen könnte. Das setzt aber voraus, dass der entsprechende WLAN Access Point eine bekanntes Wort oder eine sich in der Wortliste befindliche Zeichenkette befindet.

aircrack-ng -w /usr/share/hunspell/de_DE.dic -b <BSSID des Access Points> *.cap

Wie erwähnt, verwenden neue Modelle der Fritz!Box zwanzig zufällige Zeichen als Standard-Passwort für das WLAN. Die wird man in einer Wortliste nicht finden. Warum eigentlich nicht? Das ist sehr einfach zu erklären. Es würde so einige Rahmen sprengen. Ansehen kann man sich das unter Linux mit einem Befehl, der sich crunch nennt. Hier kann man einen Zeichensatz angeben und crunch erstellt danach jedes erdenkliche Passwort. Man könnte damit natürlich seine eigene Wortliste erstellen. Zum Glück teilt uns crunch mit, wie viele Daten das produziert.

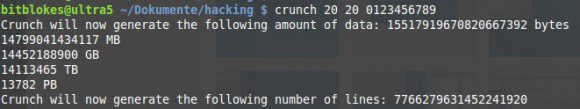

Gehen wir vom für uns besten Fall aus. Wir wissen, dass die Fritz!Box 20 Zahlen als Standard-Passwort für den WLAN-Zugang verwendet. Warum ist das für uns günstig? Naja, WPA2 könnte auch nur aus acht Zeichen bestehen. In diesem Fall müssten wir alle Passwörter von acht bis X durchlaufen. Somit ist eine fixe Größe schon wesentlich weniger Aufwand. Apropos wesentlich weniger, sehen wir mal nach, was crunch in unserem günstigen Fall auswirft.

crunch 20 20 0123456789

Kurz zur Syntax des Befehls: crunch <unteres Limit> <oberes Limit> <Zeichenkette> oder crunch <mindestens 20 Zeichen> <maximal 20 Zeichen> <von 1 bis 0 sind gültige Zeichen>

Shit – 14113465 TByte. Nun kann man sich etwas darunter vorstellen, da jeder weiß, wie eine Festplatte mit einem TByte aussieht. Wer sich an dieser Stelle eine Wortliste erstellen möchte, sollte sich bei entsprechenden Hersteller wegen Mengenrabatt erkundigen.

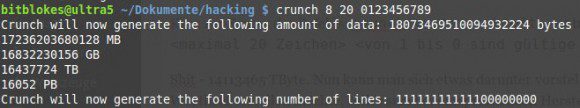

Nun nehmen wir mal an, dass wir nicht wissen, ob es acht oder 20 Zahlen sind:

crunch 8 20 0123456789

Toll – sind es schon 16437724 TByte.

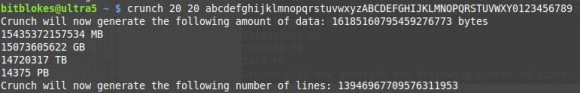

Sollen wir noch das Alphabet ins Spiel bringen? Also so ohne Sonderzeichen?

crunch 20 20 abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXY0123456789

Schluck – 14720317 TByte.

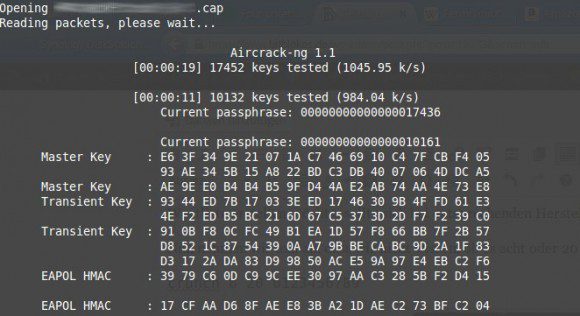

Also gut, ist ein Haufen Zeug. Wir wollen aber nur ein Passwort und der Computer muss die Daten nicht speichern. Lassen wir crunch deswegen mal auf die *.cap-Datei los und sehen was passiert.

crunch 20 20 0123456789 | aircrack-ng -b <BSSID> -w- <Dateiname>.cap

Das lassen wir mal laufen und laufen und laufen.

Also mein Samsung Series 5 Ultra mit einem i3 macht so knapp 1100 Schlüssel pro Sekunde (knapp darüber, wenn ich alle anderen Programme schließe und nichts mehr mache). Das sind dann 7766279631452241920 (Zeilen) : 1100 (Schlüssel pro Sekunde) … rechnet man sich das durch, würde man auf zirka 223879192 Jahre kommen. Also mein kleiner Reiserechner ist definitiv zu schwach auf der Brust. Selbst wenn er doppelt so schnell wäre, wäre das nicht praktikabel.

Natürlich lässt sich alles knacken, das ist unbestritten. Es ist lediglich eine Frage der Zeit. Sollte vor der Tür plötzlich ein fahrbares Data Center mit der Aufschrift NSA vor Deinem Haus parken … aber ernsthaft … Durch Fehler im Design geht es manchmal viel schneller, wie uns WPS und reaver gelehrt hat.

20 zufällige Zahlen als Standard-Passwort für die Fritz!Box sind mehr als ausreichend. Der Nerd von nebenan mit Kali Linux auf dem Raspberry Pi wird das nicht mal eben knacken können oder schafft es nur mit wahnsinnig viel Zufall. Ändern würde ich das Passwort schon, wenn es auf 00000000000000000000 steht 😉

Ich persönlich würde sagen, dass das Passwort für das WLAN auf Deiner Fritz!Box sicher ist. Ändern muss man es natürlich, wenn sich die Fritz!Box an einem öffentlich zugänglichen Platz befindet. Schließlich steht das Passwort auf der Unterseite. Wenn man es den Crackern noch schwerer machen möchte, dann fügt man einfach ein paar Buchstaben und / oder Sonderzeichen ein.

Auf andere Geräte übertragen

Die hier gewonnenen Erkenntnisse lassen sich natürlich auf alle weiteren Systeme übertragen, bei denen ein Knacken des Passworts nur mittels Brute Force möglich ist. Ich kann natürlich nicht garantieren, dass die hier verwendeten Zahlen ganz exakt sind – müssen sie auch nicht sein. Selbst mit diversen Rechenfehlern ist es mit im Nachbarhaus verfügbaren konventionellen Mitteln in einer vernünftigen Zeit nicht machbar, das Standard-Passwort für das WLAN einer Fritz!Box zu knacken.

Interessanter Artikel, vielen Dank!

Als Anschlussfrage hierzu: Das technisch per Brute Force viele tausend Kombinationen zu erreichen sind ist einleuchtend. Doch wie ist es eigentlich auf der Akzeptanzseite beim Access Point? Kann man diesen mit sovielen Kombinationen pro Sekunde füttern? Oder akzeptiert dieser pro Client nur wenige pro Sekunde oder Minute?

Den Access Point belästigst Du ja nicht mehr. Du hast den Vierwege-Handshake in einer Datei gespeichert. Gegen diese Datei lässt Du den Brute-Force-Angriff laufen. Funktioniert ein Schlüssel, dann wird Dir aircrack-ng das anzeigen und mit diesem Passwort kannst Du Dich dann am AP anmelden (sofern der Besitzer des APs in den nächsten x-Tausend Jahren das Passwort nicht ändert 😉 ...)

Gut erklärt 🙂

Netter Artikel!

Allerdings möchte ich die Korrektheit der Ausgabe von

crunch 20 20 0123456789

bezweifeln (stellvertretend für alle anderen, die rechnen können, aber sich nicht so fragen trauen).

Beispiel, für jeden nachvollziehbar:

2stellige Zahlenfolgen mit 0-9 gibt es von (0)0 bis 99 = 100 = 10 hoch 2

3-stellige Zahlenfolgen mit 0-9 gibt es von (00)0 his 999 = 1000 = 10 hoch 3

n-stellige Zahlenfolgen mit 0-9 gibt es von ...0 his ### = 1000 = 10 hoch n

...

Bei 20 Stellen ergeben sich somit exakt 100.000.000.000.000.000.000 Passwörter,

die 2.000.000.000.000.000.000.000 Bytes benötigen, das ist etwas mehr als oben genannt.

Die unterschiedlichen Schlüssel werden nicht alle einzeln gespeichert, sondern als "Gesamtstring". Das ist schon in den frühen Hackerjahren so betrieben worden (als es noch keine Sperre nach drei falschen Passwortversuchen gab; da man hier nicht versucht, sich direkt anzumelden, klappt das entsprechend).

Beispiel mit zweistelligen Passwörtern:

Hängte man die ersten zwanzig aneinander, ergäbe sich folgende Reihe:

0001020304050607080910111213141516171819....

Das Knackprogramm näme die ersten beiden 00, die nächsten beiden 01 ...

In dem String sind aber auch schon andere Folgen enthalten, nämlich auch

die 20,30,40,50,60,70,80,91.....!

Rechnet man diese Folgen nun heraus, wird der Gesamtstring deutlich kürzer, in diesem Fall sind es statt 2*100=200 Zeichen nur 101:

00102030405060708091121314151617181922324252627282933343536373839445464748495565758596676869778798899

In dieser Folge sind alle Zahlen von 00 bis 99 enthalten, das Programm braucht nur zeichenweise durchzugehen. Das man die 10 dabei vor der 04 ausprobiert, ist aufgrund der Beliebgkeit des Passworts sowieso egal.

Der Plattenspeicherplatz spielt dabei übrigens überhaupt keine Rolle, da man schon während der Erstellung des Schlüssels anfangen kann, auszuprobieren.

(Das man schneller den Gesamtstring erstellen kann, als die Schlüssel auszuprobieren, spielt aufgrund der faktischen Unmöglichkeit des Erfolgs ebenfalls keine Rolle).

Sind die Zahlen wirklich Zufällig?

Von der Mathematik und Logik her, klar ist das Standart-PW sicher. Bei vielen Router Modellen lässt sich das PW aber aus MAC und Seriennummer ganz oder teilweise ableiten. Das verkürzt natürlich die Attacke. Wäre daher schön zu erfahren ob die Zahlen wirklich zufällig sind

Soweit ich weiß, ist es bei der Fritz!Box zufällig. Aber es stimmt, es gab (oder gibt) Router, bei denen sich Teile des Passworts ableiten ließen.

Wenn auch spät aber besser als nie.

Auch wenn es ein zwanzig Stelliges Passwort ist, irgendein Computer hat das auf einer Grundlage von x berechnet sei es ein Algorithmus oder die Mac Adresse oder oder oder, jedenfalls ist das Passwort so zufällig, wie ein Computer zufällig denken kann

Für alle nachfolgenden leser, die Mathematik dieser Antwort stimmt nicht, da leider die untergrenze der pw länge nicht beachtet wird!

So existieren für ein 20 stelliges zahlenpasswort 10^20/2+1 Möglichkeiten

Die darauf folgende überlegung stimmt wieder

Unsinn