Android-Geräte mit AirDroid lassen sich unter Umständen kompromittieren – böse Security-Lücke

AirDroid ist bei Android-Anwendern eine sehr beliebte Software für das Remote-Management von Android. Allerdings öffnet die App möglicherweise Tür und Tor durch einen sogenannten MitM-Angriffe (Man in the Middle). Damit lässt sich das entsprechende Gerät kompromittieren.

Security-Experten von Zimperium weisen darauf hin, dass der Angriff möglich ist, wenn sich Opfer und böswilliger Hacker im gleichen ungesicherten Netzwerk befinden. Damit sind zum Beispiel öffentliche Netzwerke (WLAN / Wi-Fi) gemeint.

Einige Aufgaben ungesichert

Die Experten sagen, dass die meisten Funktionalitäten von AirDroid auf sicheres HTTPS setzen. Für spezielle Aufgaben werden allerdings ungesicherte Kanäle verwendet.

Die App schickt zum Beispiel Statistiken an die Entwickler und verwendet dafür HTTP und eine sehr schwache, symmetrische DES-Verschlüsselung.

Durch einen MitM-Angriff lassen sich Authentifizierungs-Informationen abgreifen. HTTP Requests lassen sich mit dem 890jklms-Schlüssel verschlüsseln. Dieser ist fest in die App integriert.

Im Endeffekt kann sich der Angreifer als das Geräte des Opfers ausgeben und in seinem Namen diverse HTTP- und HTTPS-Anfragen an das AirDroid-Endgeräte schicken. Natürlich lässt sich auch der HTTP Traffic umleiten und modifizieren.

AirDroid wusste seit Mai Bescheid

Zimperium hat die Entwickler über das Problem in Kenntnis gesetzt. Allerdings gibt es noch keine aktualisierte Version, die nicht anfällig ist. Anders gesagt sind alle AirDroid-Versionen bis 4.0 betroffen. Weil die Entwickler nicht in die Pötte kommen, haben die Security-Experten die Lücke nun öffentlich gemacht. Es ist nicht unüblich den Entwicklern einige Zeit einzuräumen, das Problem aus der Welt schaffen zu können. Dauert das allerdings zu lang, dann wird eben veröffentlicht.

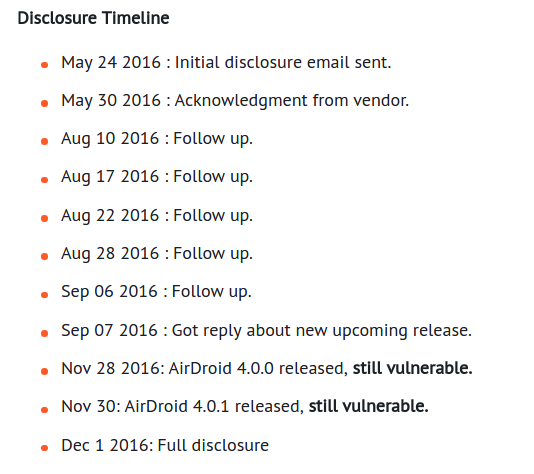

Die Security-Experten haben den Entwicklern der App wahrlich genug Zeit gelassen. Am 24. Mai 2016 wurden die Entwickler per E-Mail informiert. Das Problem wurde am 30. Mai 2016 bestätigt. Nach einigen Nachfragen haben die AirDroid-Entwickler am 7. September gegenüber Zimperium gesagt, dass es neue Versionen geben wird. Aber sowohl AirDroid 4.0.0 vom 28. November als auch AirDroid 4.0.1 vom 30. November 2016 sind weiterhin anfällig.

Zimperium empfiehlt den Einsatz einer “Mobile Threat Protection”-Lösung wie zIPS (von Zimperium). Alternativ können Anwender die App deinstallieren oder deaktivieren bis eben ein Fix verfügbar ist.

Du findest weitere Informationen zu der Lücke und PoC-Module (Proof of Concept) im Blog-Beitrag von Zimperium.

Die Experten demonstrieren den Exploit in diesem Video.

Alle Kommentare als Feed abonnieren

Alle Kommentare als Feed abonnieren