Enumeration Bug in OpenSSH kann Existenz von Anwendern enthüllen

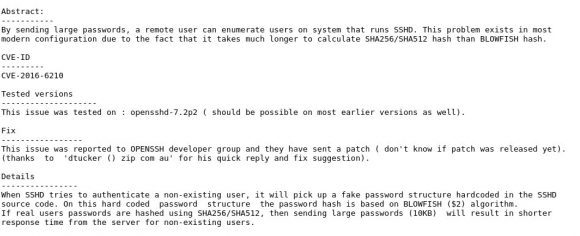

Möglicherweise hast Du einen Linux-Server, der über das Internet und via OpenSSH erreichbar ist. In der Regel ist direkter Zugriff mit root gesperrt und es gibt einen Anwender, den Du als Eingang benutzt. Durch einen Bug in OpenSSH können Angreifer überprüfen, ob es auf dem System einen Anwender gibt oder nicht. Der Fehler ist hier beschrieben.

Wenn jemand von außen ein langes Passwort mit einem beliebigen Nutzer an SSHD schickt, dann kann er herausfinden, ob es diese Anwender gibt oder nicht. Besser gesagt kann der Angriff ausloten, ob der entsprechende Anwender berechtigt ist, SSH benutzen zu dürfen. Das Problem betrifft laut Eddie Harari die meisten modernen Konfigurationen. Grund ist, dass es länger dauert einen SHA256/SHA512 Hash zu berechnen als einen BLOWFISH Hash.

Versuch SSHD einen nicht existierenden Anwender zu authentifizieren, dann verwendet die Software eine im SSHD-Code fest implementierte Fake-Passwort-Struktur. In diesem Code basiert der Passwort-Hash auf Blowfish. Schickt der Angreifer ein langes Passwort (10 KByte), dann ist die Antwortzeit bei einem nicht existierendem Anwender schneller.

Das Problem wurde an die Entwickler von OpenSSH gesendet. Dort wird an einem Patch gearbeitet.

Problem ja, großes Problem nein – ich verwende OpenSSH weiterhin

Die Sicherheitslücke sollte man nicht überbewerten. Es gibt verschiedene Methoden, mit denen Du Dich schützen kannst. pi und raspberry sind ganz schlechte Kandidaten, um so ein Gerät über das Internet erreichbar zu machen. Deswegen rate ich immer, das Passwort des Anwenders pi auf einem Raspberry Pi so schnell wie möglich zu ändern.

Wer einen etwas kryptischeren Namen und ein sicheres Passwort verwendet, der kann seinen Server zum Beispiel mit fail2ban zusätzlich absichern. Dann vergeht einem Angreifer schnell die Lust, auch wenn es diese Lücke gibt.

Mein Server ist ebenfalls über das Internet erreichbar und darauf ist OpenSSH aktiviert. Ich lasse das auch so. Sollte es der Angreifer schaffen, meinen Namen trotz fail2ban verifizieren zu können, muss er darüber hinaus mein Passwort noch erraten. Theoretisch möglich? Klar. Wahrscheinlich? Eher nicht …

Wäre es nicht ratsam, am besten Passwort Authentifizierung komplett abzuschalten und nur Private/Public Key Päärchen zuzulassen wenn man einen Server am Internet betreibt?

Fail2ban ist natürlich darüberhinaus zusätzlich hilfreich.

Den SSH Port von 22 auf irgendwas >50000 zu verlegen hilft allerdings auch ungemein, glaube daran scheitern schon 99,9% der automatisieren Hacks.

Wenn man den Pi oder andere SBCs daheim am DSL Anschluss betreibt muss man noch nichtmal großartig den SSHD umkonfigurieren, es reicht ja in der Portweiterschaltung zb. 51515 von extern nach intern 22 auf den jeweiligen PC umzubiegen.

Wenn man mehrere Systeme hinter dem DSL Router oder NAT betreibt kommt man ohnehin nicht drum herum nach außen mehrere Ports auf die jeweiligen internen Port 22 umzuleiten.

Ja, mit dem Port gebe ich Dir absolut Recht.

Mit den Pärchen ist dann problematisch, wenn Du Dich auch mal von einem Rechner anmelden möchtest, der nicht Dir gehört.