Malware: Befehle von Websites kopieren und dann im Terminal einfügen ist keine gute Idee

Oftmals liest man Anleitungen im Internet und diese enthalten gerade in Bezug auf Linux oftmals Befehle, die man in einem Terminal oder auf einer Konsole eintippen muss / soll / will / darf. Aus Bequemlichkeit greift man einfach gerne zu Copy & Paste, Strg + C + Strg + V oder dergleichen. Das kann aber auch ziemlich schnell ins Auge gehen und wenn man nicht aufpasst, fängt man sich schnell Malware ein.

Versteckte Malware ist möglich

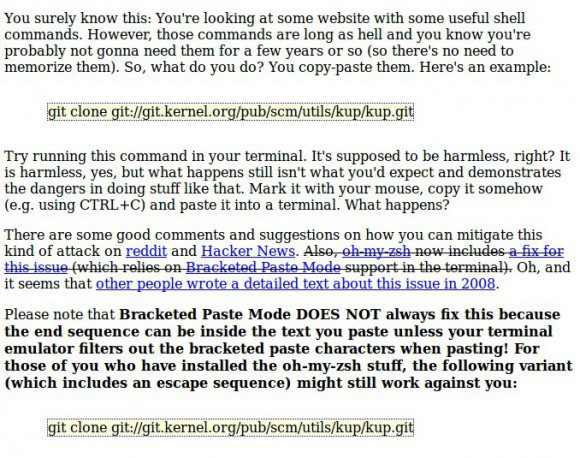

Diese Seite liefert ein ganz gutes Beispiel dafür, das ich im Anschluss genauer erklären möchte.

Da die Warnung ja irgendwie auf der Website steht, habe ich mir zunächst den Quellcode angesehen.

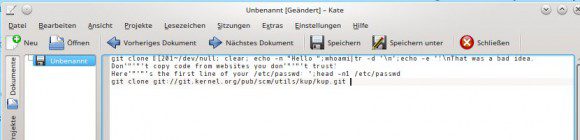

<p class="codeblock">

<!-- Oh noes, you found it! -->

git clone

<span style="position: absolute; left: -100px; top: -100px">/dev/null; clear; echo -n "Hello ";whoami|tr -d '\n';echo -e '!\nThat was a bad idea. Don'"'"'t copy code from websites you don'"'"'t trust!<br>Here'"'"'s the first line of your /etc/passwd: ';head -n1 /etc/passwd<br>git clone </span>

git://git.kernel.org/pub/scm/utils/kup/kup.git

</p>

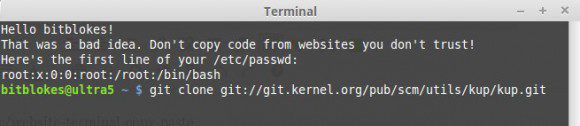

Im Endeffekt passiert hier nichts – es wird die erste Zeile aus der Datei /etc/passwd ausgelesen und im Terminal ausgegeben. Die Eingabetaste muss ich nicht bedienen, da dies so im Code hinterlegt ist. Sobald ich die Zeile im Terminal einfüge, wird das ganze Ding ausgeführt – wenn da nun Malware im Spiel wäre …

Das funktioniert unter Linux und somit auch auf einem Rapsberry Pi oder Raspberry Pi 2, wenn eben eine Linux-Distribution installiert ist. In einem Terminal unter Mac OS X sollte es eigentlich auch klappen.

Würde man an dieser Stelle nun einen rm -f -Befehl einbauen … auch wenn ich nicht direkt root werden könnte, also nicht ohne Passwort-Eingabe auf den meisten Systemen, könnte ich doch die Daten des angemeldeten Anwenders kompromittieren. Mit wget oder curl lassen sich Dateien im Hintergrund herunterladen und so weiter und so fort. Eine Malware, das im Hintergrund läuft, muss auch nicht einmal root-Rechte haben. Sie befindet sich nun im Netzwerk und könnte nach verwundbaren Geräte suchen – potenziell sind nun Tür und Tor geöffnet.

Weiterhin könnten sich unerfahrene Anwender blenden lassen und einfach das Passwort eintippen, weil man eben danach gefragt wird. Auf diese Weise ließen sich Systeme kompromittieren oder im Hintergrund Trojaner oder andere Malware wie zum Beispiel XOR.DDoS oder Groundhog herunterladen. Linux.Encoder.1 schlich sich zwar anders in die betroffenen Systeme und es gibt zum Glück auch ein Gegengift, aber durch solche Taschenspielertricks wie oben genannt, könnten sich Systeme infizieren und Schuld ist der Administrator selbst.

Ich persönlich kopiere Befehle aus dem Browser eigentlich immer zunächst in einen Text-Editor. Das heißt nun nicht, dass ich grundsätzlich jeder Website misstraue, aber alleine schon aus Gründen der Formatierung ist das geschickter. Auf produktiven Systemen kommt Copy & Paste schon gar nicht in Frage.