Linux.Encoder.1: Ransomware mit Verschlüsselung hat es auf Linux-Anwender abgesehen

Dr. Web hat eine Warnung für Linux-Anwender ausgegeben. Es geht dabei um eine neue, sogenannte Ransomware, die mit Verschlüsselung arbeitet. Man nennt die Malware Linux-Encoder.1. Nach gründlicher Untersuchung kommt man bei Dr. Web zu dem Entschluss, dass in erster Linie Administratoren Ziele sind, auf deren Maschinen Webserver laufen. Es sind angeblich schon Dutzende betroffen.

Update: Brian Krebs hat das Thema auch behandelt und berichtet von Macadar, die das Lösegeld gezahlt haben und so den Server wieder brauchbar machten. Danach hat die Firma den Security-Experten Thomas Raef angeheuert, der den Server absichern sollte. Er hat herausgefunden, dass die Angreifer über eine Security-Lücke in Magento eingebrochen sind. Das ist eine Software für ene Shopping Cart oder einen Einkaufswagen, der auf vielen Websites verwendet wird. Die Lücke wurde im April 2015 bereits von Check Point behandelt und es gibt einen Patch dafür. Wer den nicht eingespielt hat, dessen Server ist natürlich anfällig.

Ransomware Linux.Encoder.1

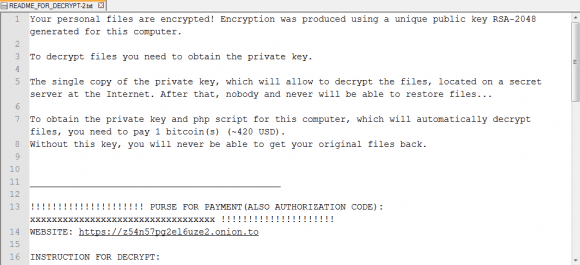

Sollte der Trojaner Linux.Encoder.1 mit root-Rechten gestartet worden sein, lädt die Malware Dateien mit den Forderungen der Cyberkriminellen und eine Datei mit dem Pfad zum RSA-Schlüssel. Danach startet sich die Ransomware als Daemon und löscht die Original-Dateien. Mit den Schlüsseln verschlüsselt man die Dateien auf einem infizierten Computer. Der Schlüssel ist 2048-Bit.

Laut Dr. Web verschlüsselt Linux.Encoder.1 zunächst alle Dateien in Home-Verzeichnissen und solchen, die mit der Website-Administration zu tun haben. Danach macht sich die Malware rekursiv über das restliche Dateisystem her. Allerdings verschlüsselt Linux.Encoder.1 anscheinend nur Dateien mit bestimmten Endungen und nur bestimmte Verzeichnisse, wenn sich der Trojaner von / aus durch das System frisst.

Betroffene Dateien erkennt man an der Endung .encrypted. In jedem Verzeichnis mit verschlüsselten Dateien hinterlegt die Malware außerdem eine Dateien mit den Forderungen der Bösewichte. Will der Besitzer die Dateien wieder unverschlüsselt haben, muss er blechen und zwar mit Bitcoins.

Wer also den privaten Schlüssel (Private Key) haben möchte, um die Dateien zu befreien, ist ein Bitcoin zu berappen.

Sollte jemand betroffen sein, kann er Beispiele von verschlüsselten Dateien an Dr. Web schicken. Sehr wichtig ist, dass man die Dateien nicht modifiziert, da die sich darin befindlichen Daten für immer verloren sein könnten.

Was infiziert Linux.Encoder.1?

Zunächst geht Linux.Encoder.1 auf diese Verzeichnisse los:

- /home

- /root

- /var/lib/mysql

- /var/www

- /etc/nginx

- /etc/apache2

- /var/log

Danach geht der Trojaner rekursiv vor und infiziert Verzeichnisse, die mit diesen Zeichenketten beginnen:

- public_html

- www

- webapp

- backup

- .git

- .svn

Ist das abgeschlossen, nimmt sich Linux.Encoder.1 Dateien mit diesen Endungen vor: .php, .html, .tar, .gz, .sql, .js, .css, .txt, .pdf, .tgz, .war, .jar, .java, .class, .ruby, .rar, .zip, .db, .7z, .doc, .pdf, .xls, .properties, .xml, .jpg, .jpeg, .png, .gif, .mov, .avi, .wmv, .mp3, .mp4, .wma, .aac, .wav, .pem, .pub, .docx, .apk, .exe, .dll, .tpl, .psd, .asp, .phtml, .aspx, .csv

Die folgenden Verzeichnisse greift der Trojaner nicht an:

- /

- /root/.ssh

- /usr/bin

- /bin

- /etc/ssh

Wie kann man sich wehren oder den Schaden eingrenzen?

Zunächst einmal sollte man keine Dateien von dubiosen Quellen herunterladen und diese mit root-Rechten auf dem Rechner ausführen. Wenn man so etwas vorhat, dann ist es wohl wesentlich besser, solche Dateien in einer digitalen Gummizelle von der Leine zu lassen. Gemeint ist natürlich eine virtuelle Maschine (VM). Auf produktiven Systemen führt man grundsätzlich keine Experimente durch und schon gar nicht solche, die das root-Passwort involvieren.

Ein Backup könnte ebenfalls helfen. Viele Dateien ändern sich wohl eher selten. Sollte man ein Backup davon haben, dann kann die Malware verschlüsseln was sie will. Klar wäre ein gewisser Aufwand damit verbunden, aber die Daten sind zumindest wiederherstellbar, ohne den Erpressern ausgeliefert zu sein. Auch sogenannte Snapshot-Technologie könnte helfen. Ist man allerdings vorsichtig, sollte es dazu gar nicht kommen.

Es sieht wirklich so aus als müsste Linux.Encoder.1 heruntergeladen und manuell ausgeführt werden. Dagegen kann man sich einfach schützen, indem man einfach nicht darauf reinfällt. Zusätzliche Informationen über Linux.Encoder.1 gibt es hier.