Eda2 – Open Source Ransomware Code ist außer Kontrolle – kein Entschlüsseln mehr möglich

Der Schuss des türkischen Security-Experten Uktu Sen ging ordentlich nach hinten los. Er hat den Quellcode von zwei Ransomware-Projekten zur Verfügung gestellt, die sich Hidden Tear und Eda2 (auf github) nennen. Sei Ziel war, diese Projekte zu Lernzwecken zu veröffentlichen und für nichts anderes. Was kann möglicherweise schief laufen?

Da halten sich so Cyberkriminelle tatsächlich nicht an die Regeln, nehmen den Code und treiben damit Blödsinn. Ist kaum zu glauben – anzeigen sollten man diese böswilligen Hacker!

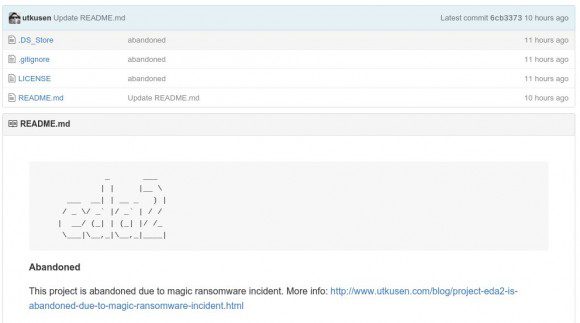

Uktu Sen hat seinen Fehler eingesehen und sich in einem Blog-Beitrag entschuldigt. Außerdem sind alle Daten zu Eda2 entfernt und das Projekt wird nicht weitergeführt.

Vor wenigen Wochen wurde Hidden Tear für RANSOM_CRYPTEAR.B missbraucht. Betroffene kamen mit einem blauen Auge davon, da Uktu Sen eine Hintertür im Code des Projekts eingebaut hatte und diese veröffentlichte.

Magic basiert auf Eda2 – keine Hintertür / Backdoor

Für die neue Variante, Magic, die auf Eda2 basiert, gibt es so einen absichtlichen Design-Fehler nicht. Es kommt aber noch schlimmer. Selbst wenn die Opfer ein Lösegeld bezahlen, ist es unmöglich, die Daten wieder zu entschlüsseln.

Zunächst mal bietet Eda2 Ransomware nicht nur den Code, sondern gleich einen ganzen Werkzeugkasten. Es gibt sogar eine auf PHP basierende Administrationsoberfläche mit den Schlüsseln und so weiter. Sen hatte in diese Administrationsoberfläche eine Backdoor eingebaut, damit er an die Schlüssel kommt, die Bösewichte benutzen, um damit Blödsinn zu treiben.

An dieser Stelle muss man kurz erklären, wie Magic (Eda2) funktioniert. Der Algorithmus für die Verschlüsselung ist AES und somit wird für das Verschlüsseln und Entschlüsseln der gleiche Code benutzt. Dieser Schlüssel wird aber nicht auf dem Computer gespeichert, sonder an einen C&C Server geschickt.

Allerdings sind die C&C (Command & Control) Server abgeschaltet und die Backdoor ist somit logischerweise obsolet. Blöd an dieser Stelle ist, dass die Cyberkriminellen einen Free Hosting Provider benutzt haben. Der hat nicht nur die Server deaktiviert, sondern auch gleich Anwenderdaten und so weiter komplett gelöscht. Das wiederum bedeutet, dass die Schlüssel zum Entschlüsseln in die ewigen Jagdgründe der digitalen Technologie eingegangen sind und es gibt keine Möglichkeit mehr, die verschlüsselten Daten der Opfer zu retten.

Nun konnte man eigentlich hoffen, dass es es vielleicht doch ein Backup dieses Servers gibt. Das sieht aber nicht gut aus, denn Uktu Sen hat den Hoster kontaktiert und bekam als Antwort:

They told me that files and database has been deleted. Also backups are shredded.

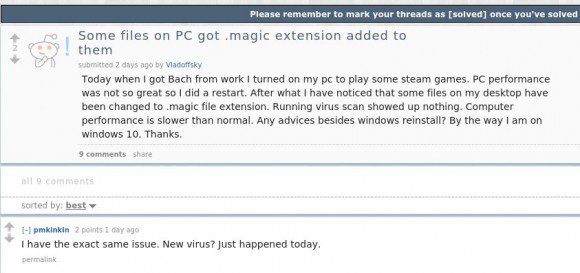

Wenn es scheiße läuft, dann so richtig, oder? Betroffene haben sich auf Reddit zu Wort gemeldet und auch im Forum bei Bleeping Computer. Wie viele betroffen sind, ist auch unklar.

Unklar ist bisher, wie sich die Opfer mit Magic oder Eda2 infiziert haben. Wir wissen lediglich, dass betroffene Dateien die Dateiendung .magic haben, es eine Magic.exe gibt und es damit anscheinend Windows-Anwender erwischt hat. Ob es Wine-Anwender auch betrifft, weiß ich nicht.

Fein raus sind natürlich Leute, die sich selbst um ihr Backup kümmern. Eine Wiederherstellung ist in der Regel nervig, aber immer noch besser als Daten zu verlieren.

Ein Entschlüsseln mittels Brute Force ist nicht drin, wie bei Bleeping Computer nachzulesen ist. Eine Antwort sagt, dass man 1,39 × 1050 Kombinationen pro Sekunde berechnen müsse, um den Schlüsseln innerhalb eines Jahres zu bekommen.

(via)