Riffle soll Alternative zu Anonymisiernetzwerk Tor werden

Einige Experten vom MIT und dem Swiss Federal Institute of Technology in Lausanne haben eine neues System für die Anonymisierung entwickelt. Eigenen Angaben zufolge ist es sowohl in Sachen Bandbreite als auch Computing effizient – was auch immer das heißen mag. Interessanter ist allerdings die Behauptung, dass es weniger anfällig für Traffic Analysis Attacks (Angriffe via Traffic-Analyse) als Tor ist. Das System nennt sich Riffel und momentan gibt es einen Prototypen und zwei Anwendungen. Eine ist für das Austauschen von Dateien (Sharing) und die andere für Microblogging.

So funktioniert Riffle

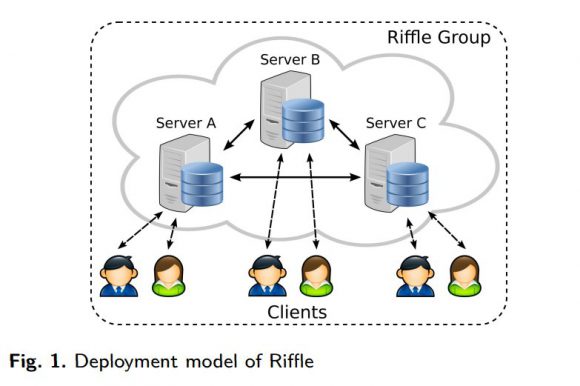

Die Entwickler sagen, dass Riffle aus einem kleines Satz an Anonymisier-Servern besteht und einer großen Anzahl an Clients oder Anwendern. Aufrichtigen Clients wird Anonymität garantiert, solange es mindestens einen aufrichtigen Server gibt.

Die Effizienz für das Computing und die Bandbreite wird durch die Verwendung zweiter Prinzipien von Privatsphäre erreicht:

- Es gibt eine neue hybride, verifizierbare Zufallswiedergabe für Upstream-Kommunikation (Client-zu-Server)

- PIR (Private Information Retrieval) für Downstream-Kommunikation (Server-zu-Client)

Die Server für die Anonymisierung befinden sich in einem Mixnet und empfangen Daten von Clients, die in mehrere Verschlüsselungsschichten eingepackt sind. An dieser Stelle arbeitet Riffle ähnlich zu Tor.

Larry Hardesty von MIT erklärte, dass Riffle eine verifizierbare Zufallswiedergabe verwendet, um die Manipulation von Nachrichten auszuschließen. Bei Tor würden die zum nächsten Server weitergeleiteten Nachrichten immer anders aussehen, da eine Verschlüsselungsschicht abgeschält wird. Allerdings lässt sich laut Hardesty die Verschlüsselung so durchführen, dass ein mathematischer Beweis möglich ist, dass die Nachrichten gültige Manipulationen des Originals sind.

Damit sich der Beweis anstellen lässt, müssen die Nachrichten auf den Servern verglichen werden. Deswegen schicken Anwender die ursprünglich Nachricht nicht nur an einen Server im Mixnet, sondern an alle simultan. Die Server können dann unabhängig prüfen, ob manipuliert wurde.

Die Methode mit der verifizierbaren Zufallswiedergabe wird nur verwendet, damit sich Client und Mixnet auf einen Schlüssel verständigen können. Damit wird wiederum die verschlüsselte Nachticht verifiziert. Das würde Rechenleistung sparen und somit ist der Prozess laut Entwickler schneller. PIR wird eingesetzt, um die Privatsphäre des Empfängers zu schützen.

Riffle wird auf dem nächsten Privacy Enhancing Technologies Symposium in Darmstadt offiziell vorgestellt. PETS 2016 findet vom 19. bis 22. Juli statt. Ein 20-seitiges Dokument (als PDF) zu Riffle gibt es bereits.

Sicherer als Tor?

Auf diese Frage gibt es noch keine Antwort. Da müssen wir erst einmal warten, bis die Security Community Riffle komplett zerlegt hat.

Das Problem von Tor (The Onion Router) ist bekannt, dass sich faule Zwiebeln ins Netz stellen lassen. Ob das nun durch Regierungen oder Cyberkriminelle geschieht, sei dahingestellt. Auf jeden Fall lässt sich mithilfe bösartiger Relays möglicherweise die Anonymität aushebeln.

Es wurden erst kürzlich über 100 Tor Relays gefunden, die geschnüffelt haben. In diesem Fall handelte es sich aber nicht um Exit Nodes, sondern um HSDirs (Hidden Service Directories). Das sind die Relays, mit denen Menschen das sogenannte Darknet besuchen können.

Professor Woodward schreibt, dass Riffel genau dieses Problem zunichte machen könnte. Man wird aber abwarten müssen, ob das ein Umdenken im Bereich anonymes Netzwerken bedeutet.

Es ist allerhöchste Zeit ein neues für jeden Schnüffler unzugängliches Netzwerk zu schaffen. Was mir hier jedoch wieder etwas sauer aufstoeßt ist die Tatsache, das man nicht gleich auf ein dezentrales Netzwerk ohne Server setzt. Also so das jeder der mit machen will etwas Festplattenplatz opfern muss und etwas Rechenleistung, dafür werden alle Informationen in diesem Festplattenbereich dann hoch verschluesselt ab gespeichert. Da nun jeder Server und und Client gleichzeitig wird gepaart mit neuen noch besseren Technologien wie hier vorgestellt, duerfte es aus sein mit jeder Form staatlicher Spionage und dem ausspionieren von Nutzern. Nur so kann gewaehrleistet werden, das es keiner staatlichen Stelle mehr gelingen kann, hier ueber schnueffeln Fuß zu fassen. Gruesse. Sung_vin_vang