Maximale Anonymität und Privatsphäre: Tails (The Amnesic Incognito Live System) 0.19 ist da

Es gibt eine neue Version von Tails und die Entwickler raten allen Anwender, so schnell wie möglich auf die neueste Version umzusteigen. Tails 0.19 bringt Linux-Kernel 3.9.5-1 mit sich.

Es gibt eine neue Version von Tails und die Entwickler raten allen Anwender, so schnell wie möglich auf die neueste Version umzusteigen. Tails 0.19 bringt Linux-Kernel 3.9.5-1 mit sich.

Iceweasel haben die Entwickler auf Ausgabe 17.0.7esr aktualisiert. Die Torbrowser-Patches sind ebenfalls enthalten. Bluetooth, Wi-Fi, WWan und WiMAX sind nicht blockiert. Alle andere drahtlosen Verbindungen schon.

Laut offizieller Ankündigung haben die Entwickler diverse Fehler ausgebessert und einige kleinere Verbesserungen eingepflegt. Zum Beispiel wird neuer permanenter Speicherplatz nun als ext4 formatiert. live-boot und live-config sind auf die neuesten Versionen aus Wheezy aktualisiert. Des Weiteren gibt es viele Übersetzungs-Updates.

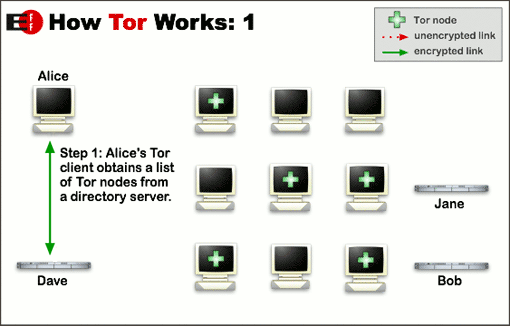

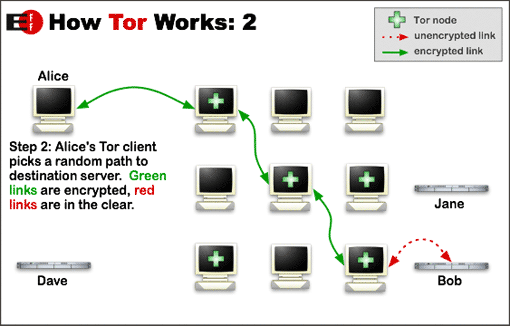

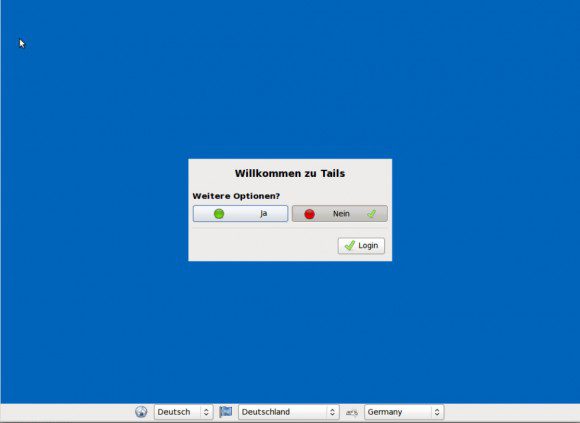

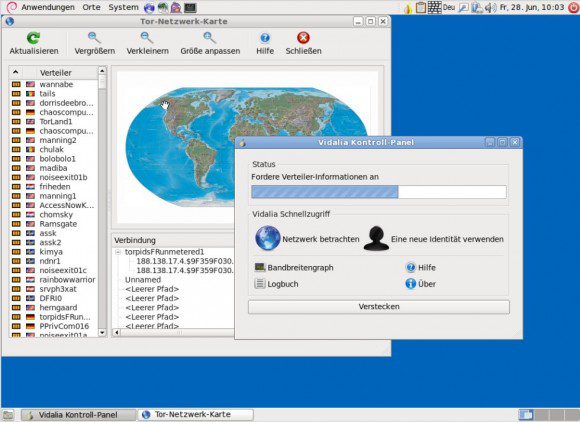

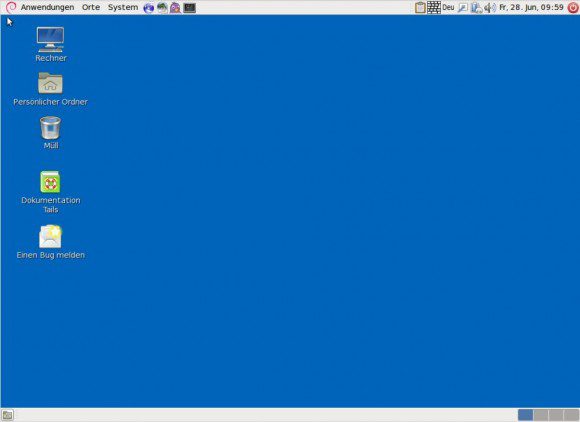

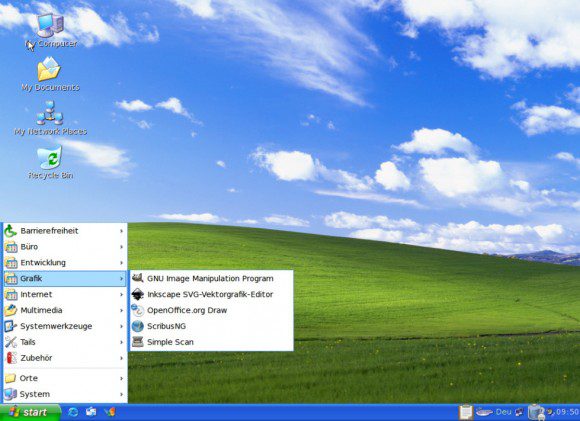

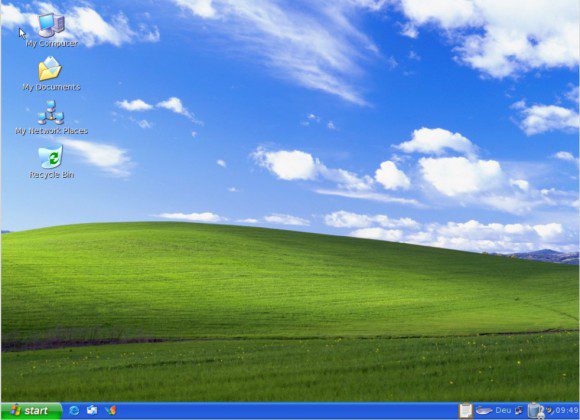

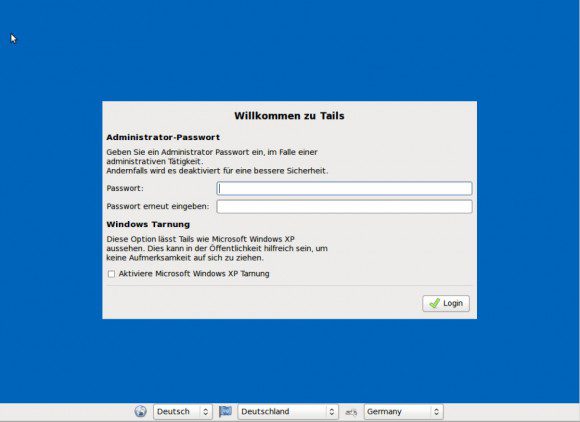

Tails ist ein auf Debian basierendes Live-System, das alles Netzwerkverbindungen per Standard durch Tor leitet. Somit ist maximale Anonymität und Privatsphäre gewährleistet. Es gibt auch einen Windows-XP-Tarnmodus. Diesen wird man wohl in absehbarer Zukunft in einen Windows-7-Tarnmodus umwandeln.

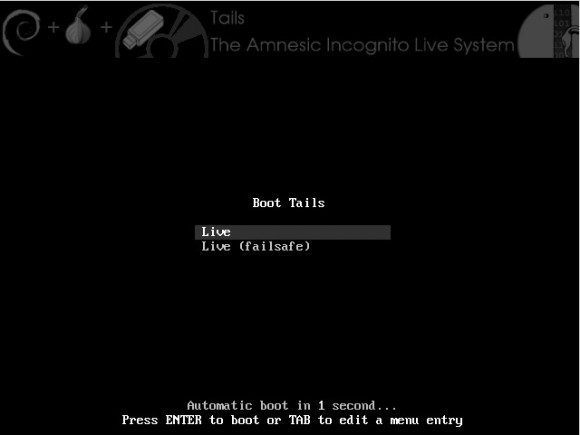

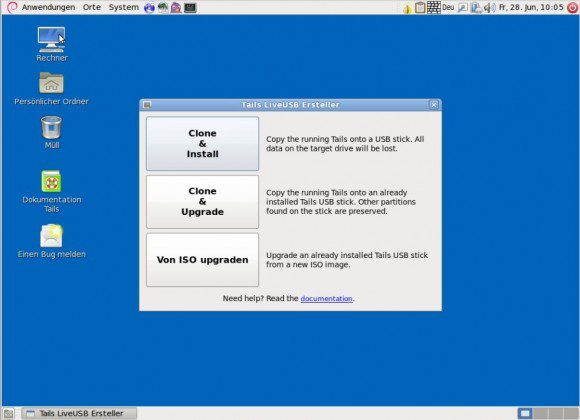

Tails hinterlässt außerdem keine Spuren. Das Betriebssystem wird von DVD oder USB-Stick gestartet und verändert nichts auf dem verwendeten Rechner. Einzig den Arbeitsspeicher verwendet Tails als Speicherplatz. Sobald Du den Computer herunter fährst, ist alles vergessen. Daher kommt das “Amnesic” in Tails. Selbstverständlich kannst Du Dokumente auf externen Festplatten oder USB-Sticks speichern. Wenn Du Tails von einem USB-Stick aus startest, kannst Du einen permanenten Speicherplatz einrichten. Tails bringt auch selbst einen USB-Installer mit sich.

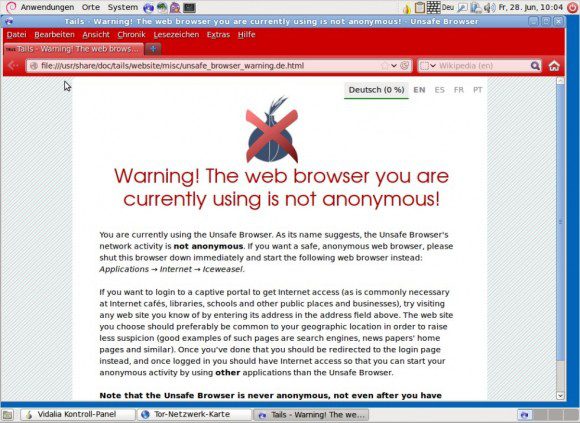

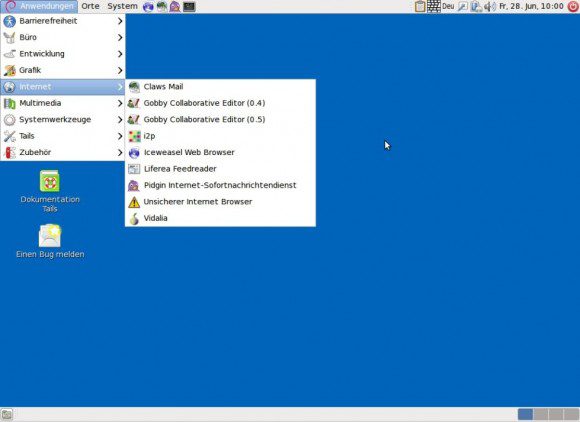

Weiterhin bringt Tails moderne Verschlüsselungs-Technologien mit sich. USB-Sticks lassen sich mittels LUKS verschlüsseln. Dur den Einsatz von HTTPS Everywhere wird der Besuch sämtlicher Webseiten verschlüsselt. Es handelt sich hier um eine Erweiterung für Firefox, die von der Electronic Frontier Foundation entwickelt wurde. Du kannst aber auch einen “unsicheren Browser” starten. Hier würde das Tor-Netzwerk nicht benutzt und die Funktionalität der Anonymität ist aufgehoben. Wie Tor funktioniert findest Du auf der Projektseite.

Mittels OpenPGP kannst Du Emails und Dokumente verschlüsseln. Instant Messaging wird durch OTR geschützt. Mittels Nautilus Wipe kannst Du Deine Dateien sicher löschen.

Bekannte Probleme gibt es derzeit nicht. Die nächste Version von Tails ist für den 7. August 2013 geplant. Du erfährst darüber in der Roadmap mehr.

Du kannst die aktuelle Tails-Version aus dem Downloadbereich der Projektseite herunterladen: tails-i386-0.19.iso (864 MByte, Torrent).

Grundsätzlich eine gute Sache, aber mit Tor fühlt man sich leider geschwindigkeitsmässig in Modem-Zeiten zurückversetzt. Auch funktioniert oftmals die Suche mit Google nicht wenn Tor aktiv ist. Da hilft ein Umstieg auf z.B. ixquick.

Ich persönlich empfehle die Nutzung von Proxykaskaden und SSL-verschlüsselten Verbindungen. Leider hat aber nicht jeder die Möglichkeit so etwas aufzubauen.

Für einen Proxy reicht als Hardware ein Raspi durchaus aus.

Nachdem Exit-Nodes und TOR-Services zum Teil von Behörden kontrolliert werden und Malware hosten, die recht frische (in diesem Fall 4 Wochen alte Sicherheitslücken in Firefox 17 ESR) Sicherheitslücken ausnutzen, würde ich TOR als kompromittiert betrachten. Generell ist das TOR-Konzept nicht tragfähig, da am Ende immer ein Exit-Node steht, der nicht vertrauenswürdig sein kann.